SECURITY NEWS

| [보안뉴스] 타깃컴파니 랜섬웨어 그룹, MS SQL 서버 공격 | ||

|---|---|---|

|

||

|

보안취약한 MS SQL 서버에 원격 제어 프로그램 및 악성코드, 랜섬웨어 설치 Tor2Mine 코인 마이너, 블루스카이 랜섬웨어 유포자와 동일범으로 추정돼 관리자 계정 보안 강화하고, 보안 솔루션으로 데이터베이스 접근 통제해야

[보안뉴스 박은주 기자] 타깃컴파니(TargetCompany) 랜섬웨어 그룹이 부적절하게 관리되는 MS SQL 서버를 공격해 원격 제어 프로그램 및 악성코드를 설치하거나, 말록스(Mallox) 랜섬웨어를 설치하는 정황이 드러났다. 과거 MS SQL 서버를 공격해 Tor2Mine 코인 마이너와 블루스카이(BlueSky) 랜섬웨어를 유포한 공격자와 동일범으로 추정된다.

[이미지=gettyimagesbank]

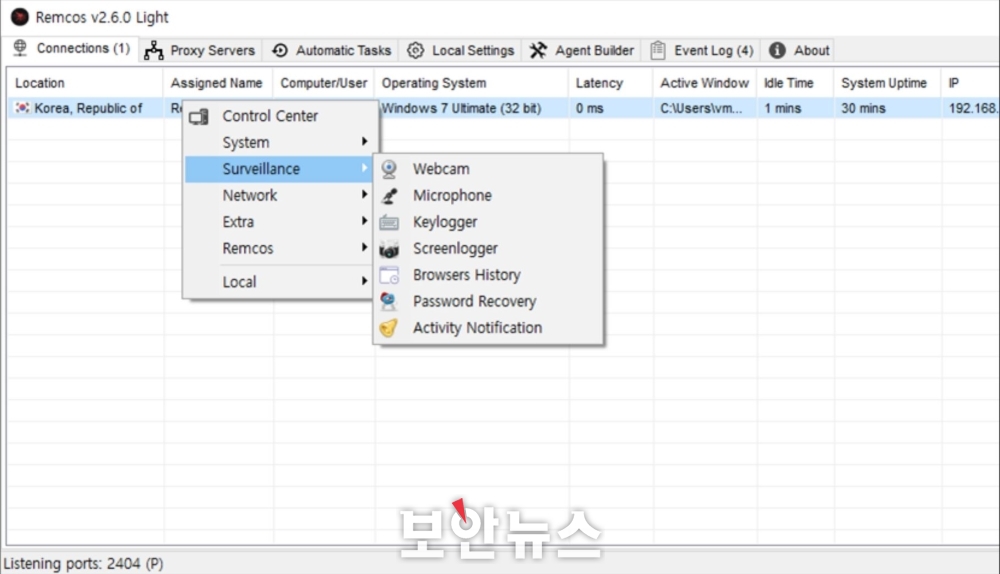

안랩 시큐리티 인텔리전스(ASEC)에 따르면 공격자는 무차별 대입 공격(Brute Forcing)과 사전 공격(Dictionary Attack)을 통해 관리자 계정(SA)에 로그인한 것으로 보인다. 이후 원격 제어 도구인 렘코스 RAT(Remcos RAT)를 설치했다. 렘코스 RAT는 키로깅, 스크린샷 캡쳐, 웹캠 및 마이크제어, 웹 브라우저 히스토리 및 비밀번호 추출기능 등 다양한 악성 기능을 지원한다. 렘코스 RAT는 감염 시스템을 제어하기 위한 목적으로 코발트 스트라이크와 자주 사용된다.

▲낮은버전 렘코스가 지원하는 기능들[자료=ASEC]

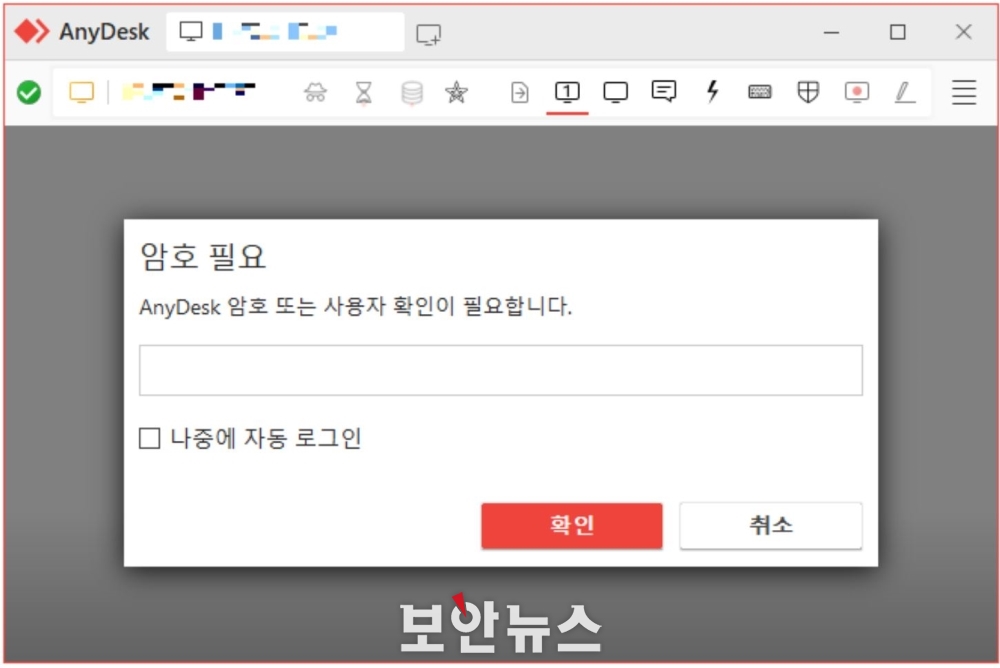

공격사례를 살펴보면 렘코스 RAT 4.9.3 Light 버전이 사용됐다. 프로 버전과 달리 키로깅이나 스크린샷 캡처 등의 기능을 지원하지 않는다. 공격자는 원활한 공격을 위해 원격 제어 프로그램 애니데스크(AnyDesk)와 원격 화면제어 악성코드를 추가 설치했다. 이때 발견된 원격 화면제어 악성코드는 과거 블루스카이 랜섬웨어 공격사례와 유사하며, 오픈소스나 알려진 도구가 아닌 공격자가 직접 제작한 것으로 추정된다.

▲애니데스크로 감염 시스템에 로그인하는 과정[자료=ASEC]

원격 화면제어 악성코드는 C&C 서버에서 ‘creds’ 주소에 접속해 문자열을 내려받았다. ASEC 분석 당시를 기점으로 C&C 서버에 접속은 불가능했지만, ‘ID;PW’ 포맷 문자열을 내려받을 수 있었다. 해당 문자열에 속한 아이디와 비밀번호로 사용자 계정을 추가하고 관리자 그룹으로 등록할 수 있는 것이다. 이후 애니데크스 등 원격 프로그램을 통해 감염 시스템에 접근하고 원격 화면제어도 진행할 수 있게 됐다.

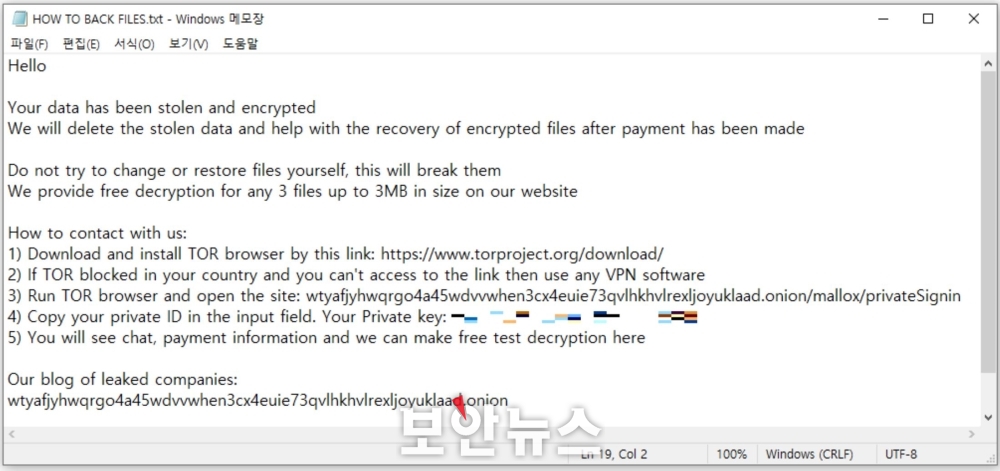

한편 다른 사례에서는 렘코스 RAT를 설치하고 약 29시간 뒤 말록스 랜섬웨어를 설치해 감염 시스템 암호화를 시도했다. 말록스 랜섬웨어는 트리고나(Trigona), 블루스카이 랜섬웨어와 함께 부적절하게 관리되는 MS SQL 서버를 공격하는 대표적인 랜섬웨어다.

▲말록스 랜섬노트[자료=ASEC]

말록스 랜섬웨어는 특정 명령을 통해 볼륨 쉐도우 복사본을 삭제하고 윈도우 복구 기능을 비활성화한다. 데이터베이스나 가상화, 백업 솔루션 등 파일 암호화에 방해되는 프로세스 및 서비스들을 강제로 종료한다. 이외에도 레지스트리 키를 설정해 종료·재부팅·로그아웃 버튼을 비활성화한다. 로그온 화면에서 종료 기능을 비활성화하는 등 암호화 과정에서 사용자가 시스템의 전원을 끄거나 재부팅하는 것을 방해한다.

말록스는 공유 폴더에 접근해 자신을 전파하는 기능을 지원하며, 이외에도 감염 시스템의 기본적인 정보를 수집하고 C&C 서버에 전송하기도 한다. 공유 폴더에 접근해 랜섬웨어 전파 기능을 지원하고, 감염 시스템에서 기본적인 정보를 수집 및 C&C 서버에 전송하기도 한다. 위 과정을 마치면 랜섬 노트를 생성하고, 시스템 파일을 암호화하게 된다.

이처럼 부적절하게 관리되는 MS SQL 서버를 대상으로 한 공격사례가 지속해서 발견되고 있다. MS SQL 서버를 안전하게 관리하기 위해서는 무차별 대입 공격과 사전 공격으로부터 데이터베이스 서버를 보호해야 한다. 관리자 계정 비밀번호를 추측하기 어려운 형태로 사용하고, 주기적으로 변경하는 것이 안전하다. 더불어 외부에서 접근할 수 있는 데이터베이스에 외부 공격자로부터의 접근을 통제해야 한다. 서버에 방화벽과 같은 보안 제품을 이용해 보안성을 유지하는 것이 권장된다. [박은주 기자(boan5@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=129420&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 벤처 캐피탈 직원 사칭 피싱 공격 발견... 북한 라자루스 해킹 수법과 유사 | |

| 다음글 | [보안뉴스] 홍익대, 안전교육 위탁사 내부자 실수로 재학생 1만 2,000명 개인정보 유출 | |