SECURITY NEWS

| [보안뉴스] 크리시스 랜섬웨어, RDP 통해 비너스 랜섬웨어 설치... 네트워크도 공격 대상 | ||

|---|---|---|

|

||

|

파일 암호화 위해 오피스, 이메일 클라이언트, DB 등 다양한 프로그램 강제 종료 내부 네트워크 공격...수집된 계정 정보 통해 네트워크 내 측면 이동 공격도 가능

[보안뉴스 김영명 기자] 크리시스(Crysis) 랜섬웨어 공격자가 비너스(Venus) 랜섬웨어를 공격에 함께 사용하고 있는 것이 확인됐다. 크리시스와 비너스 랜섬웨어 모두 주로 외부에 노출된 원격 데스크톱 서비스를 공격 대상으로 하는 것으로 알려진 대표적인 랜섬웨어들이다. 공격자는 크리시스와 비너스 랜섬웨어 외에도 포트 스캐너, 미미카츠와 같은 다양한 도구들을 설치했다. 이러한 도구들을 이용해 감염 시스템이 기업 내부망으로 전파될 경우에는 내부 네트워크도 공격 대상이 될 수 있으며, 실제 사례도 확인되고 있다.

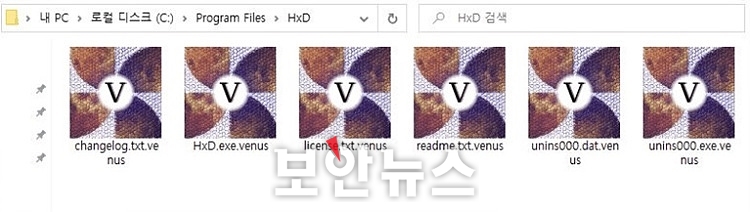

▲비너스 랜섬웨어 공격으로 암호화된 파일들의 변경된 아이콘 모습[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면, RDP(Remote Desktop Protocol, 원격 데스크톱 서비스)를 공격 벡터로 이용하는 공격자들은 일반적으로 외부에서 접근 가능한 시스템을 대상으로 RDP가 활성화돼 있는 시스템들을 스캐닝한다. 스캐닝 과정에서 찾은 시스템들에 대해서는 무차별 대입 공격이나 사전 공격을 수행한다. 만약 사용자가 부적절한 계정정보를 사용하고 있는 경우 공격자는 쉽게 계정정보를 획득할 수 있다.

공격자가 획득한 계정정보로 원격 데스크톱을 이용해 시스템에 로그인할 경우 해당 시스템의 제어권을 획득할 수 있기 때문에 그 이후 다양한 악성 행위를 수행할 수 있다. 비너스 랜섬웨어를 설치한 공격자도 RDP를 공격 벡터로 사용한 것으로 추정되며, 탐색기 프로세스(explorer.exe)에 의해 다수의 악성코드가 생성되는 것이 근거 중 하나다.

과거 확인된 공격에서 공격자는 먼저 크리시스 랜섬웨어를 통해 감염 시스템을 암호화하려고 시도했으며, 실패 이후 다시 비너스 랜섬웨어를 이용해 암호화를 시도했다.

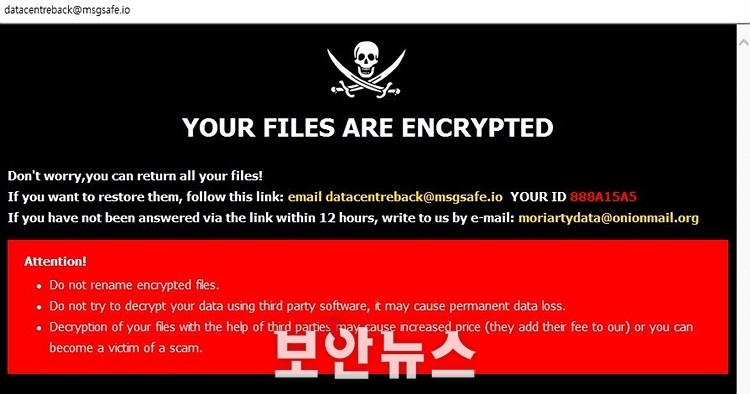

▲공격에 사용된 Crysis 랜섬웨어의 랜섬노트[자료=안랩 ASEC 분석팀]

해당 공격자는 같은 크리시스 랜섬웨어를 이용해 처음 공격 이후에도 다른 시스템들을 대상으로 지속적인 공격을 수행했다. 확인된 공격들 가운데 하나에서는 동일하게 외부에 노출된 RDP 서비스를 대상으로 했으며, 공격 성공 이후에는 다른 시스템에도 RDP로 접속해 크리시스 랜섬웨어를 감염시켰다.

공격자는 다양한 악성코드들을 감염 대상 시스템에 설치한다. 설치되는 도구들은 스캐너 및 계정정보 탈취 기능을 담당하는 도구들이며, 대부분 NirSoft 사에서 제작한 것이 특징이다. 이를 통해 감염 시스템 외에 해당 시스템이 포함된 네트워크도 공격 대상이 되는 것으로 추정할 수 있다.

공격자는 RDP로 시스템을 장악한 이후 비너스와 크리시스 등 랜섬웨어, 미미카츠(Mimikatz)와 같은 자격증명 탈취 도구 등을 이용해 네트워크를 스캐닝하고, 감염 시스템이 특정 네트워크에 포함됐는지를 확인하는 것으로 보인다. 만약 특정 네트워크에 포함된 경우에는 해당 네트워크에 존재하는 다른 시스템들도 암호화하기 위해 내부 정찰 및 계정정보 수집과정을 진행할 수 있다. 미미카츠는 이러한 과정에서 사용될 수 있으며 수집된 계정정보를 이용해 네트워크 내 다른 시스템들로 측면 이동을 진행할 수 있다. 실제 크리시스 랜섬웨어 공격 사례에서 공격자는 RDP를 이용해 네트워크 내의 다른 시스템들로 측면 이동했다.

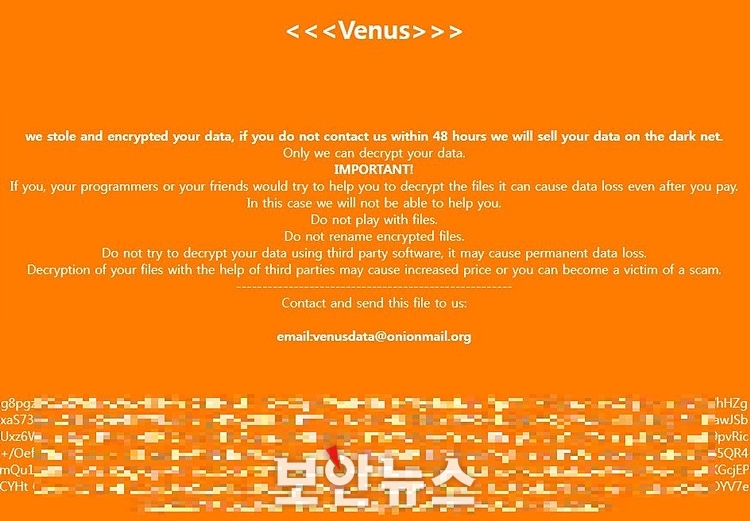

▲비너스 랜섬웨어 공격으로 변경된 바탕화면[자료=안랩 ASEC 분석팀]

공격자는 최종적으로 크리시스 랜섬웨어를 실행해 시스템을 암호화하려고 시도했으며, 몇 시간 이후 실패를 인지한 다음에는 다시 비너스 랜섬웨어를 공격에 사용했다. 만약 크리시스 랜섬웨어가 정상적으로 동작했다면 사용자는 랜섬노트를 받게 된다.

비너스 랜섬웨어는 윈도의 ‘Download’ 폴더 내에 공격자가 복사한 파일들 중 ‘bild.exe_’라는 이름을 갖는다. 비너스 랜섬웨어는 더 많은 파일들을 암호화하기 위해 먼저 오피스, 이메일 클라이언트, 데이터베이스 등 다양한 프로그램들을 종료시킨다.

‘.venus’ 확장자에 대한 아이콘을 등록한 이후 파일 암호화를 진행하는데, 암호화된 파일들은 ‘.venus’ 확장자로 변경돼 사용자들은 특정 아이콘으로 변경된 파일들을 보게 된다. 비너스 랜섬웨어는 파일 암호화 이후 볼륨 쉐도 복사본을 제거하기 위해 특정 명령어를 사용하고 있다.

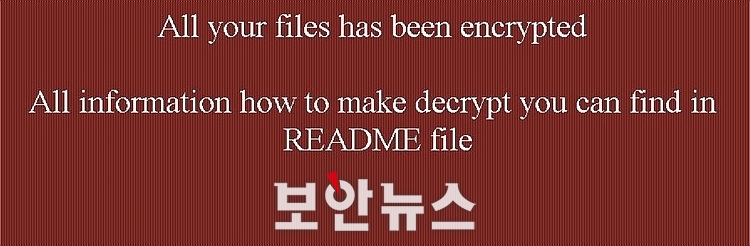

이러한 과정이 모두 끝나면 바탕화면을 변경하고 바탕화면에 README 파일을 보여준다. README 파일에는 자신들이 시스템의 정보를 탈취하고 파일들을 암호화했다는 내용과 함께 48시간 내로 연락을 취하라는 내용이 담겨 있다.

▲Venus 랜섬웨어의 랜섬노트[자료=안랩 ASEC 분석팀]

공격자들은 과거부터 꾸준히 초기 침투 과정 및 측면 이동 과정에서 RDP를 사용하고 있다. 이러한 공격은 주로 부적절한 계정정보를 갖고 있는 시스템들에 대한 무차별 대입 공격 및 사전 공격을 통해 이뤄진다. 특히, 해당 비너스 랜섬웨어 공격 사례의 크리시스 공격자들 외에도 많은 랜섬웨어 공격자들이 RDP를 대표적인 초기 공격 벡터로 사용하고 있다.

안랩 ASEC 분석팀 측은 “사용자들은 RDP를 사용하지 않을 경우 비활성화해 공격 시도를 줄일 수 있다”며 “만약 RDP 서비스를 사용하고 있다면 계정의 비밀번호를 복잡한 형태로 사용하고 주기적으로 변경해 무차별 대입 공격 및 사전 공격을 방지해야 한다”고 말했다. 이어 “사용하고 있는 백신을 최신 버전으로 업데이트해 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 한다”고 덧붙였다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=119631&page=1&mkind=1&kind=)] |

||

| 이전글 | [보안뉴스] 문서작업 프로그램 불법 설치 파일 위장한 악성코드 주의보 | |

| 다음글 | [보안뉴스] 숙명여대, 해킹으로 개인정보 유출... 2015·2016·2018년 수시모집 지원자 이름 등 7개 항목 | |