SECURITY NEWS

| [보안뉴스] 김수키 해킹그룹, 코인 및 투자 관련 내용으로 악성코드 유포중 | ||

|---|---|---|

|

||

|

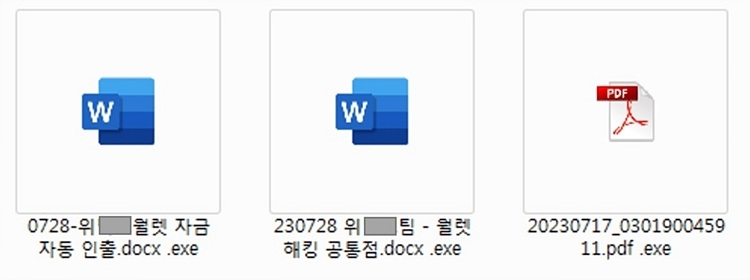

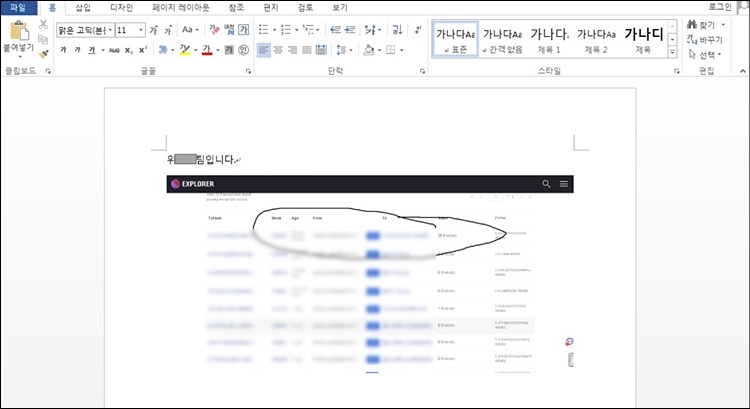

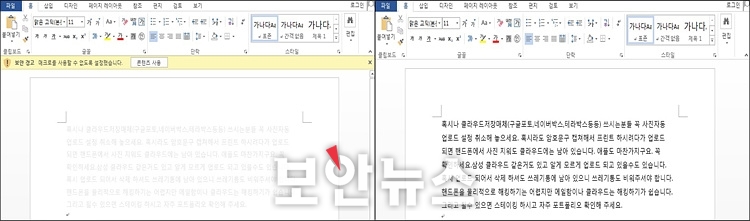

자산 관리 및 코인 거래소 사칭해 실행 파일 및 워드 문서 형식으로 유포 안랩 ASEC 분석팀, 사용자 에이전트 명으로 김수키 해킹그룹으로 추정 중[보안뉴스 김영명 기자] 최근 코인 거래소 및 투자 관련 내용으로 위장한 악성코드가 유포되고 있는 것이 포착됐다. 해당 악성코드는 실행 파일 및 워드 문서 형식으로 유포되고 있으며, 악성코드에서 사용하는 사용자 에이전트 이름으로 보아 북한 김수키 해킹그룹에서 제작한 것으로 추정된다.  [이미지=gettyimagesbank] 안랩 ASEC 분석팀의 분석에 따르면, 이번에 발견된 실행파일은 워드 문서 및 PDF 아이콘으로 위장해 정상 문서처럼 보이도록 했다. 해당 악성 실행 파일은 SFX(Self-extracting archive) 형식으로 내부에 정상 문서 파일을 포함하고 있다. 따라서 파일을 실행하면 관련된 정상 문서 파일이 생성된다. 또한, 각 문서 파일은 자산 관리 및 코인 거래소를 사칭한 내용을 포함하고 있다. 문서 내용은 △‘자산운용보고서’ 제목의 PDF 파일 △‘0728-위**월렛 자금 자동 인출’ 제목의 워드 파일 △‘230728 위**팀-월렛해킹 공통점’ 제목의 워드 파일 등이다.  ▲코인 및 투자 관련 내용으로 위장한 악성코드의 실행 파일 아이콘[자료=안랩 ASEC 분석팀] 각 실행 파일의 archive content에는 정상 문서와 함께 특정 URL에 접속하는 명령어가 확인된다. 따라서 해당 악성코드는 파일 실행 시 정상 문서를 생성하고 mshta.exe를 활용해 악성 URL에 존재하는 스크립트 코드를 실행한다. 분석 당시에는 해당 URL에 접속이 불가해 정확한 행위는 확인할 수 없었다고 ASEC 분석팀은 설명했다. 두 번째로, 문서 파일을 보면 공격자는 앞서 설명한 SFX 형식의 실행 파일 외 VBA 매크로가 포함된 워드 문서도 함께 유포하고 있는 것으로 보인다. 확인된 문서 파일 역시 악성 실행 파일과 같은 코인 거래소를 위장한 파일명을 지니고 있다.  ▲‘0728-위**월렛 자금 자동 인출’ 제목의 워드 파일[자료=안랩 ASEC 분석팀] 문서 파일을 실행하면 본문 내용의 글자색을 회색으로 설정해 사용자가 콘텐츠 사용 버튼을 클릭하도록 유도한다. 콘텐츠 사용 버튼을 클릭하면 문서에 포함된 VBA 매크로 코드가 실행돼 본문의 글자색이 검정으로 변경돼 본문 내용을 확인할 수 있다. 문서에 포함된 VBA 매크로 실행 시 system32 폴더에 존재하는 정상 실행파일을 특정 폴더에 word.exe 명으로 복사한다. 그 이후 특정 URL에서 Base64로 인코딩된 추가 스크립트를 다운로드해 디코딩한 후 USERPROFILE 폴더에 set.sl 명으로 저장한다. 생성된 set.sl은 특정 명령어를 통해 실행된다.  ▲문서 파일의 본문 내용 및 매크로 실행 후 문서 파일의 본문 내용(좌부터)[자료=안랩 ASEC 분석팀] ASEC 관계자는 “분석 당시 특정 URL에서 다운로드된 코드에는 특별한 악성 행위가 확인되지 않았지만, 공격자의 의도에 따라 다양한 악성 명령어가 실행될 수 있다. set.sl에 저장된 악성코드는 매크로 코드에서 User-Agent로 Chrome이 아닌 Chnome를 사용하는 것으로 보아 김수키 해킹그룹에서 제작한 것으로 추정된다. 또한, 실행 파일과 문서 파일 모두 파일명에 사용한 코인 거래소명과 접속하는 C2 주소가 같은 것으로 보아 실행 파일 역시 같은 공격그룹에서 제작한 것으로 보인다”고 말했다. 이어 “현재 C2에 접속되지 않아 최종으로 실행되는 스크립트는 알 수 없지만, 사용자 정보 유출 및 추가 악성코드 다운로드 등 다양한 악성 행위가 수행될 수 있어 사용자의 각별한 주의가 필요하다”고 덧붙였다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=120825&page=1&mkind=1&kind=)]

|

||

| 이전글 | [보안뉴스] 인스타그램 ‘협찬’ 가장한 신종 SNS 사기 주의보 | |

| 다음글 | [보안뉴스] [블랙햇 2023] 인텔 CPU 수십억 개에서 발견되고 있는 다운폴 취약점 | |