SECURITY NEWS

| [보안뉴스] 포티게이트 방화벽 사용자, 취약점 패치 안해 4천대 이상 안전 ‘빨간불’ | ||

|---|---|---|

|

||

|

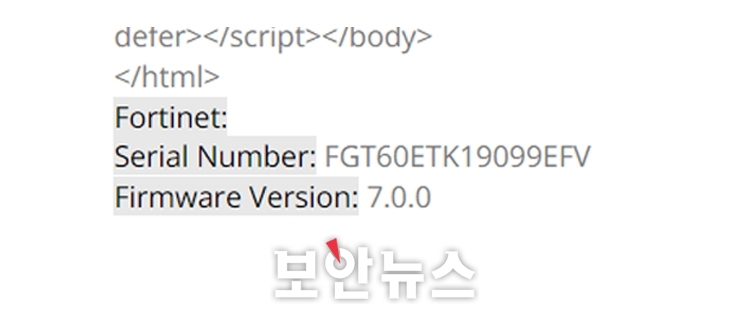

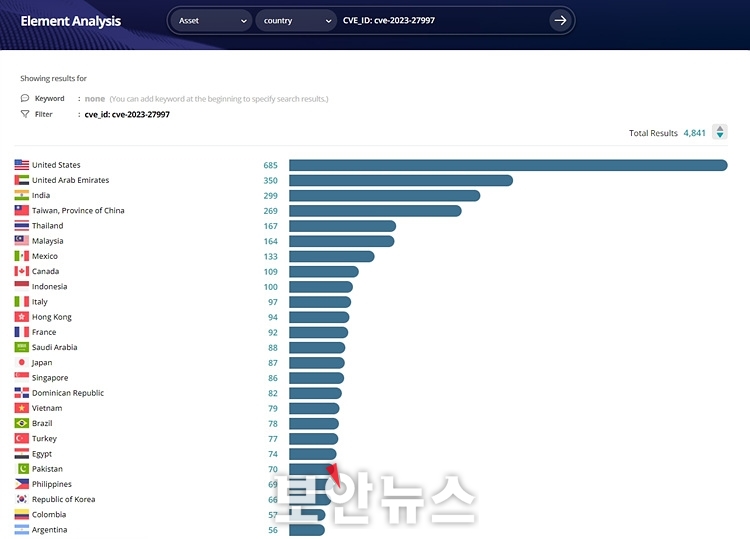

CVE-2023-27997... 익스플로잇 가능한 포티게이트 방화벽 4,841개 에이아이스페라, 6월 초 포티게이트 패치 발표 이후 현재까지 문제점 분석[보안뉴스 김영명 기자] 올해 6월 12일 발표된 포티게이트(FortiGate) 방화벽 원격 코드 실행(Remote Code Execution, RCE) 취약점 CVE-2023-27997의 패치가 나왔지만 사용자가 이를 적용하지 않아 문제가 심각하다는 의견이 나왔다. CVE-2023-27997은 힙(heap) 기반 버퍼 오버플로 취약점으로 SSL-VPN이 활성화된 장치에 영향을 미친다. 이는 웹에 노출된 SSL-VPN 인터페이스를 통해 원격으로 코드를 실행할 수 있는 RCE 취약점이며, CVE 등급 10점 만점에 9.8점으로 심각도 지수가 매우 높다.  [이미지=gettyimagesbank] 미국 사이버 보안 언론 매체 블리핑컴퓨터(BleepingComputer)에 따르면, 올해 7월 3일 패치되지 않은 채로 취약점에 노출된 포티넷 방화벽이 30만개 이상이 발견됐다. 취약점이 공개됨과 동시에 보안 패치가 업데이트됐지만, 사용자들의 패치가 지연되고 있는 것이다. 패치 발표 이후 2개월여가 지난 시점에서 얼마나 많은 포티넷 방화벽이 취약한 상태로 위협에 노출돼 있는지 알아봤다. 노출된 포티게이트 SSL VPN 인터페이스는 무려 47만여건 보안기업 에이아이스페라는 기사를 통해 이미 알려진 CVE-2023-27997에 취약한 장치를 찾는 방법을 참고해 에이아이스페라의 CTI 검색 엔진 솔루션(Criminal IP Asset Search)에 쿼리를 검색했다. 인터넷에서 접속이 가능한 상태인 포티게이트 SSL VPN 인터페이스가 47만 6,326건이 검색됐다. 이 가운데 일부는 패치 이후 설치된 서버로 확인되는 등 모든 서버가 CVE-2023-27997 원격코드 실행 취약점에 노출된 상태는 아니었다. 하지만, 여전히 많은 수의 포티게이트가 패치가 지연되고 있음을 알 수 있다.  ▲Criminal IP에서 CVE-2023-27997 취약점에 노출된 장치의 정보들[자료=CIP블로그] 47만개 이상의 외부에 노출돼 있는 포티게이트 SSL-VPN 인터페이스 중에 실제로 CVE-2023-27997 취약점 익스플로잇이 가능한 장치를 검색했다. 검색 결과를 보면, CVE-2023-27997 취약점에 매핑돼 있는 서버는 총 4,841건(8월 11일 기준)이었으며, 이 IP 주소에서 가동되는 포티게이트는 알려진 익스플로잇으로 실제 공격이 가능했다. 또한, 해당 수많은 IP 주소의 배너 정보에는 포티넷 버전과 시리얼 넘버가 그대로 노출돼 있었다. 이와 같은 정보가 공개된 자체만으로도 다른 익스플로잇 공격이 가능할 수 있는 매우 위험한 상태다. 물론 취약한 4,841건의 포티게이트 장치 외에도 더 많은 장치가 취약한 상태일 수 있다. 특히, 이번 포티게이트 원격코드 실행 취약점은 공격을 통해 취약한 장치 외에도 내부의 다른 서버까지 공격받을 수 있기 때문에 빠른 보안 패치가 시급하다. 포티게이트 원격코드 실행 취약점 노출 장치...우리나라도 66건 포함 CVE-2023-27997 포티게이트 원격 코드 실행 취약점에 노출될 수 있는 서버들의 국가 통계를 확인해 보았다. 8월 11일을 기준으로 조사했을 때, 총 152개 국가가 취약점에 노출된 포티넷 장치를 보유하고 있으며, 전체 장비는 4,841건이었다. 국가별로 살펴보면, 1위는 미국으로 총 685건, 2위 아랍에미리트 350건, 3위 인도 299건, 4위 대만 269건, 5위는 타이(태국) 167건 등이다. 우리나라는 66건이 발견됐다.  ▲CVE-2023-27997 취약점에 영향을 받는 포티게이트를 보유한 국가 통계[자료=CIP블로그] 포티넷은 CVE-2023-27997 원격 코드 실행 취약점에 대해 권고를 발표했다. 권고는 SSL-VPN을 비활성화하는 것, 또 다른 지침은 문제가 되는 버전을 업그레이드하는 것이다. 권고에서는 △FortiOS-6K7K 버전 7.0.12 이상으로 업그레이드 △FortiOS-6K7K 버전 6.4.13 이상으로 업그레이드 △FortiOS-6K7K 버전 6.2.15 이상으로 업그레이드 △FortiOS-6K7K 버전 6.0.17 이상으로 업그레이드 △FortiProxy 버전 7.2.4 이상으로 업그레이드 △FortiProxy 버전 7.0.10 이상으로 업그레이드 △FortiProxy 버전 2.0.13 이상으로 업그레이드 △FortiOS 버전 7.4.0 이상으로 업그레이드 △FortiOS 버전 7.2.5 이상으로 업그레이드 △FortiOS 버전 7.0.12 이상으로 업그레이드 △FortiOS 버전 6.4.13 이상으로 업그레이드 △FortiOS 버전 6.2.14 이상으로 업그레이드 △FortiOS 버전 6.0.17 이상으로 업그레이드 등 총 13개 버전이다. 포티넷은 해당 취약점에 대한 자세한 권고 사항을 포티넷 PSIRT 홈페이지에 설명했다. 또한, 포티넷은 보안 권고를 모니터링하고 시스템을 즉시 패치하는 것 외에도 △시스템에서 FG-IR-22-377/CVE-2022-40684 등 이전 취약점 악용한 증거 확인 △백신 최신 버전으로 업데이트 △FortiOS 7.2.0 강화 가이드 등에 따른 보안 강화 △사용하지 않는 기능 비활성화 및 대역 외 방법을 통해 장치 관리로 공격 표면 최소화 등을 언급했다. 에이아이스페라 CIP 블로그 관계자는 “포티넷이 취약점과 패치를 공개한 지 약 2개월이 지났지만, 아직 많은 수의 장치가 취약한 상태에 있다. 그만큼 패치 지연이 늦고 심각한 수준이라는 것을 의미한다”며, “취약점이 발표되면 그 당시에는 이슈가 되지만, 시간이 지날수록 다른 이슈에 의해 묻힌다. 중요한 건 공격자는 사용자가 해당 이슈에 관심이 줄게 되면 관리가 그만큼 허술해지기 때문에, 최소 몇 개월부터 길게는 몇 년이 지난 취약점에서 공격 기회를 찾는다는 것을 명심해야 한다”고 밝혔다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=120960&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] [블랙햇 2023] 인텔 CPU 수십억 개에서 발견되고 있는 다운폴 취약점 | |

| 다음글 | [보안뉴스] 인섹시큐리티, 모바일 잠금 해제·포렌식 솔루션 ‘그레이키’, ‘베라키’ 출시 | |