SECURITY NEWS

| [보안뉴스] UNC5325 그룹, 이반티 제로데이 취약점 공격 | ||

|---|---|---|

|

||

|

이반티 Connect Secure VPN과 네트워크 접근제어 솔루션 취약점 악용 정상코드에 악성파일 삽입하고 다양한 맞춤형 악성 프로그램 사용

[보안뉴스 김경애 기자] 2024년 1월 10일, IT 인프라와 보안 소프트웨어 및 서비스를 제공하는 이반티(Ivanti)가 자사의 Connect Secure VPN(이전 명칭: Pulse Secure)과 네트워크 접근 제어(NAC) 솔루션인 Policy Secure에서 발견한 두 가지 취약점인 CVE-2023-46805와 CVE-2024-21887을 발표한 바 있다.

[이미지 = gettyimagesbank]

해당 취약점을 성공적으로 악용할 경우 인증 우회 및 명령 주입을 통해 추가 침해를 할 수 있다. 맨디언트는 2023년 12월부터 이 취약점들을 악용해 제로데이 공격을 수행하는 ‘UNC5221’를 추적하고 있다.

이반티는 이번 캠페인에서 악용한 취약점을 설명하는 블로그 포스팅과 완화 조치를 발표했고, 고객이 현재 운영 중인 시스템이 영향을 받았는지 확인할 수 있도록 지원하고 있다. 이반티는 현재 취약점 패치를 개발 중이며, 향후 업데이트 날짜 및 취약점 관련 정보 참조를 위해 이반티의 KB(Knowledge Base) 문서 참조를 권장하고 있다.

공격자는 Connect Secure VPN과 Policy Secure 장비의 취약점을 악용해 공격했다. 공격에 쓰이는 다섯 가지 주요 악성 프로그램 패밀리(Malware Families)는 해커가 이반티 장비의 인증을 우회하고 백도어를 통해 접근할 수 있는 발판을 제공한다. 또한, 추가 공격 도구들도 발견됐다.

[자료=맨디언트]

침투 후 활동 CVE-2023-46805(인증 우회)와 CVE-2024-21887(명령 주입) 취약점을 이용한 공격에서 UNC5221은 다양한 맞춤형 악성 프로그램들을 사용했다. 이들 중 일부는 Connect Secure VPN의 정상 파일에 악성 코드를 삽입하는 방식으로 작동했다.

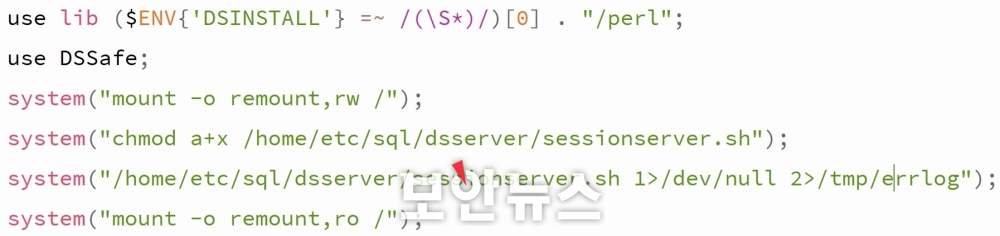

UNC5221은 PySoxy 터널링 소프트웨어와 BusyBox를 사용해 침투 성공 후 후속 활동을 했다. 장치의 일부는 파일시스템이 읽기 전용이었는데, 이런 경우 UNC5221은 Perl 스크립트인 ‘sessionserver.pl’로 읽기/쓰기 모드로 파일시스템을 다시 마운트했다. 이를 통해 합법적인 Connect Secure 파일에 웹셸인 LIGHTWIRE, 쉘 스크립트 드로퍼인 THINSPOOL, 다른 후속 도구들을 설치할 수 있었다.

THINSPOOL은 UNC5221이 이반티 장치에 지속해서 남아 있고 탐지를 피하는 데 중요한 역할을 한다. 뿐만 아니라 LIGHTWIRE 웹셸을 처음 설치하는 데에도 사용된다. LIGHTWIRE와 WIREFIRE 웹셸은 UNC5221가 Connect Secure VPN 장치에 계속 접근할 수 있는 경로를 제공한다. 이는 우연히 취약점을 발견해 침입하는 단순한 공격이 아니라 패치가 나오더라도 특정 대상의 환경에서 계속 활동하려는 UNC5221의 의도를 잘 보여준다. 또한, WARPWIRE 자바스크립트는 사용자의 로그인 정보를 포함해 UNC5221이 추가적인 네트워크 침투 또는 정보 수집 활동을 수행할 수 있도록 한다.

[자료=맨디언트]

맞춤형 악성 프로그램 △ZIPLINE 백도어 ZIPLINE은 libsecure.so 파일에서 네트워크 트래픽을 가로채기 위해 함수를 대체하는 백도어다. 이 백도어가 함수를 호출할 때 정상적인 libc의 함수를 먼저 찾아 연결하면 ZIPLINE은 ‘web’이라는 프로세스 이름을 확인한다.

만약 연결된 호스트에서 받은 데이터가 ‘SSH-2.0-OpenSSH_0.3xx.’라는 문자열과 일치하면 ZIPLINE은 악성 활동을 시작한다. 이 백도어는 암호화된 명령을 포함한 헤더를 받고, 이를 실행한다.

△THINSPOOL 드로퍼 THINSPOOL은 쉘 스크립트로 만든 프로그램으로 정상적인 Connect Secure VPN 파일에 LIGHTWIRE라는 웹셸을 삽입한다. 이 도구는 시스템 업데이트 후에도 정상 파일에 악성 웹셸 코드를 다시 삽입해 UNC5221이 침투한 장치에 계속 남아 있을 수 있는 발판 역할을 한다. THINSPOOL은 이반티의 시스템 무결성 검사를 피하려 했지만, 이 시도는 실패한 것으로 나타났다.

△LIGHTWIRE와 WIREFIR 웹셸 LIGHTWIRE는 Perl CGI 언어로 만든 웹셸로 Connect Secure VPN의 정상 파일에 포함되어 임의의 명령을 실행할 수 있다. 이 웹셸은 매개변수와 요청을 가로챈다. 여기서 ‘compid’는 인코딩되고 암호화된 데이터를 담고 있다. 이 해독된 데이터는 Perl 코드로 해석돼 실행된다.

WIREFIRE는 Python으로 작성한 웹셸로 Connect Secure VPN에 트로이 목마 형태로 삽입된다. 이 웹셸은 침해 장비에 파일을 다운로드하고, 임의의 명령을 실행할 수 있다.

인증 전에 삽입된 로직은 ‘/api/v1/cav/client/visits’ 주소로 오는 특정 HTTP POST 요청에 반응한다. 만약 formdata 항목에 ‘file’이 존재하면, 웹쉘은 이 파일 내용을 장치에 지정된 파일 이름으로 저장한다.

파일이 없는 경우 웹셸은 GIF 헤더 이후의 원본 데이터를 디코딩, 복호화하고 zlib 압축을 해제한 뒤 서브 프로세스로 실행한다. 이렇게 실행한 프로세스의 결과는 다시 zlib으로 압축되고 AES 암호화가 된 다음 Base64 인코딩을 거쳐 ‘message’ 필드를 포함한 JSON 형태로 HTTP 200 OK 응답으로 전송된다.

△WARPWIRE 자격증명 수집 도구 WARPWIRE는 자바스크립트로 작성한 자격증명 탈취 도구로 정상적인 Connect Secure VPN 파일에 포함돼 있다. 이 도구는 사용자가 웹 로그인을 통해 원격 데스크톱 프로토콜(RDP) 같은 레이어 7(Layer 7) 애플리케이션에 접근할 때 입력하는 아이디와 비밀번호 같은 일반 텍스트 형식의 자격증명 정보를 목표로 삼는다. WARPWIRE는 이 정보를 포착해 함수를 사용해 인코딩한 후 C&C 서버로 HTTP GET 요청을 통해 전송한다.

UNC5221의 활동은 스파이 목적의 캠페인일 가능성이 높다. UNC5221은 주로 공식 지원이 종료된 Cyberoam VPN 장치들을 C&C 인프라로 활용했다. 이 장치들은 대부분 피해자가 위치한 국가 안에 있었다. 이는 위협 행위자가 탐지를 피하는 데 도움이 되었을 것으로 보인다.

UNC5221의 활동은 네트워크 엣지를 공격하고, 그곳에서 활동을 지속하는 것이 스파이들에게 여전히 매력적이고 실행에 옮길 수 있는 전략이라는 것을 보여준다. 제로데이 취약점을 이용한 공격, 엣지 장치 침투, 특정 장치를 침해해 C&C 인프라로 활용, 정상 파일에 코드를 삽입하는 등의 탐지 회피 전략은 스파이 활동가들의 주요 수단이 됐다.

[자료=맨디언트]

이반티의 장치를 사용하는 기업은 완화 조치를 가능한 한 빨리 취하고, 패치 발표 일정 공지를 주시해야 한다. 또한, 이반티i의 무결성 검사 도구(ICT)에 대한 정보도 참조해야 한다. [김경애 기자(boan3@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=127297&page=1&mkind=1&kind=)] |

||

| 이전글 | [보안뉴스] 리눅스 공격에 사용되는 노드 RAT 악성코드 유포됐다 | |

| 다음글 | [보안뉴스] 글로벌 협업툴 노션 설치파일로 위장한 MSIX 악성코드 유포 | |