SECURITY NEWS

| [보안뉴스] 글로벌 협업툴 노션 설치파일로 위장한 MSIX 악성코드 유포 | ||

|---|---|---|

|

||

|

노션 설치파일로 위장한 MSIX 악성코드, 정보 탈취해 공격자 서버로 전송 공식 페이지와 유사, 유효한 인증서 도용 및 노션 설치 등... 사용자가 감염 여부 판단 어려워 MSIX 파일 다양한 프로그램으로 위장할 수 있어 각별한 주의 필요

[보안뉴스 박은주 기자] 최근 글로벌 협업 툴 노션(Notion) 설치파일로 위장한 MSIX 악성코드가 유포되고 있어 주의가 요구된다.

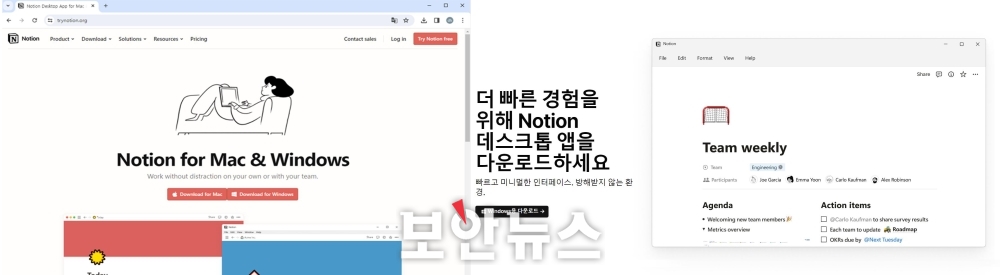

▲(왼쪽부터)노션 설치파일로 위장한 MSIX 악성코드 유포지, 노션 공식 홈페이지[이미지=안랩, 캡처=보안뉴스]

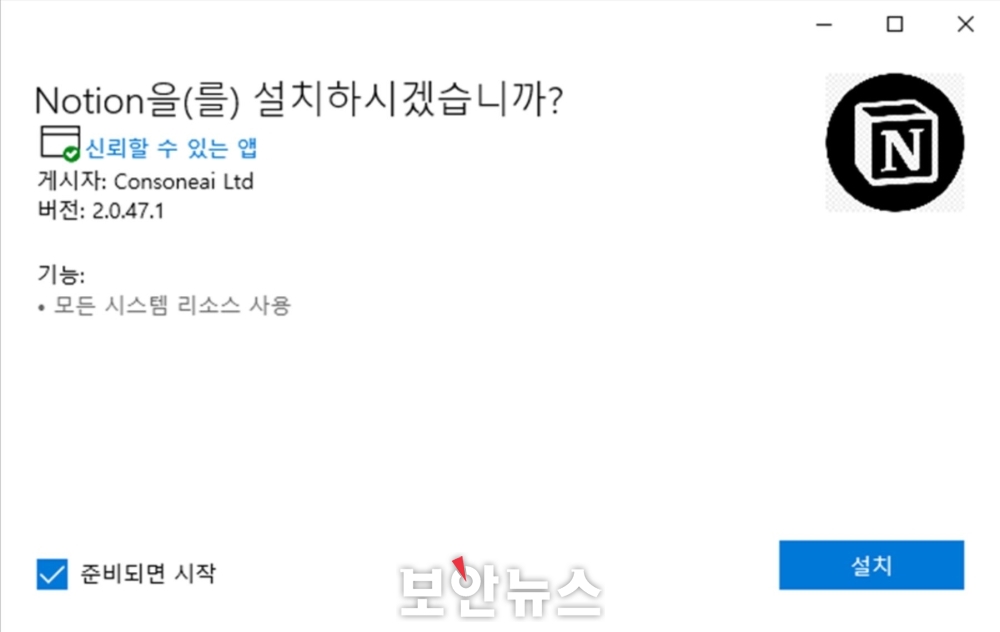

안랩 시큐리티 인텔리전스 센터(ASEC)는 악성코드 유포지가 실제 노션 홈페이지와 유사하게 구현됐다고 설명했다. 해당 페이지에서 다운로드 버튼을 클릭하면 ‘Notion-x86.msix’ 이름의 파일이 다운로드 된다. 파일을 실행하면 노션이 설치됨과 동시에 악성코드에 감염되는 것으로 드러났다.

▲악성 인스톨러 실행 화면[자료=ASEC]

악성코드는 정보 탈취형 악성코드인 ‘LummaC2’로 브라우저·암호화폐 정보 및 파일 등 정보를 탈취해 공격자 서버로 전송한다. 또한 업무용 메신저 ‘슬랙(Slack)’, 파일 압축 프로그램 ‘윈라(WinRar)’, 무료 화면 녹화 프로그램 ‘반디캠(Bandicam)’ 등 다양한 프로그램을 위장한 악성 MSIX 파일도 확인됐다.

MSIX는 Windows 앱 패키징 형식을 말하며, ASEC는 MSIX 파일은 실행 시 특히 주의를 기울여야 한다고 당부했다. 다만 이번 공격에 사용된 공격자 서버가 현재는 정상적으로 응답하지 않는 것으로 드러났다.

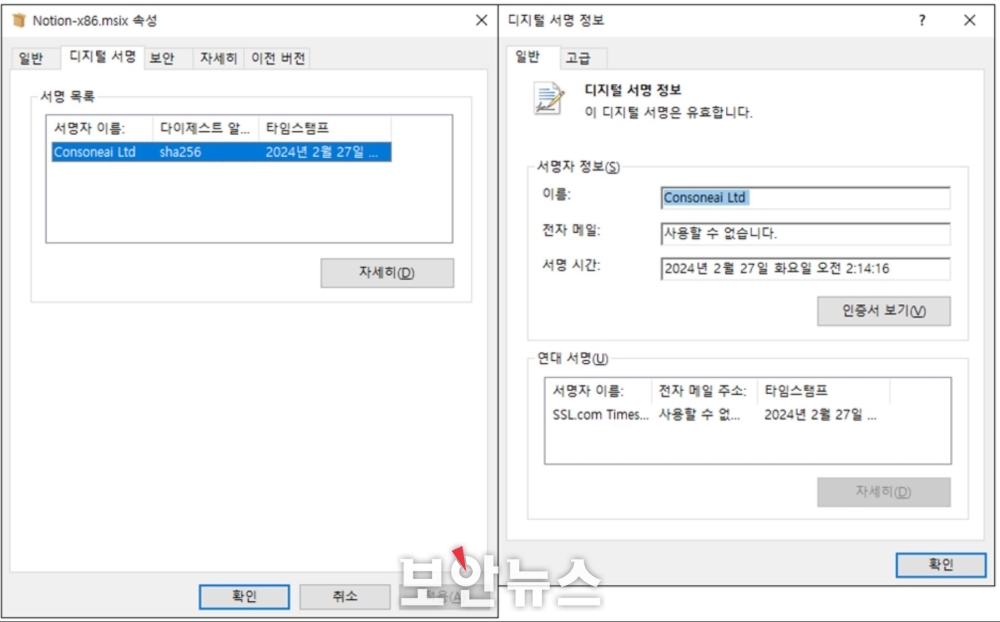

▲악성 인스톨러 서명 정보[자료=ASEC]

특히 공격에 사용된 파일은 ‘Consoneai Ltd’ 이름의 유효한 인증서로 서명돼 있다. 유효한 인증서를 도용한 것으로 추정되며, 웹 브라우저의 다운로드 검증 혹은 파일 실행 단계에서 탐지를 회피한 것으로 보인다.

이로 인해 사용자가 감염 여부를 알아차리기엔 한계가 있다는 설명이다. 따라서 프로그램을 설치하고 파일을 실행할 때는 반드시 공식 홈페이지의 도메인을 확인해야 한다. 정상 서명을 가졌더라도 서명 게시자를 확인하는 습관이 필요하다. [박은주 기자(boan5@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=127458&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] UNC5325 그룹, 이반티 제로데이 취약점 공격 | |

| 다음글 | [보안뉴스] 크롬·엣지·파이어폭스 등 자동 로그인 기능 악용한 계정 정보 탈취 주의 | |