SECURITY NEWS

| [보안뉴스] 파일리스 방식으로 동작하는 리벤지 RAT 악성코드 유포중 | ||

|---|---|---|

|

||

|

리벤지 RAT, 윈도우 탐색기 상에서 보이지 않아...메모리상에서 Fileless 방식으로 실행 시스템 정보 수집, 화면 캡처, 키로깅, 추가 악성파일 다운로드 등의 악성행위 수행

[보안뉴스 박은주 기자] 최근 정상 도구를 감싸 만든 ‘리벤지(Revenge) RAT 악성코드’가 유포되고 있다. 악성코드가 실행되면 정상 도구와 악성 파일을 동시에 생성해 실행하고, 사용자는 악성 행위가 발생하는지도 인지하기 어렵다는 위험이 있다.

▲정상 파일과 악성 파일을 동시에 생성하여 실행[자료=ASEC]

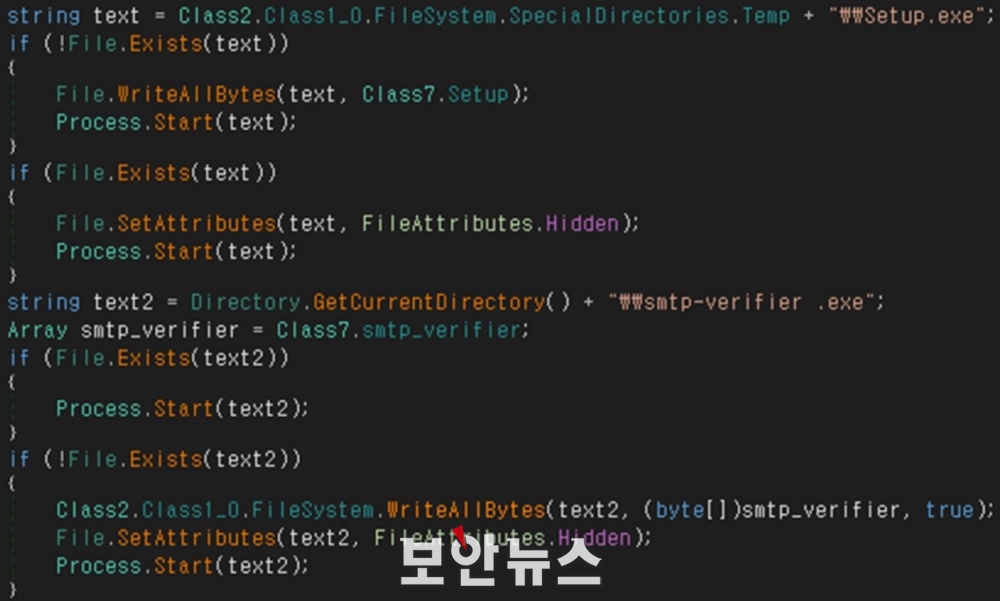

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 공격자는 smtp-validator, Email To Sms 등의 이름을 가진 도구를 활용한 것으로 확인됐다. 공격자는 정상 도구인 ‘smtp-verifier.exe’을 실행시키기 전에 악성 ‘Setup.exe’를 우선 생성한다. 이때 생성되는 파일의 속성을 ‘Hidden’으로 변경해 일반적인 환경에서는 Windows 탐색기 상에서 해당 파일이 보이지 않는다는 특징이 있다.

▲악성코드의 전체 흐름에 관한 도식도[자료=ASEC]

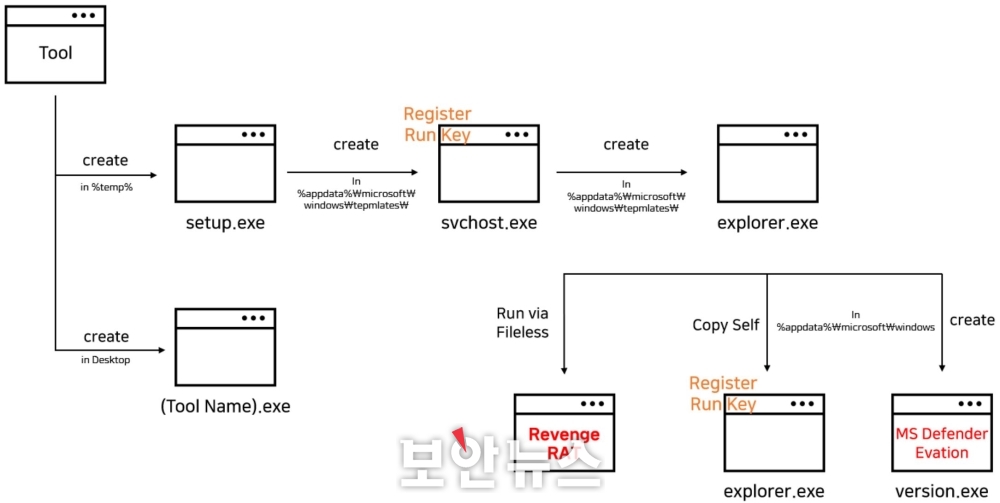

공격자는 최종적으로 리벤지 RAT 악성코드 실행을 목표로 하는 것으로 드러났다. 정상 툴과 함께 생성되는 악성파일 setup.exe는 추가 악성코드를 생성하는 역할만 수행한다. svchost.exe는 명령제어(C&C) 서버에 접속해 HTML 파일을 내려받고, 파일 내부에 공격자가 특정한 주석을 읽고 압축 해제해 특정 경로에 explorer.exe 파일을 생성 및 실행한다.

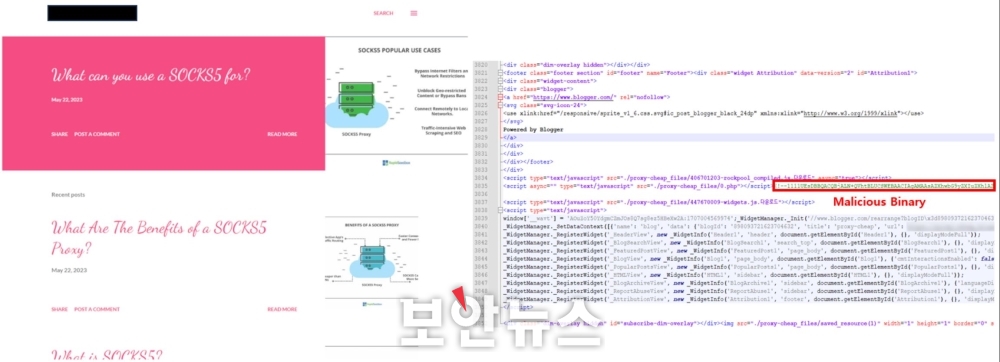

C&C 서버는 정상적으로 운영되고 있는 블로그처럼 위장했으며, 특정 오프셋에 온라인 주석으로 악성 파일을 포함하고 있다. 공격자는 해당 HTML파일 내부에서 ‘’ 사이의 값을 읽어 Base64 디코딩을 수행하고, 압축 해제해 추가 악성코드를 생성하는 방식이다.

▲블로그로 위장한 C&C 서버와 주석에 포함된 악성 바이너리[자료=ASEC]

C&C 서버 주소에 접근 제한 시, 다른 C&C 서버 주소로 우회한다. 이 또한 정상 블로그로 위장한 모습으로 확인됐다. 공격자는 이러한 메커니즘을 통해 기존 C&C 서버 주소가 막혔을 경우 혹은 공격자가 새로운 C&C 서버를 업데이트했을 경우를 대비했다.

C&C 서버의 HTML 파일에서 추출한 악성 파일은 ‘version.exe’ 파일을 생성하고, 궁극적으로 파일리스(Fileless) 방식으로 리벤지 RAT 악성코드를 실행하게 된다. 이때 생성되는 ‘version.exe’은 사용된 악성 파일을 파워셸 명령어로 Windows Defender 예외 파일 등록하는 기능을 수행한다.

▲version.exe의 경로가 삽입된 .inf 파일[자료=ASEC]

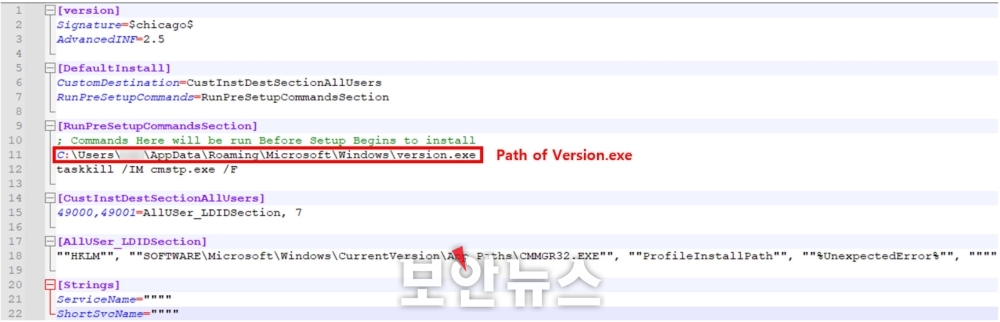

공격자는 version.exe를 cmstp에 전달해 실행하는데, 이는 안티바이러스 제품의 탐지 우회를 목적으로 악성 파일을 Windows 기본 프로그램(cmstp.exe)으로 실행하는 CMSTP Evasion이다. 해당 기법은 여러 종류의 악성코드에서 주로 사용하는 방법으로 알려져 있다.

이렇게 CMSTP Evasion 방식으로 실행된 ‘version.exe’는 아래 명령을 실행해 공격 과정에서 사용된 악성 파일들을 Windows Defender 예외 파일로 등록한다. explorer, svchost 등 공격 과정에서 사용되는 악성파일의 이름이 주로 Windows 기본 프로그램이라는 특징이 있다.

이후 공격자는 리소스 영역에서 바이너리를 읽어와 DES 알고리즘을 사용해 복호화하며, 드디어 공격자의 최종 목적인 리벤지 RAT 악성코드가 등장한다. 해당 RAT는 MITRE ATT&CK에서 Revenge RAT(S0379)로 분류되며 주로 시스템 정보 수집, 화면 캡처, 키로깅, 추가 악성파일 다운로드, 스크립트 실행 등의 악성행위가 포함돼 있다.

리벤지 RAT 악성코드는 메모리상에서 파일리스 방식으로 실행되며, 다음과 같이 C2(qcpanel.hackcrack[.]io:9561)에 사용자 PC의 데이터를 수집해 Base64 인코딩한 형태로 전송한다. 탈취되는 사용자 데이터는 △PC, User 이름 △OS, CPU, 드라이브 용량 등 시스템 정보 △자신(Revenge RAT)을 실행시킨 부모 프로세스의 정보 △IP 주소 및 region 정보 △사용 중인 Anti-Virus, Firewall 제품 이름 등이다.

이처럼 오픈소스나 공개된 Tool을 사용할 때는 각별한 주의가 필요하며, 반드시 공식 홈페이지에서 내려받는 습관이 요구된다. [박은주 기자(boan5@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=126613&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 에스넷 랜섬웨어, ‘.SNet’ 확장자로 모든 파일 암호화하며 공격 | |

| 다음글 | [보안뉴스] 개인정보 관리수준 미흡 8곳... 과태료 총 3,240만 원 부과됐다 | |