SECURITY NEWS

| [보안뉴스] 랜섬웨어 2.0 시대, 레빌과 JS웜은 아태지역을 노렸다 | ||

|---|---|---|

|

||

|

랜섬웨어 2.0은 불특정 다수가 아닌 특정 대상 노리는 표적형 랜섬웨어 공격 레빌(Revil), JS웜 등의 랜섬웨어 조직이 아태지역에서 눈에 띄게 활동

[보안뉴스 이상우 기자] 카스퍼스키가 아시아태평양 지역의 2020년을 ‘랜섬웨어 2.0’의 해라고 이름 붙였다. 또한, 이 지역에 특히 많은 피해를 입힌 악명 높은 랜섬웨어군 2종, 레빌과 JS웜도 공개하며, 사이버 보안을 더욱 강화할 필요가 있다고 강조했다.

대부분이 표적형 랜섬웨어 공격으로 이뤄지는 랜섬웨어 2.0은 단순히 데이터를 인질로 삼는 수법에서 데이터 갈취와 협박을 병행하는 수법으로 발전한 랜섬웨어를 의미한다. 이러한 공격이 성공할 경우 기업은 막대한 금전적 손실을 입을뿐만 아니라 평판 하락까지 각오해야 한다.

[이미지=utoimage]

카스퍼스키 알렉세이 슐민(Alexey Shulmin) 수석 악성코드 분석가는 “2020년에는 단순히 데이터를 인질로 삼는 수법에서, 데이터 갈취와 협박을 병행하는 수법으로 발전한 랜섬웨어 군이 기승을 부렸다. 아태 지역에서 레빌과 JS웜의 활동이 다시 활발해지는 현상 역시 포착했다. 두 랜섬웨어 모두 아태지역에서 코로나19 대유행이 1년 이상 지속되면서 다시 수면 위로 떠올랐고, 빠른 시일 내로 진정될 기미도 없으니 주의가 필요하다”고 설명했다.

레빌(REvil), 소디노키비(Sodinokibi), 소딘(Sodin) 카스퍼스키가 최초로 레빌 랜섬웨어에 대해 보고한 것은 2019년 7월이다. 소디노키비나 소딘이라고도 불리던 이 조직은 오라클 웹 로직 취약점을 이용해 최초 유포된 후 MSP 제공업체에 공격을 가했다.

레빌의 활동이 극에 달했던 2019년 8월에는 약 289개 기업이 피해를 입은 것으로 추정됐지만 2020년 7월까지 카스퍼스키 텔레메트리에 집계된 탐지 건수는 그보다 적었다. 2020년 6월까지는 표적이 된 카스퍼스키 사용자는 전 세계적으로 44곳이었으나 그 이후로 레빌 조직의 공격이 증가했다. 그 결과 7월에 카스퍼스키 솔루션에서 레빌 랜섬웨어 공격을 탐지한 사용자 수는 877곳으로 늘어나 1개월 만에 1,893%가 증가했다. 또한, 아시아 태평양을 넘어 전 세계적으로 공격세를 확장하고자 하는 움직임 역시 포착됐다.

알렉세이 슐민은 “2019년에는 피해자의 대부분이 아시아 태평양 지역, 그 중에서도 대만, 홍콩, 대한민국에 집중됐다. 그러나 작년에는 거의 모든 나라와 지역에서 레빌이 카스퍼스키 솔루션에 탐지됐다. 활동이 잠잠했던 기간 동안 레빌 개발자는 전술, 표적 선정 방법을 보강하고 네트워크를 확장한 것으로 보인다”고 덧붙였다.

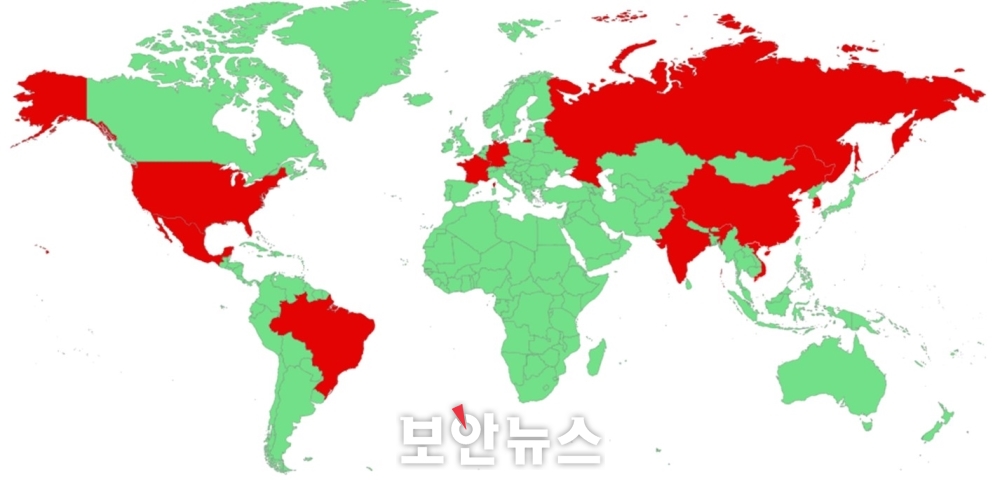

▲2020년 레빌 랜섬웨어 공격을 받은 기업 및 개인 사용자의 지역별 분포도[자료=카스퍼스키]

하지만 레빌의 표적은 아시아 태평양 지역에서 가장 많았다는 사실은 동일했다. 2020년 REvil의 표적이 된 카스퍼스키 사용자 1,764곳 중 635개 기업(36%)이 아시아 태평양 지역에 있었다. 감염 사용자 수가 가장 많은 국가는 브라질이었지만 베트남, 남아프리카, 중국, 인도가 그 뒤를 이었다.

카스퍼스키는 데이터 유출 공개 사이트에서 공격자들이 게시한 정보를 참고해 피해 기업을 산업별로도 분류했다. 가장 공격을 많이 받은 업종은 엔지니어링 및 제조업(30%)이며, 금융업(14%), 전문 서비스 및 소비자 서비스업(9%)이 뒤를 이었다. 법률, IT, 통신, 식음료 업종은 각각 7%였다.

JS웜(Nemty, Nefilim, Offwhite, Fusion, Milihpen 등) JS웜도 2019년 처음 등장했으며, 피해는 레빌과 비교해 지리적으로 좀 더 넓게 분포했다. 처음 1달 동안 JS웜은 북미·남미(브라질, 아르헨티나, 미국), 중동·아프리카(남아프리카, 터키, 이란), 유럽(이탈리아, 프랑스, 독일), 아시아태평양(베트남) 등 세계 각지에서 탐지됐다.

수는 레빌에 비해 적지만 JS웜 종류의 랜섬웨어가 더욱 강력해지고 있는 것은 분명하다. 카스퍼스키 솔루션이 공격 시도를 차단한 사용자 수는 230곳에 이르며, 이는 2019년 27곳에 불과했던 것에 비해 752% 상승한 수치다.

카스퍼스키 전문가 관측에 따르면 이들은 이제 아태지역으로 눈을 돌리고 있다. KSN 사용자 수가 가장 많은 중국이 전 세계적으로 JS웜에 가장 많이 감염된 국가로 나타났고, 그 뒤를 미국, 베트남, 멕시코, 러시아가 잇고 있다. 작년 JS웜이 표적으로 삼은 기업 및 일반 사용자 중 1/3 이상(39%)이 아시아 태평양 지역에 위치해 있다.

▲2020년 JSWorm 랜섬웨어 공격을 받은 기업 및 개인 사용자의 지역별 분포도[자료=카스퍼스키]

업종별로 분석해보면 JS웜은 사회 기반 인프라 및 주요 산업 부문을 노리는 것으로 보인다. 공격의 절반 가까이(41%)가 엔지니어링 및 제조 기업을 표적으로 삼았다. 또한, 에너지 및 기간산업(10%), 금융업(10%), 전문 서비스 및 소비자 서비스업(10%), 운송업(7%) 및 보건 산업(7%)도 높은 순위를 차지했다. 카스퍼스키는 기업과 조직에 랜섬웨어 2.0 예방을 위해 다음과 같은 조치를 권고했다.

△운영체제 및 소프트웨어에 최신 패치를 적용한다. △원격 근무 중에도 전 직원을 대상으로 사이버 보안 모범사례를 교육한다. △원격 접속 시 보안 기술만 사용한다. △네트워크 보안 평가를 실시한다. △행위 탐지 및 자동 파일 롤백 기능이 있는 엔드포인트 보안 솔루션을 사용한다. △절대 범죄자의 요구에 응하지 말고 사법기관, CERT, 보안 기업에 도움을 요청한다. △프리미엄 위협 인텔리전스를 구독해 최신 동향을 파악한다. △알려지지 않은 새로운 악성코드를 사내에서 탐지·파악하는 솔루션을 도입한다. [이상우 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=97915&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 수천만 달러 훔쳐낸 크립토코어 캠페인, 배후 세력이 라자루스? | |

| 다음글 | [보안뉴스] 실험 정신은 가득하고 뼈는 앙상한 새 랜섬웨어, 엡실론 레드 | |