SECURITY NEWS

| [보안뉴스] 북한 라자루스 해커조직, 공인인증서 SW 취약점 공격 연이어 악용 | ||

|---|---|---|

|

||

|

지난해 5월 라자루스 그룹에 공격당한 기업, 동일한 소프트웨어의 제로데이 취약점 공격 당해 라자루스, 지속적인 침투 위해 다양한 소프트웨어 취약점 분석 연구 및 보안제품 무력화 중

[보안뉴스 김영명 기자] 2022년 3월부터 최근까지 북한 해커조직인 라자루스(Lazarus) 그룹의 악성코드가 국내의 방산, 인공위성, 소프트웨어, 언론사 등 다수의 업체들에서 발견되고 있다.

최근 발견된 사례의 피해 기업은 지난해 5월 라자루스 공격 그룹에 의해 이미 한 차례 침해당한 업체였으며, 동일한 소프트웨어의 제로데이(0-Day) 취약점으로 인해 침해가 발생했다. 2022년 5월 침해 당시 해당 고객은 공공기관 및 대학 등에서 널리 사용되는 공인인증서 관련 프로그램의 취약한 버전을 사용하고 있었고, 사고 이후 해당 소프트웨어를 모두 최신 버전으로 업데이트해 운영하고 있었다. 하지만 이번에는 해당 소프트웨어의 제로데이 취약점으로 공격을 당했다.

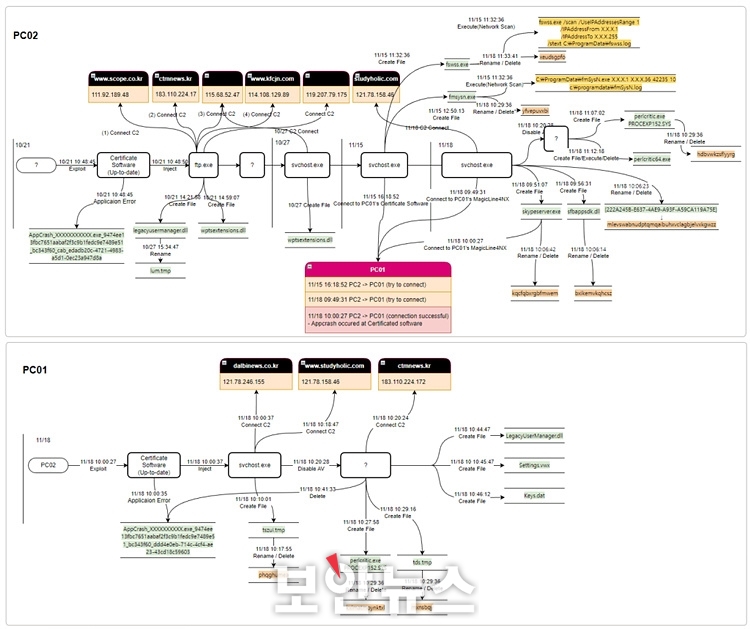

▲라자루스 공격 그룹의 침해 흐름도[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 라자루스 공격 그룹의 활동 및 관련 악성코드를 지속해서 추적 및 분석하고 있다. ASEC에서는 해당 소프트웨어에 대해 한국인터넷진흥원(KISA)에 제보했으나, 취약점이 명확히 확인되지 않은 상태다. 또한, 아직 패치가 나오지 않은 상황이다.

해당 사건 외에도 ASEC 분석팀에서 분석했으나 아직 공개하지 못한 여러 사건을 종합해보면, 라자루스 그룹은 국내 기관과 기업에 침투하기 위해 다양한 소프트웨어의 취약점을 지속적으로 연구하고 있다. 이들은 보안 제품을 무력화하고, 안티포렌식 기술 등을 이용해 탐지, 분석 방해 및 지연 시키는 등 TTP를 지속적으로 변화시키고 있음을 알 수 있다.

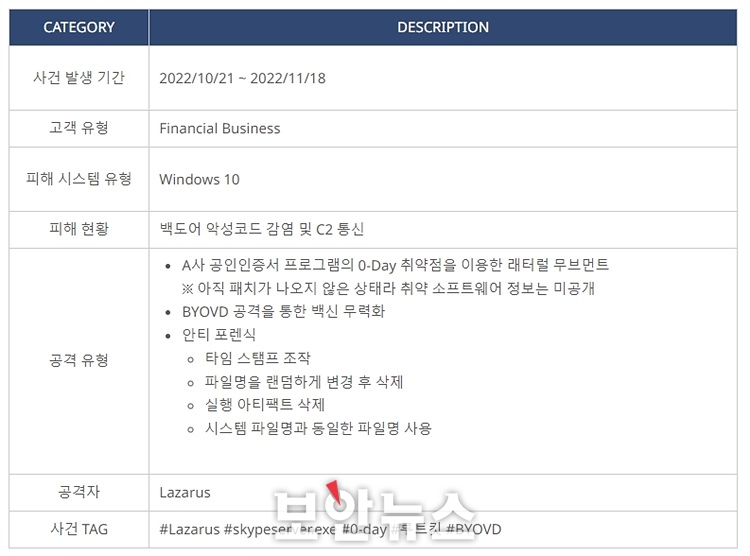

▲라자루스 공격 그룹의 공격 관련 분석 요약[자료=안랩 ASEC 분석팀]

이번 침해 사례를 분석한 결과 다음 몇 가지 사항을 파악할 수 있었다고 안랩 ASEC 분석팀은 밝혔다. 먼저 공격자는 국내에서 널리 사용되는 공인인증서 소프트웨어의 제로데이 취약점을 이용했다. 해당 유형의 소프트웨어는 자동 업데이트가 되지 않기 때문에 사용 중인 소프트웨어는 반드시 최신 버전 패치를 수행하고, 사용하지 않을 경우 제거해야 한다.

두 번째로, 공격자는 취약한 드라이버 커널 모듈을 악용하는 BYOVD라는 기법으로 보안제품을 무력화했다. 세 번째로, 공격자는 악성 행위를 은닉하기 위해 파일명을 변경해 삭제하거나 시간 정보를 조작하는 등 안티포렌식 행위를 수행했다. 네 번째, 피해 고객사는 동일한 공격자로부터 유사 방법으로 재침해를 당했다. 따라서 사후 조치뿐 아니라 지속적인 모니터링을 통해 위협의 재발을 막아야 한다.

피해기업에서 나온 두 대의 PC를 분석한 결과, PC01과 PC02는 인증서 소프트웨어의 취약점을 이용한 래터럴 무브먼트(Lateral movement, 내부망 이동) 공격에 당한 것으로 확인됐다. PC02는 10월 21일에 확인되지 않은 내부 시스템으로부터 공격이 있었으며, PC01은 11월 18일에 PC02에 의해 공격당했다. PC01과 PC02에는 최신 버전의 인증서 소프트웨어가 설치돼 있었던 점으로 보아 공격자는 제로데이 취약점을 사용한 것으로 추정된다. 또한, PC01과 PC02에는 2022년 11월 18일에 V3가 무력화되는 증상이 발생했는데, 기존과는 다른 방법이 이용됐다.

이번에 분석된 시스템은 래터럴 무브먼트 공격을 받은 것으로, 공격자의 최초 유입과는 관련이 없었다. 피해 고객사의 인터넷망에는 지난해 5월 침입에 성공한 라자루스 해커조직의 위협이 잔존해 있었던 것으로 추정된다.

시스템별 주요 악성 행위는 먼저, PC01에서 2022년 11월 18일에 인증서 소프트웨어 취약점에 의한 래터럴 무브먼트 공격이 PC02에서 PC01으로 진행됐으며, 같은 날에 V3 무력화가 발생했다. PC02에서는 2022년 10월 21일에 인증서 소프트웨어 취약점에 의한 래터럴 무브먼트 공격이 미확인 내부시스템으로부터 PC02로 진행됐으며, 11월 18일에는 V3 무력화가 발생했다.

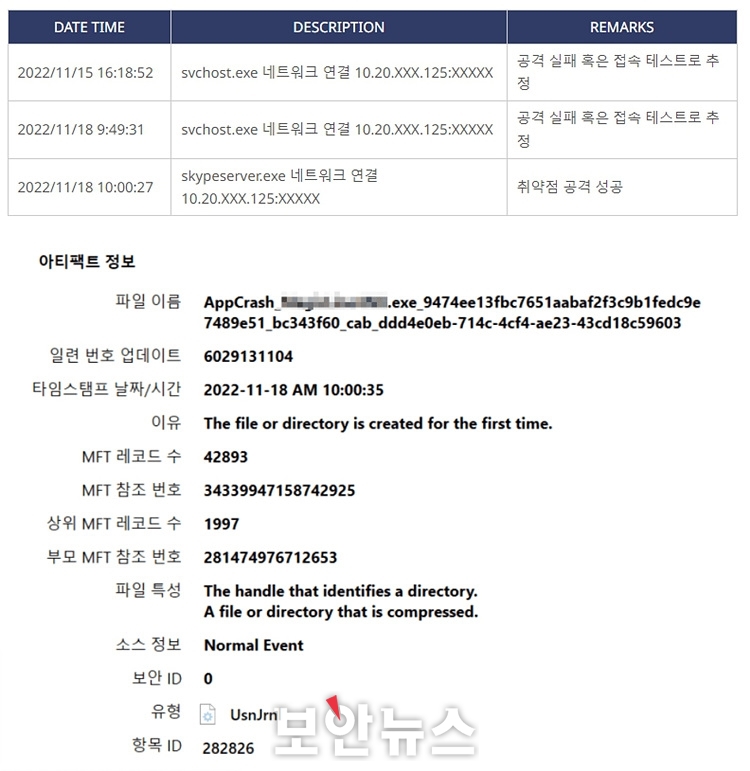

PC01을 분석했을 때, 2022년 11월 18일 10시 00분 35초에 인증서 소프트웨어의 제로데이 취약점 공격으로 침해된 것으로 추정된다. PC02에서 PC01의 인증서 소프트웨어의 서비스 TCP 포트로 세 차례 네트워크 연결을 시도한 흔적이 확인됐다. 앞선 두 번의 연결 시에는 PC01에서 특별한 반응이 없었으나, PC02에서 svchost.exe를 이용해 생성한 skypeserver.exe(미확보)를 이용해 11월 18일 10시에 PC01에 접근했을 때에는 PC01에서 인증서 소프트웨어의 오류(AppCrash)가 발생되고, 이후 악성 행위들이 시작됐다. AppCrash 발생 시 시스템에 저장된 에러 리포트(WER)나 메모리 덤프 파일들은 모두 삭제돼 확인할 수 없었다. 공격자가 의도적으로 삭제한 것으로 보인다는 게 ASEC 분석팀의 설명이다.

▲PC02에서 PC01의 인증서 소프트웨어 서비스 포트 접근 이력 및 인증서 소프트웨어의 Crashdump 파일 생성 기록[자료=안랩 ASEC 분석팀]

PC01에서 확인된 흔적 중 지난해 5월에 발생한 공격과 달라진 점은 인증서 소프트웨어의 취약점 공격 후 사용되는 프로세스가 ftp.exe가 아닌 svchost.exe가 사용됐다는 점이다. 당시에는 취약한 버전의 소프트웨어가 설치돼 있었으나, 이번에는 모두 최신 버전이 설치돼 있어 알려진 취약점 정보가 없다는 점도 차이점이다.

▲PC01, PC02에 설치된 인증서 소프트웨어 버전[자료=안랩 ASEC 분석팀]

공격자는 PC01에 접근 후 정상 프로세스(svchost.exe)에 악성 스레드를 인젝션해 C2 통신 및 백도어 용도로 사용했다. 이후 시스템에 설치된 V3 제품을 무력화하고, 추가 악성 파일을 생성하고 실행했다.

또한, 이번 분석에서는 악성 파일의 타임스탬프가 조작된 흔적이 확인됐으며, 파일 삭제 시 파일명을 랜덤하게 변경하고 삭제하는 등 안티 포렌식 행위가 발견된 점으로 보아 공격자가 분석을 적극적으로 방해하고 있는 것으로 보인다.

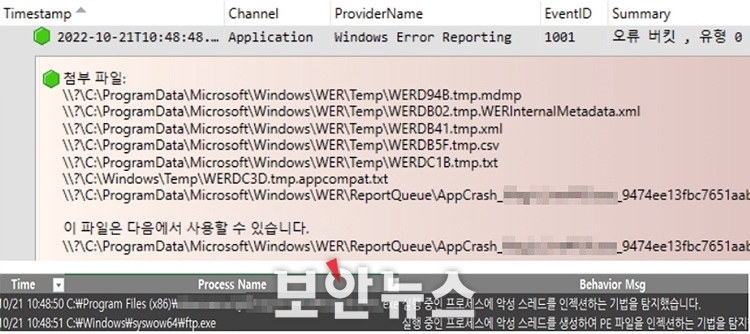

PC02을 분석했을 때 공격자는 10월 21일 10시 48분 48초에 인증서 소프트웨어의 취약점을 악용해 PC02에 접근한 것으로 확인됐다. 해당 취약점 공격시 AppCrash가 발생했으며, 이후 ftp.exe가 실행되고 악성행위가 시작됐다. 이는 지난해 5월에 피해 기업에서 발생한 것과 같은 방법이다. PC02에 접근한 시스템의 IP는 확인되지 않았다.

▲PC02에서 확인된 인증서 소프트웨어 에러 로그 및 PC02에서 확인된 인증서 소프트웨어와 ftp.exe의 악성 스레드 인젝션 코드(위부터)[자료=안랩 ASEC 분석팀]

공격자는 10월 21일 PC02에 최초 침투한 이후, 인젝션한 ftp.exe를 통해 C2 서버 통신 및 백도어 기능을 수행하는 악성 파일을 생성했다. 지난해 10월 27일에는 21일의 공격 때와 달리 ftp.exe 대신 svchost.exe 프로세스에 악성 스레드를 인젝션했는데, 이후 지난해 11월 18일까지 제어권을 갖고 악성 행위를 수행했다.

지난해 11월 15일에는 fswss.exe 파일을 생성해 내부 네트워크를 스캔한 것으로 확인됐다. 이후 svchost.exe를 이용해 PC01의 인증서 소프트웨어의 서비스 포트로 두 차례 접속한 이력이 확인됐다.

또한, 11월 18일에는 skypeserver.exe 파일을 생성하고 해당 파일을 이용해 PC01의 TCP XXXXX에 접속했다. 이때 PC01에서는 인증서 소프트웨어의 AppCrash가 발생했고, 이후, PC02에서는 PC01과 동일하게 백신 무력화, 악성파일 생성 및 실행 행위 등의 흔적이 확인됐다.

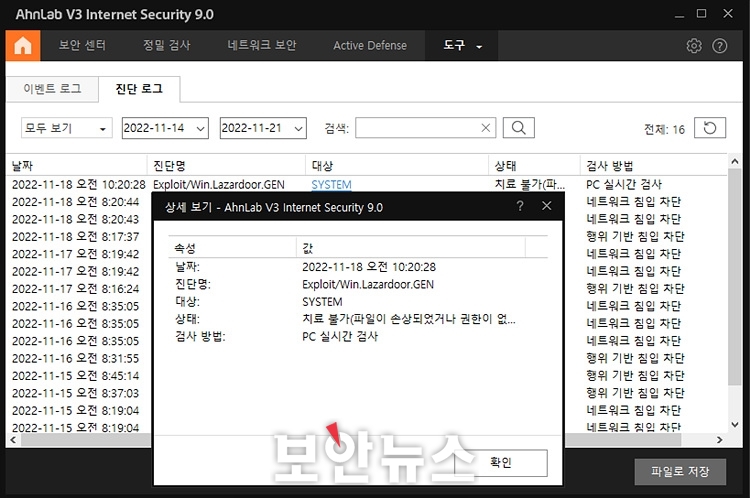

이번 공격의 주요 악성 행위로는 BYOVD에 의한 V3 무력화, 안티포렌식 등이 있다. 먼저, BYOVD에 의한 V3 무력화를 분석했을 때 PC01, PC02 두 시스템에서는 각각 지난해 11월 18일 10시 20분 28초와 11시 05분 45초에 V3 무력화 시도가 탐지(Exploit/Win.Lazardoor.GEN)됐으며, 이후 V3가 무력화된 기간은 PC01에서는 11월 18일 10시 20분 28초~11시 25분, PC02에서는 11월 18일 11시 5분 45초~11월 21일 오후 2시 7분 8초까지였다. 해당 기간에는 V3 관련 프로세스는 동작 중이었지만, 정상적인 행위 탐지가 되지 않았던 것. 하지만 시스템이 재부팅되고 나면 V3는 다시 정상화된다.

▲PC01에서 확인된 V3 무력화 탐지 로그[자료=안랩 ASEC 분석팀]

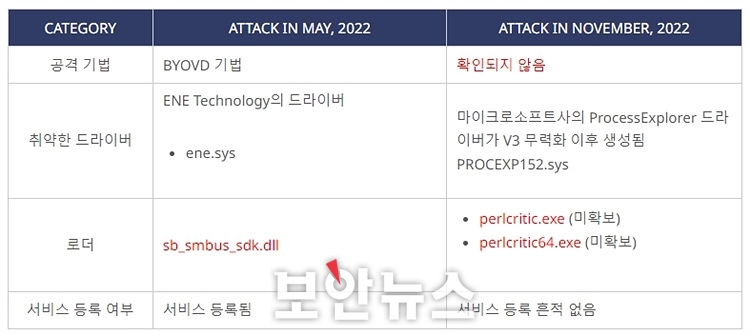

공격자가 Windows 시스템에서 커널 메모리를 조작해 보안 제품의 동작을 방해하기 위해서는 커널 메모리에 접근할 수 있는 권한이 필요하다. 이를 위해 지난해 5월에는 대만의 부품 업체인 ENE Technology의 ene.sys를 이용한 BYOVD 공격을 사용한 바 있다.

PC01과 PC02의 V3 무력화 탐지 시점에는 공격 방법을 식별할만한 흔적이 발견되지 않았다. 오히려 V3 무력화 발생 이후 취약한 드라이버 파일이 시스템에 생성됐는데, 해당 드라이버 파일은 마이크로소프트 사에서 무료로 제공하는 프로세스 관리 유틸리티인 ProcessExplorer의 PROCEXP152.SYS 드라이버 파일이며, BYOVD 공격에 사용 가능한 취약한 드라이버다. 하지만 이 드라이버 파일은 PC01, PC02 모두에서 V3 무력화 이후 생성됐고, 공격자가 생성한 perlcritic.exe(미확보) 파일에 의해 사용됐다.

▲5월과 11월에 발생한 V3 무력화 관련 흔적 비교[자료=안랩 ASEC 분석팀]

즉, V3 무력화 발생 시간과 드라이버 파일 생성 시간 순서의 전후가 맞지 않아 BYOVD 공격인지, PROCEXP152.SYS가 V3 무력화에 사용됐는지는 아직 단정 지을 수 없다. 지난해 5월과 11월에 발생한 안티 바이러스 무력화 흔적은 몇 가지 차이점이 발견됐다는 게 ASEC 분석팀의 설명이다.

▲PC01, PC02에서 확인된 안티포렌식 행위[자료=안랩 ASEC 분석팀]

안티포렌식 측면에서 보면 PC01, PC02에서는 공격 흔적을 지우기 위해 안티포렌식 행위를 수행한 흔적이 확인됐다. PC01과 PC02에서의 각각 안티포렌식 행위 흔적은 파일의 타임스탬프를 조작한 흔적, 파일명 변경 후 파일을 삭제한 흔적이 발견됐다. 또한, PC01에서는 Prefetch가 삭제됐는데, 삭제된 파일은 MSIEXEC.EXE-8FFB1633.pf, PERLCRITIC.EXE-2EB3AC0F.pf 외 다수였다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=114653&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 올리브영, 시스템 오류로 일부 고객 개인정보 노출 | |

| 다음글 | [보안뉴스] 강력한 다중인증 보안에도 슬슬 균열이 나타나기 시작한다 | |