SECURITY NEWS

| [보안뉴스] Log4j 취약점 국내 보안위협 사례 계속 나와... 종합적인 대응체계 필요해 | ||

|---|---|---|

|

||

|

스캐너, 해킹 점검 툴만으로는 불충분... 보안의 사각지대까지 꼼꼼히 살펴야

[보안뉴스 원병철 기자] IT 역사상 최악의 취약점으로 분류되는 ‘로그4j(Log4j)’에 대해 취약점 스캔, 해킹 점검 툴 등 다양한 대응 방안이 제시되고 있지만 취약한 대상을 확인하는 것만으로는 충분치 않은 것으로 알려졌다. 탐지 정보가 나오기 전에 이미 공격을 당한 제로데이 공격 및 침투 사례가 속속들이 밝혀지고 있기 때문이다. 실제로 국내 기업·기관을 대상으로 유사한 내용이 확인되어 긴장감이 높아지고 있다. 로그4j의 취약점 발견 후 탐지정보와 패치가 제공되기 전에 이뤄졌기 때문에 침해의 여부조차 알 수 없는 상황으로 현재의 보안 대응 체계가 무력화 될 수도 있기 때문이다.

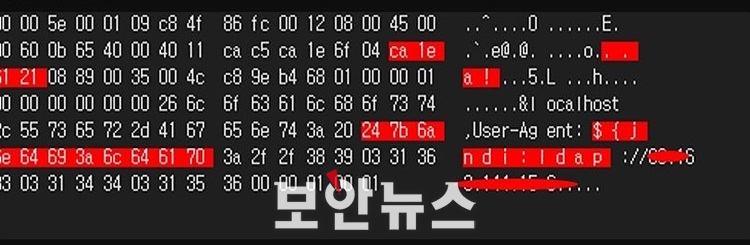

▲로그4j 취약점 패킷 탐지 사례[자료=엑사비스]

따라서 현재의 보안 대응 체계에 더해 제로데이 침투가 이뤄진 내부 IP를 찾아내고 외부 IP로의 통신 차단과 멀웨어 제거가 이뤄질 수 있도록 취약점에 대한 방어, 조치·해결, 조사 등 종합적이고 다각적인 접근이 필요하다.

최근 엑사비스(대표 이시영)는 자사의 ZDR·NDR 솔루션 넷아르고스(NetArgos)를 통해 확인한 Log4j의 제로데이 침투의 위험성 사례를 언급했다. A대학교를 비롯한 다수의 대학교에서는 넷아르고스(NetArgos)의 회귀보안검사(시간상의 보안사각 검사) 리포트를 통해 확인한 바, Log4j의 탐지정보와 패치가 적용되기 며칠 전부터 이미 다수의 공격자들이 제로데이 침투를 한 것이 발견됐다. 그 이후 Log4j의 변종 위협에 대한 탐지정보가 새로 나올 때에도, 이미 과거에 제로데이 침투가 있었던 것으로 파악되고 있다.

B기관의 경우 초기 공격에서 알려진 공격방식이 아닌 변조·난독화 방법이 알려진 이후 탐지를 우회하기 위해 변조된 공격 방식을 사용하여 다양한 사이트로 제로데이 공격을 시도한 것으로 확인되었다.

C기업의 경우 공격 트래픽이 최초 발생한 이래 프로토콜을 변조하여 침입탐지시스템 등을 우회한 신규 공격 방식을 사용한 것으로 조사됐다.

엑사비스는 자체 개발 솔루션 넷아르고스(NetArgos)를 통해 네트워크 트래픽을 저장하고 회귀보안검사를 통해 제로데이 침투 정보를 통합 검사·분석해 위협 탐지와 범위와 수준을 확대하고, 보안의 사각지대를 제거하여 잠재적인 보안 위협에 대한 대응을 고도화할 필요가 있다고 지적했다.

이시영 엑사비스 대표는 “로그4j 취약점 최초 공개 시점에도 이미 며칠 전에 상당한 공격 시도가 있었고, 이중 몇몇은 성공한 것으로 파악됐다”며, “ZDR 솔루션을 활용하여, 패치 이전 공격 흔적을 탐지해 잠재적인 보안 위협까지 면밀히 대비하는 강력한 보안 대응체계 필요하다”고 밝혔다. [원병철 기자(boanone@boannews.com)]

|

||

| 이전글 | [보안뉴스] 해커들은 로그4j 취약점을 어떻게 악용해 공격할까? | |

| 다음글 | [보안뉴스] 사이버 공격자들, 패치된 MSHTML 취약점 통해 폼북 유포 | |