SECURITY NEWS

| [보안뉴스] 로블록스 게임화폐 ‘로벅스’ 무료 생성기 받았다간 채굴 노예 된다 | ||

|---|---|---|

|

||

|

디스코드를 통해 유포되는 암호화폐 채굴(마이너) 악성코드...윈도우 디펜더 비활성화 시켜 불법 프로그램들을 알려지지 않은 출처에서 설치하는 행위 자제해야

[보안뉴스 원병철 기자] 최근 로블록스 게임의 화폐인 ‘로벅스’를 무료로 생성시켜 준다는 ‘생성기’가 디스코드를 통해 유포되고 있어 사용자의 주의가 요구된다. 이 생성기를 설치하면 몇 가지 악성코드가 설치되는데, 그 중 하나는 이더리움 채굴(마이닝)을 수행하는 악성코드다.

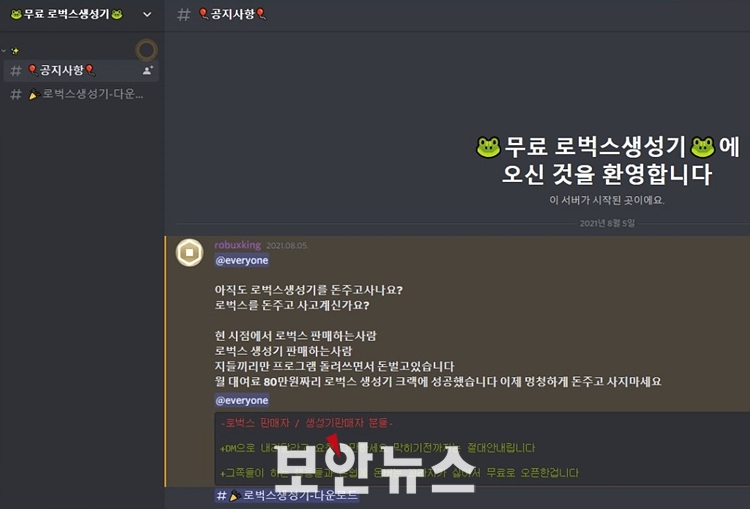

▲‘무료 로벅스생성기’ 디스코드 채팅방[자료=안랩 ASEC]

안랩 ASEC 분석팀에서는 국내에서 유포 중인 악성코드들을 모니터링 하던 중 디스코드 메신저를 통해 마이너 악성코드가 유포 중인 것을 확인했다고 밝혔다. 공격자는 ‘무료 로벅스생성기’ 디스코드 채팅방에서 로블록스라는 게임의 화폐인 로벅스를 무료로 생성해주는 프로그램이라고 소개하며 다운로드를 유도한다.

만약 해당 ‘로벅스생성기-다운로드’ 링크를 클릭하면 압축 파일을 다운로드 받을 수 있다. 압축을 해제하면 ‘robux free tool.exe’라는 이름을 가진 실행 파일을 확인할 수 있는데, 만약 이 파일을 실행할 경우 다양한 악성코드들이 단계별로 설치된다. 먼저 ‘robux free tool.exe’ 파일을 실행하면 에러 메시지 박스가 보이는데, 이는 공격자가 의도한 결과로서 이러한 메시지를 확인한 사용자들은 단지 서버와의 연결이 되지 않아서 동작하지 않는 것으로 여길 가능성이 높다.

하지만 이후 사용자가 ‘확인’ 버튼이나 X를 클릭해 메시지 박스를 종료할 경우 실제 악성 행위가 수행된다. 이는 샌드박스 환경을 우회하기 위한 Anti Sandbox 기법으로, 메시지 박스를 클릭하지 않는 이상 악성 행위가 수행되지 못하기 때문에, 샌드박스와 같은 자동 분석 환경에서 행위를 감출 수 있다.

이렇게 실행되는 robux free tool.exe는 오토핫키로 개발됐으며, 윈도우 디펜더 예외 경로에 %AppData% 및 %Temp% 경로를 등록하여 진단되지 않도록 설정한 후 다음 주소에서 추가 악성코드를 설치하는 기능을 담당하는 것으로 분석됐다.

hxxps://bitbucket[.]org/wdawfg2sa/1/downloads/roTokenGrabber.exe

설치되는 roTokenGrabber.exe 악성코드는 VMProtect로 패킹됐지만 동일하게 오토핫키로 개발되었는데, 이 악성코드 또한 다운로더 악성코드이다. 하지만 차이점이 존재하는데, 직접적으로 다운로드하는 대신 다음과 같은 텀블러 페이지에 접속하여 해당 페이지에 존재하는 다운로드 URL을 참고하여 install.exe를 설치한다.

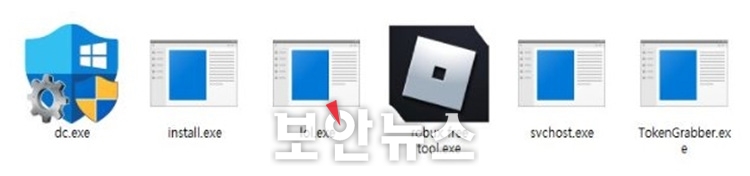

▲설치되는 악성코드[자료=안랩 ASEC]

hxxps://chiqao1y18eg1a.tumblr[.]com/post/661746225405722624 hxxps://cdn.discordapp[.]com/attachments/885082747083837474/885084266185228358/install.exe hxxps://cdn.discordapp[.]com/attachments/885082747083837474/885086081349988362/svchost.exe hxxps://cdn.discordapp[.]com/attachments/885082747083837474/885085259597754378/lol.exe hxxps://cdn.discordapp[.]com/attachments/885082747083837474/885084898862456882/dc.exe

install.exe를 설치한 후에는 구글에서 제공하는 Apps Script를 이용해 감염 시스템의 기본적인 정보들을 전송한다.

hxxps://script.google[.]com/macros/s/AKfycbyEFoVoRATQK6Q3sjm9PAV23lpfpn_a4d6hvh7424nwv7jLIfu-MsZ71tUYTwq-74rm/exec? cp=[CPU 이름]& gp=[그래픽카드 이름]& ip=[IP주소]& time=[시간]& anti=[설치된 안티 바이러스 이름]& what=overwatch& at=& url=[install.exe URL 주소]

▲다운받아 설치되는 악성코드[자료=안랩 ASEC]

install.exe는 다운로더 악성코드들 중 마지막이며, 실질적인 3개(svchost.exe, lol.exe, dc.exe)의 악성코드를 위의 텀블러 주소에서 다운로드 받아 설치한다.

설치되는 악성코드들 중 dc.exe는 Defender Control이라고도 불리는 유틸리티로서 윈도우 디펜더 안티바이러스를 비활성화시킬 수 있다. 특이사항이 있다면 커맨드 라인으로 동작 가능해서 사용자의 인지 없이 윈도우 디펜더가 비활성화된다.

lol.exe는 lolMiner라고 하는 코인 마이너 악성코드로서 이더리움 코인에 대한 마이닝을 지원하며 ‘runtime broker.exe’라는 이름으로 설치된다. svchost.exe는 이렇게 설치된 lolMiner에 인자를 주고 실행시켜 실제 마이닝을 수행하게 하는 악성코드이다. 다음은 svchost.exe가 마이닝 풀 주소 및 공격자의 계정 정보를 주고 lolMiner를 실행시키는 루틴이다.

공격자는 게임 핵을 공유하는 디스코드 서버에서 마이닝 악성코드를 게임 핵으로 위장하여 유포하고 있으며, 이렇게 유포되는 악성코드는 사용자의 시스템에 마이너 악성코드를 설치하고 있다. 이와 관련 안랩 ASEC 분석팀은 ”사용자들은 이러한 불법 프로그램들을 알려지지 않은 출처에서 설치하는 행위를 자제해야 한다”며, ”또한, V3를 최신 버전으로 업데이트하여 악성코드 감염을 사전에 차단할 수 있도록 신경써야 한다”고 당부했다. [원병철 기자(boanone@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=101594&page=1&mkind=1&kind=)] |

||

| 이전글 | [보안뉴스] 어도비의 정기 패치일, 10개 취약점 중 4개가 치명적으로 위험 | |

| 다음글 | [보안뉴스] KT 네트워크 장애 디도스 아닌 라우팅 오류... 정부 ‘정보통신사고 위기경보’ 격상 | |