SECURITY NEWS

| [보안뉴스] 북한 해커조직, 실제 주소와 똑같은 피싱 사이트 사용한다? BitB 기술 악용 | ||

|---|---|---|

|

||

|

북한 해커조직, Browser in the Browser 기술 사용 등 피싱 관련 기술 고도화 웹주소 표시줄에 실제 사이트의 주소가 표시, 화면으로 피싱 페이지 파악 불가 이메일 통한 수신한 링크, 로그인 하지 않도록 사전에 주의해야

[보안뉴스 김경애 기자] 최근 북한 해커조직이 피싱 공격에 BitB(Browser in the Browser) 기술을 사용하는 등 피싱 관련 기술이 고도화되고 있어 주의가 요구된다.

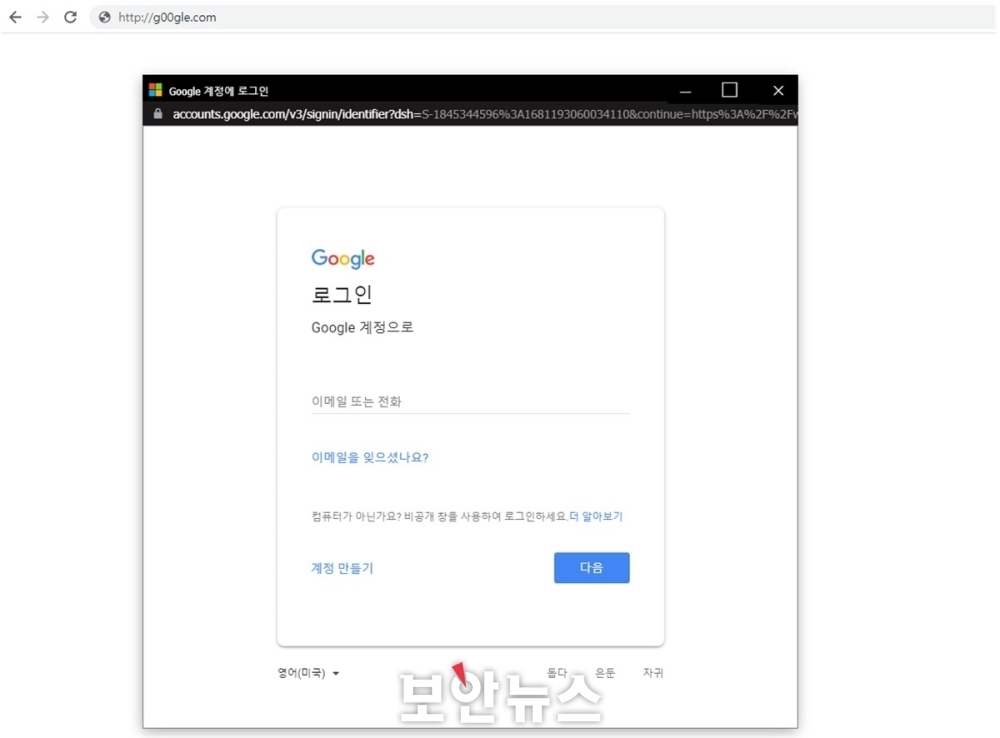

▲BitB 기술이 적용된 피싱 페이지 예시[자료=영남이공대 사이버보안연구센터]

과거의 피싱 공격은 피싱 사이트의 주소를 실제 주소인 google.com에서 유사하게 g00gle.com로 바꿔 사용자가 혼동할 수 있게 눈속임으로 속인 공격이었다. 이 경우 사용자가 사이트의 주소를 유심히 살펴보면 공격임을 알 수 있었다.

반면 이번에 사용된 BitB 공격은 피싱 페이지의 주소 표시줄에 실제 사이트의 주소가 표시되어 화면만으로는 피싱 페이지임을 알 수 없다는 것이 특징이다. 실제로 이 기술은 최근 북한의 피싱을 비롯해 Steam 계정 탈취, 러시아-우크라이나 전쟁, 금융기관 대상의 피싱 캠페인 등에서 사용된 사례가 있다.

▲Typosquatting 기술을 활용한 피싱 URL 예시[자료=영남이공대 사이버보안연구센터]

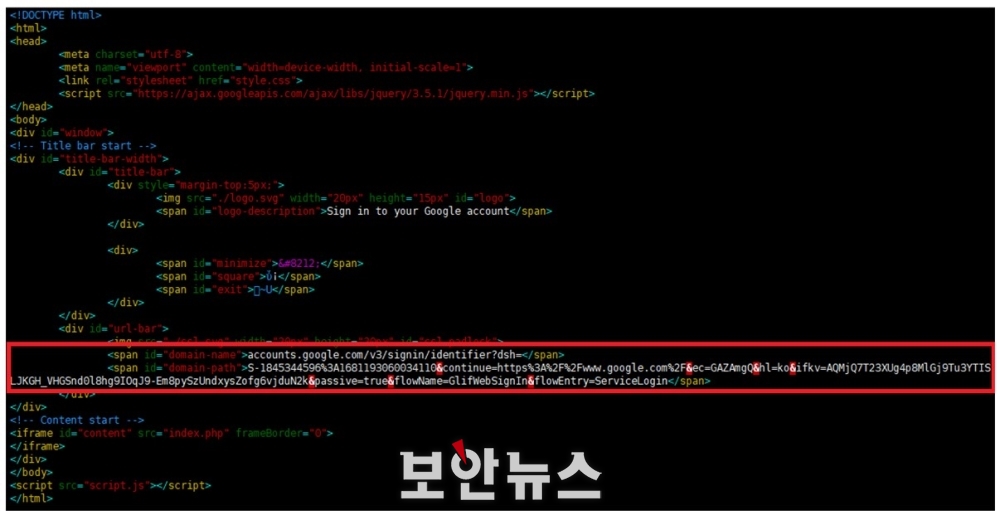

영남이공대학교 사이버보안연구센터(센터장 이종락)는 “위조된 피싱 페이지의 주소 표시 줄은 실제 브라우저에서 제공하는 게 아니라 공격자에 의해 정교하게 제작된 CSS 코드로 확인됐다”며, “많은 기업이 임직원들에게 사이트에 접속할 때는 주소를 확인해야 한다고 교육하는 것을 노리고, 공격자가 주소 표시줄을 조작하는 기법을 개발한 것 같다”고 분석했다. 실제 피싱 페이지의 소스코드를 보면 주소 표시줄에 나타나는 도메인과 파라미터를 지정하는 코드도 확인할 수 있다.

▲주소 표시줄에 나타나는 도메인과 파라미터를 지정하는 코드 화면[자료=영남이공대 사이버보안연구센터]

이번 연구를 진행한 손우탁, 최수호, 강민식 연구원은 “이 공격은 디자인을 통해 가짜 팝업창을 만들기 때문에 정상 팝업창과는 달리 브라우저 밖으로 이동되지 않는 특성이 있다”며 “하지만 일반 임직원은 이러한 내용 숙지가 어렵기 때문에 이메일을 통해 수신한 링크에서는 어떠한 형태로든 로그인을 하지 않도록 주의해야 한다”고 당부했다. [김경애 기자(boan3@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=117162&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 중국 APT 단체 ‘틱’, 한국 타깃 악성코드 공격 정황 발견돼 | |

| 다음글 | [보안뉴스] 가상자산 거래소 지닥, 180억여원 해킹 사고 후폭풍... 현재 진행상황은? | |