SECURITY NEWS

| [보안뉴스] LG유플러스 개인정보 유출사건, 시스템 부족·보안정책 미비·인력 부족 등 총체적 난국이 원인 | ||

|---|---|---|

|

||

|

LG유플러스, 고객인증 시스템 취약점 및 실시간 탐지 체계 부재로 고객정보 유출해 디도스 공격 피해는 라우터 장비 외부 노출, 접근제어 정책 미흡, 네트워크 구간 보안장비 미설치 때문 과기정통부, LG유플러스 디도스 공격 및 개인정보 유출 사태 조사 결과 발표

[보안뉴스 김영명 기자] 과학기술정보통신부(장관 이종호, 이하 ‘과기정통부’)가 올해 1월 초 발생한 고객 개인정보 유출 및 1월 20일, 1월 29일, 2월 4일 등 한달여 동안 잇따른 디도스 공격에 대한 최종 조사 결과를 발표했다.

▲과기정통부 홍진배 네트워크정책실장이 LG유플러스 개인정보 유출 및 디도스 공격과 관련한 조사 결과를 발표했다[사진=보안뉴스]

과기정통부가 정부서울청사 브리핑룸에서 ‘LG유플러스 디도스 공격 및 개인정보 유출 사태 조사 결과’를 발표했다. 브리핑에서 홍진배 네트워크정책실장은 “과기정통부는 그동안 KISA와 함께 민간합동조사단을 운영해왔으며, 2월에 발생한 LG유플러스 디도스 공격 사건때는 특별조사단으로 확대 조사해 조사를 진행해왔다”고 설명했다.

과기정통부는 이번 LG유플러스 고객정보 유출을 다섯 단계로 나눠 분석했다. 1단계는 유출데이터의 내용 분석 및 출처 확인, 2단계는 유출대상 시스템과 유출규모 확인, 3단계는 고객데이터의 유출시점 추정, 4단계는 유출 경로 파악, 5단계는 유출데이터를 악용한 2차 피해 가능성 판단이다.

1단계 유출데이터 60만건은 DB형태의 텍스트파일 및 26개 컬럼으로 구성돼 있다. 컬럼에는 휴대전화번호, 성명, 주소, 생년월일, 암호화된 주민번호, 모델명, 이메일, 암호화된 비밀번호, USIM 고유번호 등이 있었고, 이중 교환기주소, 서비스명 컬럼에서 고객정보로 판단할 수 있는 데이터를 확인했다.

2단계 유출대상 시스템은 전체 고객정보를 보관하는 전체회원 DB, 부가 서비스 인증 기능을 수행하는 고객인증 DB, 회원 탈퇴 시 향후 소비자 분쟁을 고려해 고개정보를 별도보관하는 해지고객 DB 등 총 3개 시스템이다. 유출 데이터의 컬럼명 26개와 3개 DB에서 각각의 컬럼명 일치 또는 유사성 여부를 분석했는데, 가장 유사한 시스템은 ‘고객시스템 DB’였다. 또한 고객인증 DB를 살펴봤을 때 유출데이터에 해당 고객정보 약 2만 7,000여건이 포함돼 있던 것도 확인했다. 확보한 데이터를 3개 DB시스템의 데이터와 비교했을 때 총 29만 7,117명의 고객정보가 유출됐음이 확인됐으며, 그중 399명은 신원 확인이 불가능했다.

3단계 고객 데이터 유출시점을 추정했을 시점은 2018년 6월 15일 3시 58분으로 해당 시점 직후 유출 파일이 생성된 것으로 추정했다.

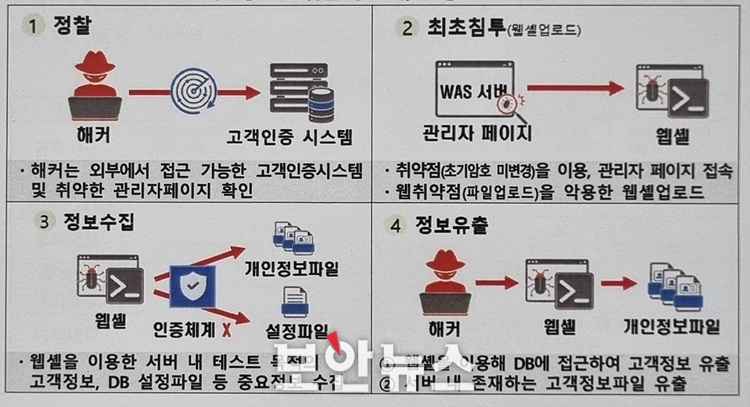

4단계 유출 경로는 2018년 사고 당시 로그 정보가 남아 있지 않아 로그 분석을 통한 조사에는 한계가 있었다. 따라서 고객 정보가 유출될 수 있는 침해사고 시나리오 16개를 마련, △인터넷 연결 여부 △해킹에 악용되는 취약점 존재 여부 △접근 제어 정책 적용 여부△불필요한 파일 등 관리 여부 등 4가지 위협 판단 기준에 따라 각각의 시나리오 검증을 진행했다. 이 과정에서 2018년 6월에 LG유플러스 대상으로 시행한 취약점 분석 결과보고서를 근거로 당시 고객인증 DB시스템의 취약점을 확인했다.

당시 고객인증 DB시스템은 △웹 관리자 계정 암호가 시스템 초기암호로 설정돼 있었고 △시스템에 웹 취약점이 있어 해당 관리자 계정으로 웹셸을 설치할 수 있었으며 △관리자의 DB접근제어 등 인증체계가 미흡했다.

LG유플러스 ‘유선 인터넷망 대상 디도스 공격’ 그 다음으로는 LG유플러스의 ‘유선 인터넷망 대상 디도스 공격’에 대해 발표했다. LG유플러스 광대역데이터망의 주요 라우터에 대한 디도스 공격은 1월 29일과 2월 4일, 5회에 걸쳐 총 120분간 유선인터넷, VOD, 070전화 서비스에 장애가 발생했다.

공격자는 1월 29일, 3회에 걸쳐 총 63분 동안 국내외 타 통신사와 연동된 구간의 주요 네트워크 장비 14대(게이퉤이 3대, 라우터 11대)를 대상으로 디도스 공격을 했다. 이에 따라 전국 대부분에 서비스 장애가 발생했다. 이어 공격자는 2월 4일에도 2회에 걸쳐 총 57분 동안 내부가입자망에 일부 지역 엣지 라우터 약 320대(전체 5,000대)를 대상으로 디도스 공격을 했으며, 해당 지역에 서비스 장애가 발생했다.

▲LG유플러스의 고객인증 시스템을 통한 유출 경로 시나리오[자료=과기정통부]

이번 디도스 공격의 특징은 통신사의 라우터 장비를 대상으로 공격을 시도했으며, 라우터 장비에 다량의 비정상 패킷이 유입됐고, CPU 이용률이 대폭 상승한 것으로 분석돼 자원 소진 공격 유형으로 분석됐다.

LG유플러스 피해발생 원인을 분석한 결과, LG유플러스는 디도스 공격 전에 약 68개 이상의 라우터가 외부에 노출돼 있었으며, 공격자는 포트 스캔을 통해 LG유플러스 라우터를 특정, 노출된 포트를 대상으로 공격을 감행한 것으로 분석됐다.

LG유플러스의 주요 라우터는 라우터 간 경로정보 갱신에 필수적인 통신 외에 신뢰할 수 없는 장비와도 통신이 가능한 상태로 운영돼 비정상 패킷 수신이 가능했다. 또한 일반적인 접근제어 정책도 보안조치가 미흡했다. 아울러 광대역 데이터망에 라우터 보호를 위한 보안장비(IPS)가 설치돼 있지 않은 것도 문제로 지적됐다.

홍진배 실장은 이번 사건의 문제점 및 시정조치 요구사항으로 △비정상 행위 탐지 및 차단 대응체계 부재(정보유출 관련) △네트워크 및 시스템 자산 보호 및 관리 미흡(디도스 공격 관련) △전문 보안인력 및 정보보호 투자 부족 △실효성 있는 보안인식 제고 방안 및 실천체계 부재 등 4가지를 꼽았다.

사이버 위기 예방·대응체계 및 제도 개선 아울러 과기정통부는 최근 더 다양해지고 확대되고 있는 지능적, 조직적 사이버 위협에 보다 선제적, 체계적으로 대응하기 위해 기존 사이버 위기 예방·대응체계 및 제도 개선을 추진한다.

첫 번째, 과기정통부와 KISA는 공동으로 사이버침해대응센터의 침해사고 탐지 및 분석 대응체계를 고도화나갈 계획이다. 이를 위해 현재 개별 사이버위협 대응에 이용되는 기존의 탐지시스템을 사이버위협통합탐지시스템으로 올해부터 통합 구축하고, 위협 정보 조회, 연관분석을 수행해 사이버위협 고위험 대상시스템을 조기 탐지 및 식별하는 체계를 갖출 계획이다.

이어 국내 기업 대상으로 활동하는 해커조직을 선별, 추적해 사이버공격 발생 이전에 수사기관 등과 공조해 대응할 수 있도록 하는 ‘능동적 사이버 공격 추적체계’를 도입한다. 이를 위해 주요 공격자의 예상되는 공격을 관찰하고 대응(프로파일링)하는 사이버공격 억지체계를 2024년도부터 구축하고, 사이버 위협 피해 발생 이전에 대응하는 체계를 갖춰나갈 계획이다.

두 번째, 과기정통부와 KISA가 기업의 침해사고를 보다 빠르게 파악할 수 있도록 자료 제출요구에 대한 법령상 규정을 보다 명확히 한다. 기존에는 침해사고 원인분석 및 대책마련을 위해서만 자료 제출을 요구할 수 있었지만, 이번에 관련 법적 근거를 마련해 침해사고 정황 또는 징후가 명확한 사업자에게 관련 자료의 제출을 요구할 수 있도록 제도화할 방침이다.

세 번째, 침해사고 사실이 외부에 공개되는 경우 얻게 되는 불이익 때문에 신고하지 않으려는 사업자를 위해 신고 내용과 신고 자료의 보호 근거를 마련하고, 침해사고가 발생해도 신고하지 않는 자에게는 최대 2,000만원까지 과태료를 부과할 수 있도록 할 계획이다.

네 번째, 사업자가 과기정통부의 침해사고 조치방안을 의무적으로 이행하도록 조치 이행점검 규정을 신설한다. 또한 사고 대응, 복구 및 재발 방지 대책을 마련해 침해사고를 당한 사업자에게 필요한 조치를 하도록 권고할 수 있는데, 이 ‘권고’ 규정을 ‘권고 또는 명령’으로 할 수 있도록 개정하고, 과기정통부가 별도로 조치 이행여부를 점검할 수 있도록 체계를 마련할 것이다.

다섯 번째, ‘제로트러스트’ 및 ‘공급망 보안’의 새로운 보안관리 체계가 자리잡을 수 있도록 다방면으로 지원한다. 또한 SBOM(Software Bill of Materials, 소프트웨어 제품 구성 요소 등의 정보 명세서) 생성, 컨설팅 등 SW 중소기업 대상 SW 공급망 보안 실증과 지원을 확대해 나가는 한편, KISA 등 전문조직의 관련 인력 확보와 표준화 도입 등을 통해 국가 차원의 공급망 보안체계 기반을 마련할 계획이다.

홍진배 네트워크정책실장은 “이번 침해사고 신고는 정보통신망법에서 제도 개선이 필요할 것으로 보이고, 늑장신고 등에 따라 통지가 적정하게 이뤄졌는지는 개인정보보호법에 근거에 판단할 것으로 보인다. 고객정보 유출의 경우에는 유출 경로를 찾으려면 어디 시스템에서 나갔느냐는 추정이 아닌 확인에 가까운 수준이고, 어떻게 개인정보가 빠져나갔는지를 알려면 각각의 시스템에 로그가 남아있어야 접속경로를 추적할 수 있는데, 시스템 로그 보관기간이 2년이라서 가상의 시나리오로 말할 수밖에 없다. 당시 취약점 분석보고서를 보면 어드민 관리 계정 취약점, 인증 서버 취약점이 있었기 때문에, 취약점을 통해 개인정보를 꺼낼 수 있어 그렇게 추정하고 있다. 아울러 공격자는 경찰에서 계속 추적하고 있지만 아직 명확하게 말할 단계는 아니며, 추가적인 자료가 나오면 분석해서 공유할 방침이다. 다만 가장 근접한 근거를 찾기 위해 공격을 역추적하고 있으며, 경찰과 긴밀하게 공유하고 있다”고 현재 진행상황에 대해 설명했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=117570&page=2&mkind=1&kind=2)] |

||

| 이전글 | [보안뉴스] 수억 개의 아티팩트가 설정 잘못된 레지스트리 통해 노출되어 있다 | |

| 다음글 | [보안뉴스] 원노트와 도움말 파일 통해 악성코드 ‘칵봇’ 또 다시 유포 | |