SECURITY NEWS

| [보안뉴스] 정보탈취 악성코드 RecordBreaker, 국내 유명 SW로 위장해 유포중 | ||

|---|---|---|

|

||

|

크랙이나 시리얼 등 불법 인증 툴로 위장해 배포...감염되면 PC의 주요 정보 수집

[보안뉴스 원병철 기자] 사용자의 정보를 훔치는 ‘인포스틸러(InfoStealer)’ 악성코드인 ‘레코드브레이커(RecordBreaker)’가 최근 국내 유명 소프트웨어(SW)로 위장해 유포되고 있는 정황이 발견돼 사용자의 주의가 요구된다.

[이미지=utoimage]

크랙이나 시리얼 등 불법 프로그램 다운로드로 위장해 유포되는 대표적인 악성코드이자, 라쿤스틸러(Raccoon Stealer)의 새로운 버전(v.2)으로 알려진 레코드브레이커가 최근 악성코드의 버전 정보와 인증서를 국내 SW로 위장한 샘플이 발견됐다.

안랩 ASEC 분석팀에 따르면 기존에도 여러 유명 소프트웨어의 버전 정보와 인증서를 도용했지만, 국내 기업을 대상으로 한글로 된 버전 정보를 사용한 것은 이례적이다. 뿐만 아니라 공격자는 악성코드를 정상 파일로 보이기 위해 압축 파일 내부에 해당 기업에서 배포 중인 정상 라이브러리 파일을 다수 포함했다.

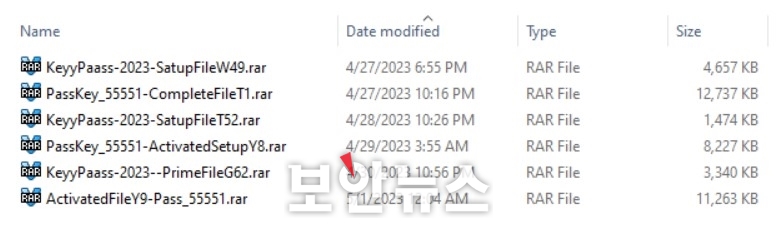

이번 악성파일은 4월 27일 저녁부터 5월 1일까지 유포된 샘플 중 해당 기업으로 위장한 샘플 6종이 발견됐으며, 사용된 버전 정보는 2개, 도용한 인증서는 1개다. 물론, 이는 공격자가 상용 프로그램의 버전 정보와 인증서를 도용한 것으로, 악성코드 유포와 해당 기업과는 관련이 없다.

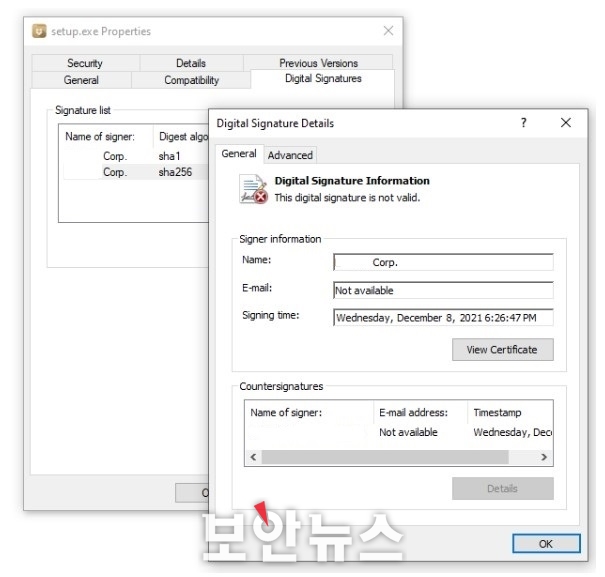

▲악성코드 인증서 정보[자료=ASEC]

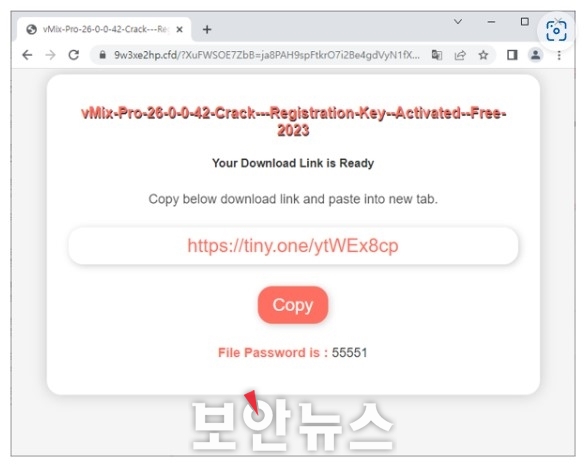

해당 샘플의 유포 및 감염 과정은 다음과 같다. 사용자는 크랙이나 시리얼 등의 불법 인증 툴을 다운받으려다 유포지에 방문하고, “PassKey_55551-CompleteFileT1.rar” 파일을 유포지로부터 다운로드한다. 해당 압축 파일 내부에는 암호 압축 파일인 “FullSetup.rar”과 암호가 기재된 “Read.me.txt” 파일이 있다.

▲악성코드 유포지 예시[자료=ASEC]

암호 압축 파일 내부에 악성코드가 존재하고 암호는 텍스트 파일이나 파일명에 기재되어 있다. 암호 압축을 해제하면 위장 대상 기업의 정상 파일들이 들어있는 폴더와 악성코드 실행파일이 생성된다.

▲유포지로부터 다운로드된 파일[자료=ASEC]

최근 유포되는 샘플들은 용량을 모두 비정상적으로 키운 형태다. 실제 악성코드 용량은 작지만 불필요한 데이터를 삽입해 약 1.2GB 용량을 가진다. 이전에는 300MB 정도로 유포되었으나 유포되는 파일 용량이 점점 커지고 있다. 최근에는 2GB가 넘는 샘플도 수집되고 있다.

악성코드가 실행되면 사용자 PC에 저장된 중요 정보가 수집되어 명령제어(C2) 서버로 전송되며, C2의 응답에 따라 특정 주소에서 악성코드를 다운로드하여 설치할 수 있다. 해당 기간 ClipBanker 악성코드를 설치하도록 응답했으며, 작업 스케줄러 등록으로 시스템에 상주해 클립보드에 복사된 가상화폐 지갑 주소를 공격자의 지갑 주소로 변경한다.

공격자는 사용자를 속이기 위해 다양한 시도를 하고 있으므로 주의가 필요하다. 안랩 ASEC 분석팀은 이러한 방식으로 유포 중인 악성코드 발생 즉시 자동 수집해 실시간으로 분석 및 진단하고 있다고 밝혔다. [원병철 기자(boanone@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=117816&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 원노트와 도움말 파일 통해 악성코드 ‘칵봇’ 또 다시 유포 | |

| 다음글 | [보안뉴스] Go 언어로 개발된 SparkRAT, 국내 VPN 설치파일에 포함돼 유포중 | |