SECURITY NEWS

| [보안뉴스] Go 언어로 개발된 SparkRAT, 국내 VPN 설치파일에 포함돼 유포중 | ||

|---|---|---|

|

||

|

드로퍼 악성코드...기존 VPN 인스톨러 등의 리소스에 저장, 실행시 악성코드 생성·실행 원격명령 실행, 스크린샷 포함 감염 시스템 정보수집, 추가 페이로드 다운로드 등 악성행위

[보안뉴스 김영명 기자] 최근 특정 VPN 프로그램의 인스톨러에 SparkRAT이 포함돼 유포 중인 것이 발견됐다. SparkRAT은 구글이 2012년 3월에 발표한 프로그래밍 언어인 Go 언어로 개발된 Remote Administration Tool(RAT)로, 사용자 시스템에 설치될 경우 원격명령 실행, 스크린샷을 포함한 감염 시스템에 대한 정보 탈취 및 수집, 파일 및 프로세스 제어, 추가 페이로드 다운로드와 같은 다양한 악성 행위를 수행할 수 있다.

[이미지=gettyimagesbank]

안랩 ASEC 분석팀에 따르면, SparkRAT이 포함된 VPN 기업은 홈페이지 공지사항의 글들이나 파일이 서명된 인증서로 보아 오래전부터 기업을 운영하고 있었던 것으로 추측된다. 즉, 현재 악성코드 유포를 위해 급하게 제작된 홈페이지는 아니라는 뜻이다. 다만, 악성코드가 포함된 인스톨러가 유포된 것은 최근으로 확인된다.

해당 인스톨러는 한글 버전만 확인되지만, 해당 VPN 기업의 홈페이지는 한국어뿐 아니라 영어, 중국어, 일본어로 서비스하고 있다. 홈페이지 공지사항에 따르면 주로 중국에서 원활한 인터넷 접속을 위해 설치하는 사람들의 사례가 많은 것으로 추정된다. 실제 AhnLab Smart Defense(ASD) 로그 상에서도 국내 사용자보다 중국에서 설치한 사용자들이 설치한 이력이 더 많이 확인되고 있다.

홈페이지에서 내려받은 파일은 기존에 확인되는 인스톨러가 아닌 닷넷으로 제작된 드로퍼 악성코드다. 드로퍼는 기존 VPN 인스톨러와 악성코드를 리소스에 저장하고 있으며, 실행 시 특정 경로에 악성코드를 생성하고 실행시킨다.

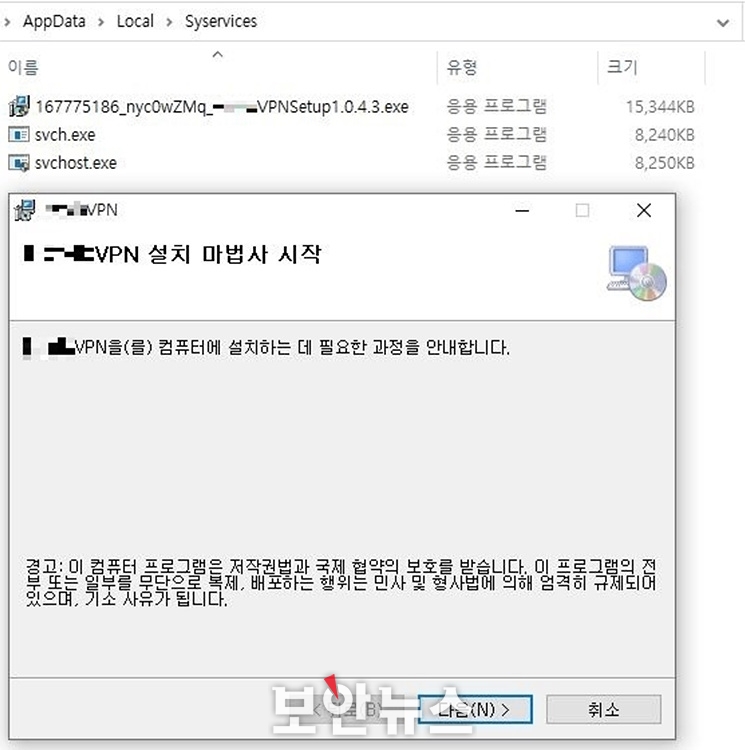

▲생성된 파일들과 실행된 VPN 인스톨러[자료=안랩 ASEC 분석팀]

참고로 해당 드로퍼는 악성코드뿐만 아니라 기존 VPN 인스톨러도 함께 생성하고 실행하기 때문에 사용자는 악성코드가 설치됐는지를 인지하기 힘들고 정상적으로 VPN 인스톨러가 실행된 것으로 생각하게 된다. 또한, 악성코드를 작업 스케줄러에 등록해 재부팅된 이후에도 실행될 수 있도록 조치한다.

‘svchost.exe’ 이름으로 생성된 악성코드 또한 드로퍼 악성코드다. 위에서 다룬 드로퍼와 유사하게 리소스에 SparkRAT을 포함하고 있으며 ‘svch.exe’라는 이름으로 동일 경로에 생성하고 실행하는 기능을 담당한다.

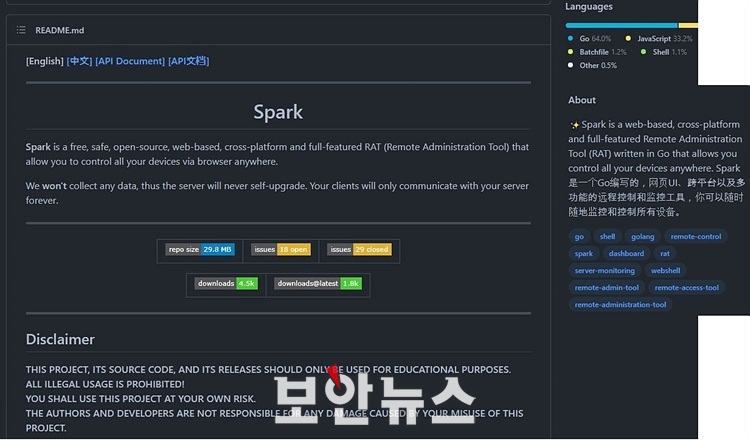

▲깃허브에 공개돼 있는 SparkRAT의 소스 코드[자료=안랩 ASEC 분석팀]

SparkRAT의 특징은 깃허브 페이지에서 확인할 수 있는 중국어가 지원된다는 점이다. 개발자 또한 중국어를 사용하는 것으로 알려졌다. 과거 센티널원(SentinelOne)에서는 SparkRAT을 이용하는 드래곤스파크(DragonSpark) 공격 캠페인을 소개하면서 공격자들이 중국어에 능통한 것으로 추정했다. 공격자에 대해 특정할 수는 없지만, 현재 공격에 사용된 VPN 또한 중국에서 많이 사용되는 프로그램이다.

SparkRAT은 오픈소스 RAT 악성코드로서 깃허브에 공개돼 있다. Go 언어는 다양한 플랫폼들을 지원하기 때문에, Go 언어로 개발된 악성코드들 또한 일반적으로 마이크로소프트 윈도(Windows)뿐만 아니라 리눅스(Linux), 애플 맥(Mac) 운영체제를 함께 지원하는 경향이 있다. SparkRAT 또한 3가지 운영체제를 모두 지원하는데, 각각의 플랫폼 별로 지원하는 기능에는 약간의 차이가 있다.

▲플랫폼 별로 제공하는 기능들[자료=안랩 ASEC 분석팀]

공격에 사용된 SparkRAT은 난독화돼 있지 않아 사용된 함수명만으로도 쉽게 구분할 수 있다. SparkRAT은 초기화 함수인 main.init()에서 설정 데이터를 복호화하며, C&C 주소 및 포트 번호와 같은 정보들을 구할 수 있다.

참고로 ASEC는 안랩 ASD 로그를 통해 연관 파일들을 확인하던 중 해당 VPN으로 추정되는 인스톨러 악성코드들을 통해 추가적인 악성코드들을 확인했다고 밝혔다. 해당 악성코드들은 비슷한 시점에 유포된 것으로 추정되며, x86 아키텍처의 SparkRAT이라는 점이 특징이다. 이외에도 x64 SparkRAT이 https 프로토콜을 사용했던 반면, x86 SparkRAT은 http를 사용함에 따라 암호화되지 않은 패킷을 확인할 수 있다.

ASEC 관계자는 “SparkRAT 공격자는 정상적으로 사용되는 VPN 서비스를 해킹해 악성코드를 유포한 것으로 추정된다”며 “사용자들이 홈페이지에서 악성 인스톨러를 다운로드해 설치하면 악성 인스톨러는 SparkRAT뿐만 아니라 기존 VPN 인스톨러도 함께 설치해 악성코드 감염 사실을 인지하기 어렵게 한다”고 말했다. 이어 “사용자들은 V3를 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다”고 강조했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=117932&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 정보탈취 악성코드 RecordBreaker, 국내 유명 SW로 위장해 유포중 | |

| 다음글 | [보안뉴스] 라온시큐어, ‘스미싱 예방 수칙’ 공개... 금융권 사칭 문자 주의 | |