SECURITY NEWS

| [보안뉴스] 렘코스·폼북 등 악성코드 유포 파일 역할... 닷넷 패커의 정체 | ||

|---|---|---|

|

||

|

닷넷 패커, 정상 프로세스에 악성코드 주입해 동작... 렘코스, 폼북 등 악성코드 유포 역할

[보안뉴스 김영명 기자] 닷넷 패커는 Remcos, FormBook, ScrubCypt, AsyncRAT 등 여러 악성코드를 유포하는데 최초 유포 파일 또는 중간 단계의 로더 역할로 악용되고 있다. 닷넷 패커에 감춰진 악성 파일이 명령제어(C2) 서버 명령에 따라 제어되는 백도어 유형에 경우 탐지에 어려움이 있을 수 있다. 이는 백도어가 명령받지 않은 휴면상태일 경우 C2 통신 외 별다른 행위가 없을 수 있기 때문이다.

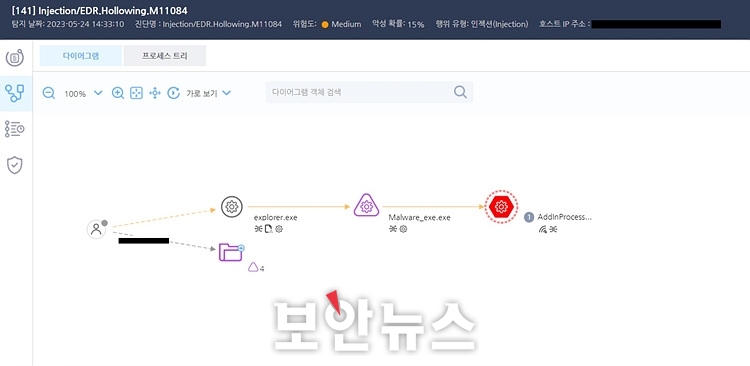

▲EDR 탐지 다이어그램[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀(이하 ASEC)에서 발표한 닷넷 패커 유포 동향 보고서에 따르면 닷넷 패커는 대부분 패커를 통해 감추고 있는 실제 악성 EXE를 로컬에 생성하지 않고, 정상 프로세스에 악성코드를 주입해 동작시킨다.

그러나 안랩 EDR 솔루션을 통해 닷넷 패커가 사용된 악성코드가 프로세스 할로잉을 수행하는 행위 기록이 남아 있어 이로 침해를 인지하고 추적해 C2를 확보하는 등 추가적인 피해를 발생하지 않도록 도움을 줄 수 있다고 ASEC는 밝혔다.

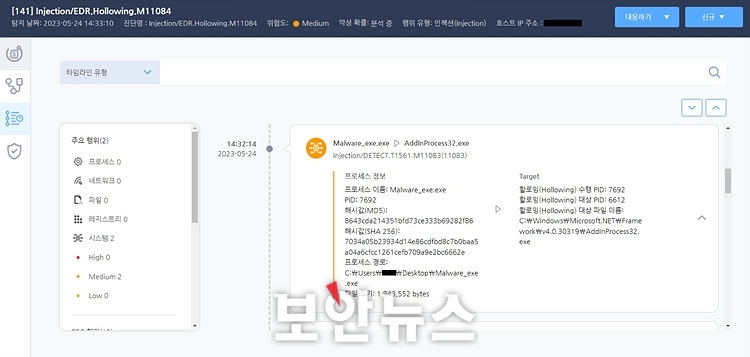

▲EDR 탐지 다이어그램(프로세스 할로잉)[자료=안랩 ASEC 분석팀]

렘코스(Remcos) 악성코드를 유포하는 닷넷 패커(Malware_exe.exe) 악성코드가 EDR에 의해 탐지된 다이어그램을 살펴보면, 해당 닷넷 패커는 내부에 렘코스 악성코드를 정상 프로세스(AddinProcess32.exe)에 할로잉 기법을 수행한다. 할로잉을 통해 렘코스 악성코드는 사용자 환경에 파일로 생성되지 않고 AddinProcess32.exe에서 동작한다. 정상 프로세스(AddinProcess32.exe)에서 동작하는 Remcos 악성코드는 C2 통신만 수행한다. 이처럼 C2를 통해 백도어가 명령을 받지 않은 휴면상태일 경우 C2 통신 외 별다른 행위가 없지만 할로잉 행위를 통해 침해 인지가 가능하다.

ASEC 측은 “안랩 EDR 탐지 시점의 타임라인에서도 할로잉 및 C2 통신에 관한 내용을 확인할 수 있다”며 “할로잉을 수행하는 닷넷패커 악성코드의 할로잉 수행 주체 및 할로잉 수행 대상 프로세스에 대한 확인이 가능하고, 할로잉된 정상 프로세스(AddinProcess32.exe)에서 동작하는 Remcos 악성코드의 C2 통신도 확인할 수 있다”고 설명했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(hhttps://www.boannews.com/media/view.asp?idx=118666&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 네이버·카카오 등 사칭 ‘해킹메일 전송’, 전체 북한 해킹수법의 74% | |

| 다음글 | [보안뉴스] 미라이의 새로운 변종 IZ1H9, 소리 소문 없이 사물인터넷 장악하고 있어 | |