SECURITY NEWS

| [보안뉴스] 검색 결과 노출 사이트 접속도 주의! 매그니베르 랜섬웨어 변형 유포 | ||

|---|---|---|

|

||

|

검색엔진에 노출된 검색결과에 접속하는 것만으로도 매그니베르 랜섬웨어 유포지 연결 일반적이지 않은 도메인이나 msi 또는 .zip 확장자로 다운로드되는 파일은 절대 실행하지 말아야

[보안뉴스 김영명 기자] 매그니베르(Magniber) 랜섬웨어는 안티 바이러스 제품의 탐지를 우회하기 위해 지속적으로 변형 유포되고 있어 실시간 대응을 어렵게 하고 있다. 특히, 최근에는 검색엔진에 노출된 검색결과에 접속하는 것만으로 매그니베르 랜섬웨어 유포지로 연결될 수 있는 것으로 드러났다.

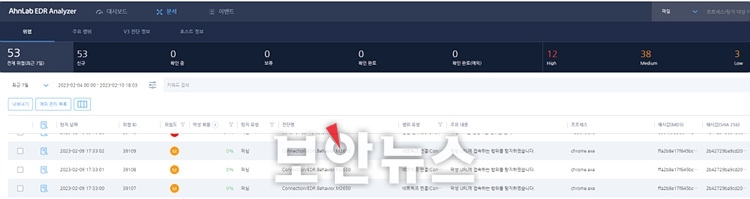

▲안랩 EDR를 활용한 EDR 의심 행위 탐지 화면[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 지난달 매그니베르 랜섬웨어 국내 유포 당시 a 태그를 통해 도메인 차단을 우회하고 있는 것을 확인한 이후, 이를 탐지하기 위해 다른 방법을 통해 유포지 URL을 추적해 대응하는 방안을 연구했다고 밝혔다. 이 같은 연구를 바탕으로 기존 방식을 개선해 적용한 인프라에서 수집되는 정보를 바탕으로 유포지 차단, 파일 진단 등을 통해 피해가 발생하지 않도록 노력하고 있다는 설명이다.

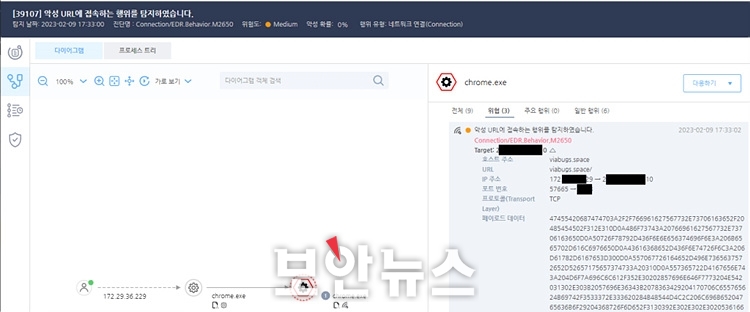

▲안랩 EDR를 활용한 매그니베르 유포지 연결 탐지 다이어그램[자료=안랩 ASEC 분석팀]

안랩 EDR 제품에서는 매그니베르 랜섬웨어의 유포지로의 연결을 탐지해 유입 경로를 추적하고 추가 피해가 발생하지 않도록 조치를 취하고 있는 것으로 알려졌다. 매그니베르 유포지 연결 탐지 다이어그램에서 해당 호스트의 상세 정보를 확인하면 어떤 방식으로 매그니베르 유포지로 연결됐는지 추적이 가능하다는 것.

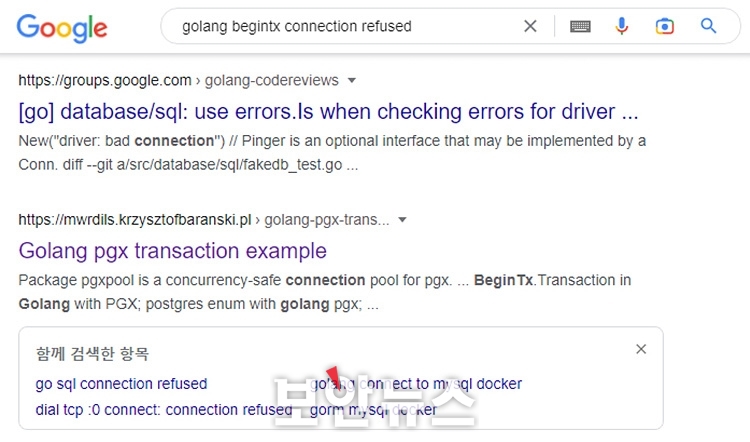

▲검색 결과 클릭을 통해 매그니베르 유포지로 접속이 가능하다[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀 관계자는 “도메인 오탈자를 악용한 타이포스쿼팅 방식으로 유포하는 방식 외에도 이렇듯 검색엔진에 노출된 검색결과에 접속하는 것만으로도 매그니베르 랜섬웨어 유포지로 연결된다”며 “검색 결과에서 일반적이지 않은 도메인으로 확인되는 경우에 사용자의 주의가 필요하고, .msi 또는 .zip 확장자로 다운로드되는 파일은 절대 실행하지 말아야 한다”고 강조했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=114172&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 다크웹에서 판매하는 피싱 템플릿, 암호화폐 지갑 싹 비워내 | |

| 다음글 | [보안뉴스] 크롬로더, 불법 게임 프로그램으로 위장해 유포 중 | |