SECURITY NEWS

| [보안뉴스] 단순한 암호 방식으로 손쉽게 복호화 가능한 iswr 랜섬웨어 국내 유포 | ||

|---|---|---|

|

||

|

파일 분석 전까지는 암호화 루틴 몰라 공격자에게 비용 지불하거나 포맷하는 경우 많아

[보안뉴스 김영명 기자] 최근 iswr 랜섬웨어가 국내에 유포 중인 것으로 드러났다. iswr 랜섬웨어는 파일 암호화 시 파일명 뒤에 ‘iswr’이라는 확장자가 추가로 붙는 특징이 있다. 해당 랜섬웨어의 랜섬노트는 STOP 랜섬웨어와 똑같은 형태를 갖지만, 암호화 방식이나 암호화 대상 확장자 및 폴더와 같은 랜섬웨어 동작 루틴은 STOP 랜섬웨어와 많이 다르다.

[이미지=utoimage]

안랩 ASEC 분석팀에 따르면 iswr 랜섬웨어가 실행되면 암호화는 25초 후에 작동하며, 파일 크기가 대체로 작은 확장자를 가진 파일들을 먼저 암호화한다. 그 다음으로 파일 크기가 대체로 큰 확장자를 가진 파일들을 암호화시킨다.

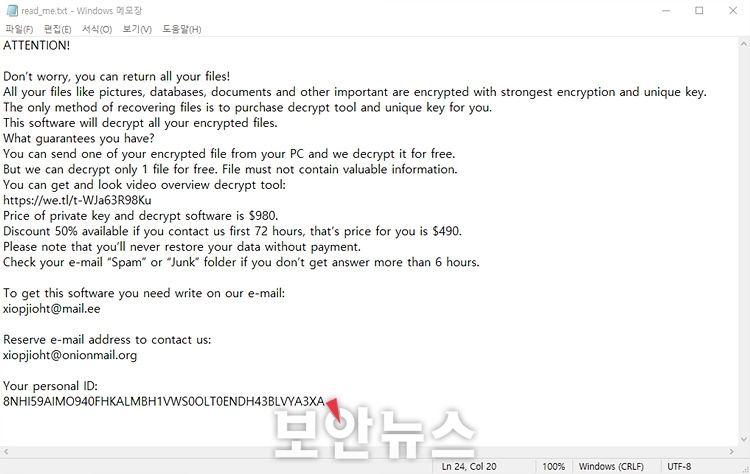

▲iswr 랜섬웨어의 랜섬노트[자료=안랩 ASEC 분석팀]

암호화 대상은 모든 드라이브 내 아래 확장자를 가진 모든 파일이다. 또한, 파일 크기가 작은 암호화 대상 확장자 목록은 pdf, doc, docx, jpeg, png, jpg, ai, aep, eps, psd, dwg, odt, odp, odb, docm, xls, xlsx, xlsm, xlsb, xlk, ppt, pptx, mdb, pst, dxf, rtf, pdd, indd, cdr, dng, arw, sr2, crw, pst, nef, raw, rwl, rw2, rw2, r3d, crw, sr2, crw, x3f, max, 3DS, skp 등이다. 이와 반대로, 파일 크기가 큰 암호화 대상 확장자 목록은 mp4, zip, rar 등 3개로 확인됐다.

▲랜섬웨어 감염 후 암호화된 파일[자료=안랩 ASEC 분석팀]

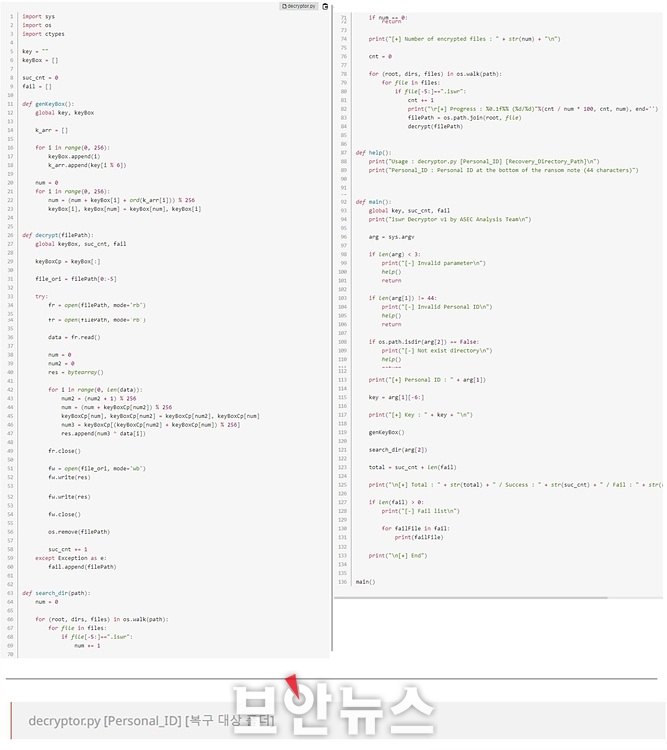

iswr 랜섬웨어의 암호화 방식은 다른 랜섬웨어의 암호화 방식과 다르게 비대칭키와 대칭키 두 가지를 섞어서 이용하는 방식이 아닌 오로지 비대칭키를 이용해 암호화를 진행한다. 랜덤으로 만든 6바이트의 키 값을 이용해 256바이트의 키 박스를 생성하고, 키 박스에 특정 연산을 한 후 데이터와 XOR 연산을 통해 암호화시킨다.

▲iswr 랜섬웨어를 복호화할 수 있는 스크립트 코드 및 스크립트 실행 시 입력하는 파라미터(위부터)[자료=안랩 ASEC 분석팀]

해당 랜섬웨어는 암호화 방식이 굉장히 단순해 복호화가 가능하지만, 실제 감염되는 사용자들은 파일을 분석해보지 않는 이상 암호화 루틴을 알 수 없다. 따라서 공격자에게 값을 지불해 복호화 툴을 받거나 포맷을 해야 하는 상황에 처하게 된다. 특히, 공격자에게 비용을 지불한다고 해도 확실히 복호화 툴을 받을 수 있을지는 알 수 없기 때문에 더욱 문제가 될 수 있다.

해당 복호화 스크립트는 Python 3.x 환경에서 작동한다. 스크립트 실행 시 특정한 파라미터를 입력해 실행해야 하며, Personal_ID의 경우 랜섬노트 맨 마지막에 있는 44자리 글자를 입력하면 된다. 파라미터를 입력해 실행하면 자동으로 파일들이 복호화되며, 원본 암호화된 파일은 자동으로 삭제된다.

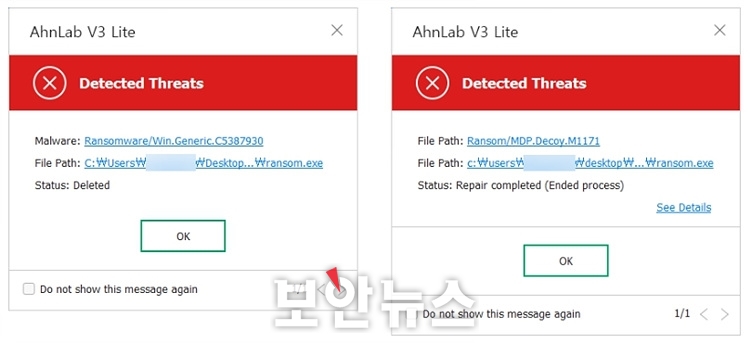

▲V3 제품 탐지 결과[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀 관계자는 “ASEC 분석팀에서는 iswr 랜섬웨어에 대한 복호화할 수 있는 스크립트를 제작해 배포하고자 한다”며 “랜섬웨어 예방을 위해 출처가 불분명한 파일 실행에 주의하고, 의심스러운 파일의 경우 백신을 통한 검사 및 백신 최신 업데이트가 필요하다”고 강조했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=114940&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 강력한 다중인증 보안에도 슬슬 균열이 나타나기 시작한다 | |

| 다음글 | [보안뉴스] 북한 김수키 해커조직, 대북 관련 질문지 위장해 사이버 공격 | |