SECURITY NEWS

| [보안뉴스] Qakbot 악성코드, 행위탐지 우회 기능 더해 국내 유포... 이메일 하이재킹 방식 | ||

|---|---|---|

|

||

|

뱅킹형 악성코드...금융정보 탈취 등의 추가 악성 행위 일으킬 가능성 높아

[보안뉴스 김영명 기자] 지난 9월에도 출현했던 칵봇(Qakbot) 악성코드가 국내 사용자를 대상으로 유포되고 있는 것이 확인됐다. 해당 악성코드는 ISO 파일을 이용한 점을 포함한 전체적인 동작 과정은 기존과 유사하지만, 행위 탐지를 우회하기 위한 과정이 추가된 것으로 드러났다.

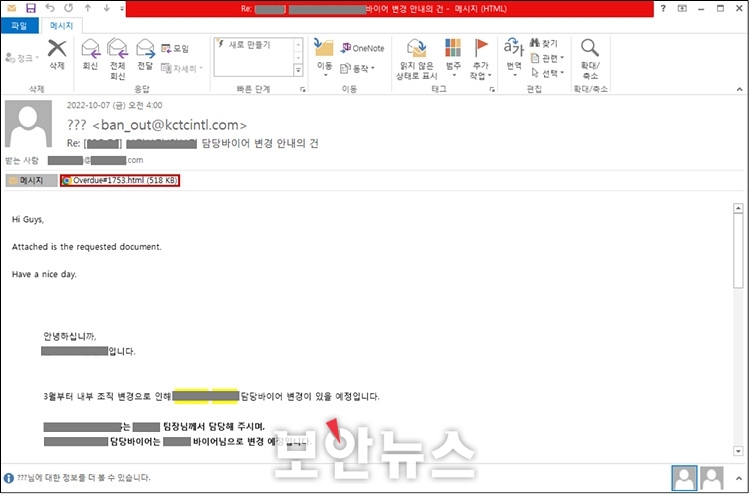

▲피싱 메일[이미지=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 칵봇 악성포드가 국내 사용자를 대상으로 유포된 이메일을 소개하며 주의를 당부했다. 해당 메일은 기존 정상 메일을 가로채 악성 파일을 첨부해 회신한 형태로, 이전에 블로그를 통해 소개했던 Bumblebee와 IceID의 유포 과정과 동일하다. 사용자는 이전 메일 내용이 포함돼 있어 정상적인 회신 메일로 착각할 수 있다. 최근 이와 같은 이메일 하이재킹 방식이 증가하고 있는 것을 알 수 있다.

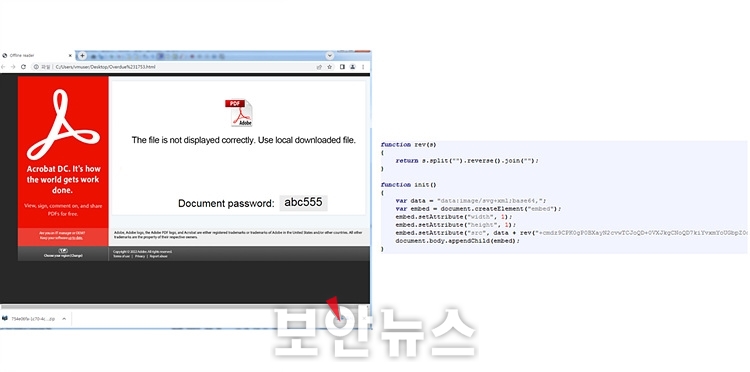

메일에 첨부된 HTML 파일은 기존과 동일하게 스크립트 내에 존재하는 압축 파일을 생성한다. 압축 파일은 패스워드가 설정돼 있으며, 압축 파일에 패스워드를 설정하는 것은 파일에 대한 탐지를 우회하기 위한 목적으로 보인다. 패스워드는 아래와 같이 HTML 페이지 내에서 확인할 수 있다.

▲HTML 페이지(좌)와 압축 파일을 생성하는 HTML(우)[이미지=안랩 ASEC 분석팀]

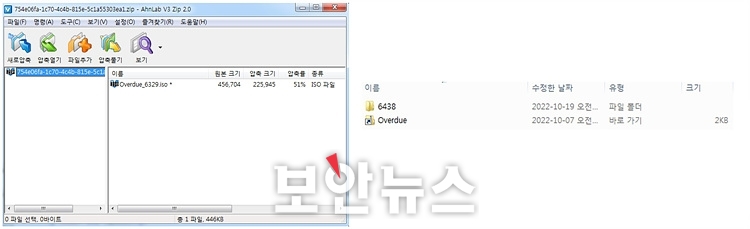

▲압축 파일 내부(좌)와 ISO 파일 내부(우)[이미지=안랩 ASEC 분석팀]

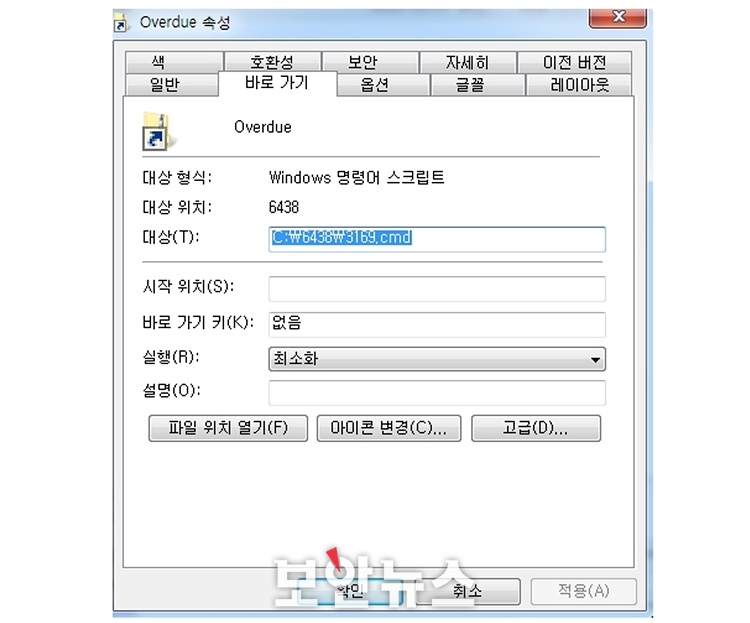

생성된 압축 파일 내부에는 ISO 파일이 존재하며, ISO 파일 내부는 기존과 유사하게 LNK 파일과 CMD 파일, 악성 DLL이 존재한다. LNK 파일의 속성은 아래와 같으며, 함께 생성된 CMD 파일을 실행한다.

▲LNK 파일 속성[이미지=안랩 ASEC 분석팀]

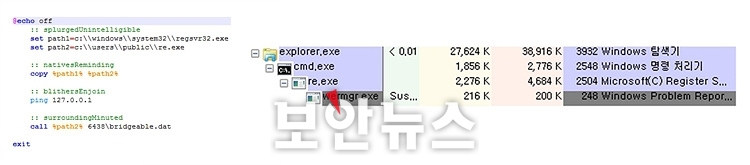

CMD 파일은 시스템 폴더에 존재하는 정상 프로그램(regsvr32.exe) 을 “C:UsersPublice.exe” 경로에 복사한 후, 해당 경로의 파일을 통해 악성 DLL을 로드하게 된다. 이와 같은 과정은 행위 탐지를 우회하기 위한 것으로 추정된다.

▲CMD 파일(좌)과 프로세스 트리(우)[이미지=안랩 ASEC 분석팀]

로드된 DLL은 뱅킹형 악성코드인 Qakbot으로 정상 프로세스(wermgr.exe)를 실행한 다음 악성 데이터를 인젝션한다. 인젝션된 프로세스는 다수의 명령제어(C2) 서버를 디코딩해 연결을 시도하며, C2에 연결될 경우 악성 모듈 다운로드, 금융 정보 탈취 등의 추가 악성 행위가 수행될 수 있다.

최근 ISO 파일을 이용한 악성코드 유포가 증가하고 있다. 또한, 정상 메일을 가로챈 후 악성파일을 첨부해 회신하는 형태의 피싱 방식이 다수 확인되고 있어 사용자는 알 수 없는 발신자의 경우 첨부 파일 열람을 자제해야 한다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=110853&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 아파치 커먼스 텍스트의 ‘텍스트4셸’ 취약점, 간과도 패닉도 어울리지 않아 | |

| 다음글 | [보안뉴스] 네이버 아이디 보호조치 해제로 위장한 피싱 메일 유포 | |