SECURITY NEWS

| [보안뉴스] 렘코스랫 악성코드, ‘Payment Error’ 스팸 메일로 위장해 유포 확산 | ||

|---|---|---|

|

||

|

‘계좌 지불 오류가 있으니 첨부파일 내려받아 은행 정보 확인 요청’ 내용

[보안뉴스 김영명 기자] 최근 ‘Payment Error’라는 제목으로 스팸메일이 발송됐으며, 메일 본문에는 은행 계좌번호와 금액 등 금융관련 정보가 기재돼 있는 것이 확인돼 사용자들의 주의가 필요하다.

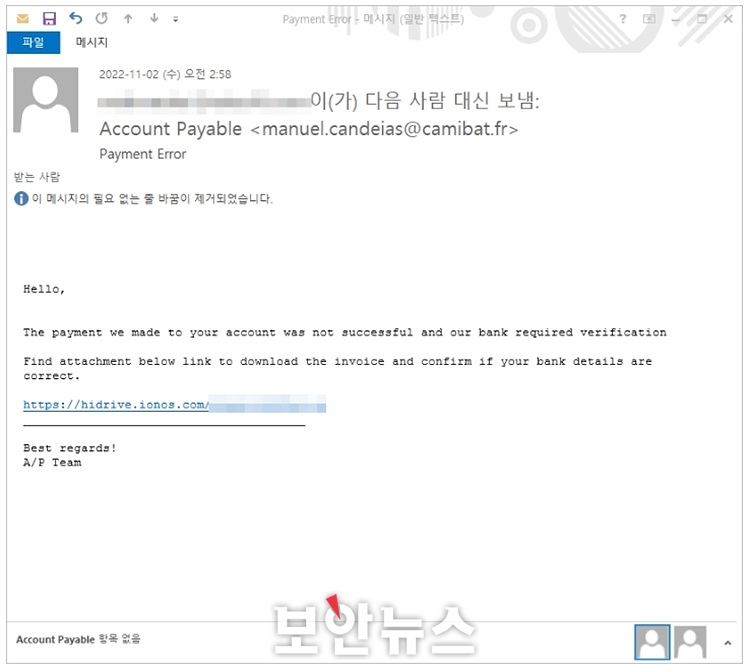

[그림 1] 렘코스랫 스팸메일 화면[이미지=ESRC]

이스트시큐리티 시큐리티대응센터(이하 ‘ESRC’)는 공격자가 ‘Payment Error’라는 스팸메일을 발송했으며, 메일 본문에는 ‘사용자가 계좌로 지불한 내역이 오류가 있었고, 아래의 링크에서 첨부파일을 다운로드해 은행 정보가 맞는지 확인하길 바란다’는 내용이 포함돼 있다고 밝혔다.

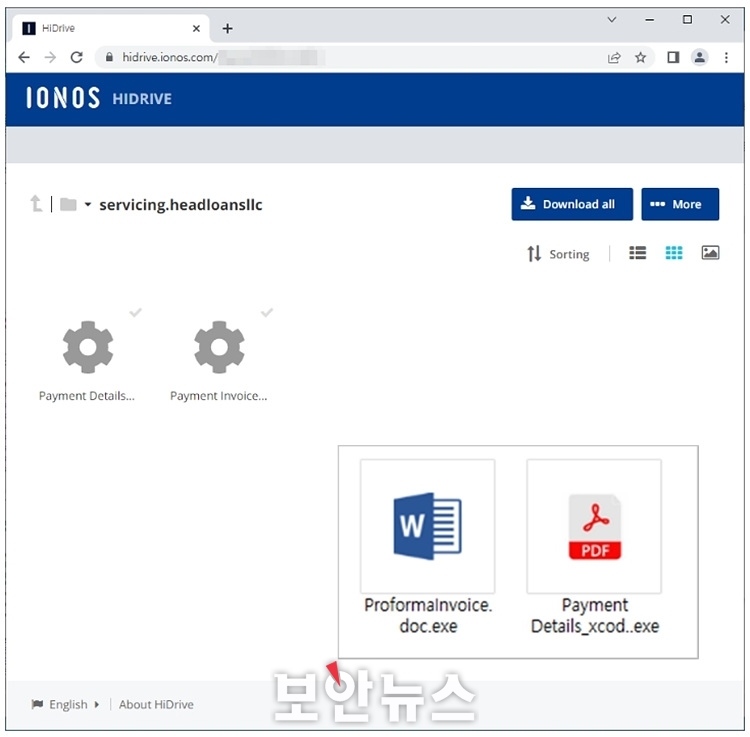

링크가 연결된 사이트에는 내려받기가 가능한 2개의 파일이 존재한다. 해당 파일들은 각각 △ProformaInvoice.doc.exe △Payment Details_xcod.exe 파일명으로 생성되어 있으며, 워드(Word)와 PDF 문서의 아이콘으로 위장돼 있다.

[그림 2] 링크 클릭 시 악성코드 다운로드 사이트 화면[이미지=ESRC]

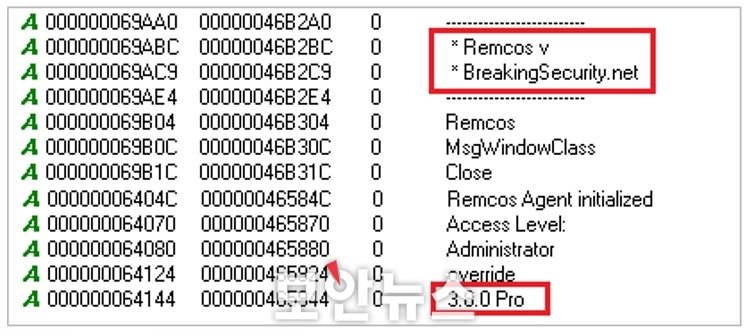

하지만 이 2개의 파일은 모두 RAT(원격제어)이 가능한 렘코스(Remcos) 악성코드로써 실행 시 C&C 통신 이후 △스크린샷 △키로깅 △레지스트리 추가 및 편집 △공격자 명령 실행 등 다양한 악성 행위를 할 수 있다. 이번에 사용된 렘코스랫은 3.8.0 Pro 버전이자 올해 8월 21일에 릴리즈된 최신 버전으로 악성 파일 내에 버전 정보가 하드 코딩돼 있다. 또한, 보안 프로그램을 우회하기 위해 .NET을 이용했다.

[그림 3] 하드코딩 된 Remcos Rat 버전 정보[이미지=ESRC]

렘코스랫 악성코드는 스팸 메일을 통해 지속해서 유포되고 있기 때문에 이메일 사용자들은 수신된 이메일을 확인할 때는 열람 전 반드시 발신자의 이메일 주소를 확인하고, 첨부파일을 내려받고 열어보기 전에는 확장자가 정상적인 확장자인지 확인하는 것이 필요하다. 한편, 현재 알약에서는 해당 악성코드에 대해 ‘Backdoor.Remcos.A’로 탐지 중에 있다고 밝혔다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=111267&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 네이버 아이디 보호조치 해제로 위장한 피싱 메일 유포 | |

| 다음글 | [보안뉴스] 매그니베르 랜섬웨어, 윈도 MOTW 우회해 타이포스쿼팅 방식 유포 | |