SECURITY NEWS

| [보안뉴스] 매그니베르 랜섬웨어, 윈도 MOTW 우회해 타이포스쿼팅 방식 유포 | ||

|---|---|---|

|

||

|

파일 출처 확인 가능한 보안기능 우회...타이포스쿼팅 방식으로 랜섬웨어 유포 안랩 ASEC 분석팀, 9월 8일~29일 스크립트를 이용한 공격 방식 분석

[보안뉴스 김영명 기자] 매그니베르(Magniber) 랜섬웨어가 파일 출처 확인이 가능한 마이크로소프트 윈도의 MOTW 기능을 우회하면서 타이포스쿼팅 방식으로 활발하게 유포되는 것으로 드러났다.

▲매그니베르 랜섬웨어의 날짜별 주요 특징[이미지=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면, 매그니베르 랜섬웨어는 현재도 유포되고 있으며, 백신의 탐지를 회피하기 위해 다양한 변화를 시도해 왔다. 이 가운데 마이크로소프트에서 파일 출처를 알려주는 MOTW(Mark of the Web)를 우회한 것으로 확인된 9월 8일부터 29일까지의 스크립트 형태를 소개한다.

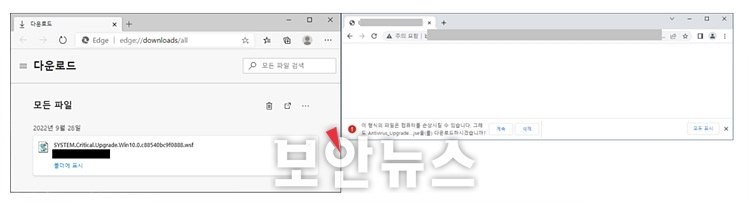

▲매그니베르 랜섬웨어의 타이포스쿼팅 유포방식[이미지=안랩 ASEC 분석팀]

공격자는 9월 8일부터 29일까지 20여일에 걸쳐 스크립트를 이용해 공격을 감행했다. 사용자의 오탈자를 악용한 타이포스쿼팅(Typosquatting) 방식으로 잘못 입력한 도메인으로 접속하게 되면 매그니베르 랜섬웨어가 다운로드됐다.

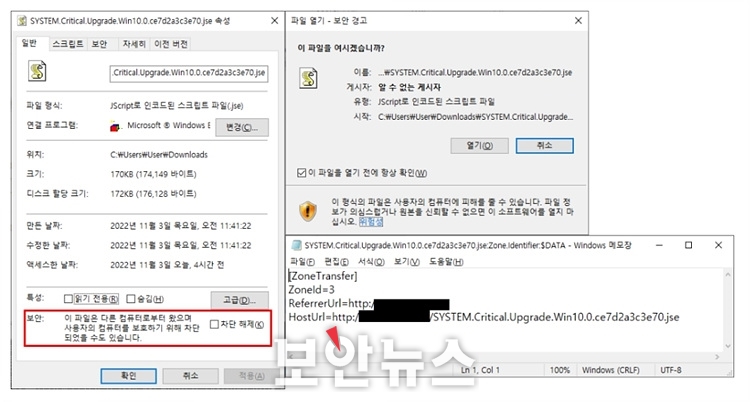

▲Mark of the Web으로 기록된 파일[이미지=안랩 ASEC 분석팀]

이렇게 다운로드된 파일은 윈도의 MOTW 기능에 의해 외부에서 가져온 파일로 식별된다. MOTW는 NTFS 파일 시스템에서 동작하며, 다운로드 URL은 NTFS 파일 시스템의 윈도에서 Stream에 기록된다. URL이 저장되는 Stream은 ‘파일명 : Zone.Identifier : $DATA’ 형태로 파일 경로에 생성되며 노트패드를 통해 간단히 확인할 수 있다. MOTW 기능에 의해 식별된 다운로드된 파일을 실행하게 되면 경고 메시지가 발생한다.

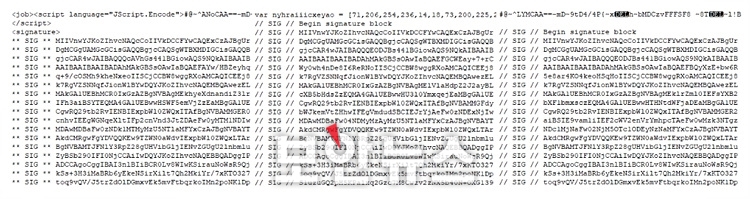

매그니베르 랜섬웨어는 MOTW 실행 차단을 우회하기 위해 9월 8일부터 29일 사이에 스크립트 하단에 디지털 서명을 사용했다. 스크립트의 디지털 서명은 스크립트를 작성한 후 서명을 통해 스크립트가 변경되지 않았음을 보장하고, 작성한 사람을 확인할 수 있는 방법을 제공한다. 매그니베르 랜섬웨어의 스크립트 하단에 포함된 디지털 서명은 MOTW를 우회하기 위한 목적으로 분석됐다.

▲매그니베르 랜섬웨어 유포 스크립트(wsf, js, jse)[이미지=안랩 ASEC 분석팀]

현재 매그니베르 랜섬웨어는 스크립트 형태로 유포되지 않고 MSI 확장자로 유포되고 있다. 하지만 랜섬웨어 감염 진단을 회피하기 위해 유포 기법을 끊임없이 변경하기 때문에 사용자들의 각별한 주의가 필요하다. 또한, 신뢰하지 않은 사이트에서 받은 파일은 더욱 주의해야 한다.

안랩 ASEC 분석팀은 “현재 안랩에서는 매그니베르 랜섬웨어에 대해 파일 진단과 함께 다양한 탐지 방법으로 대응하고 있다”며 “사용자는 V3 환경설정 내 PC 검사설정에서 프로세스 메모리 진단 사용, 악성 스크립트 진단(AMSI) 사용 옵션을 활성화해 사용하는 것을 권고한다”고 말했다. [김영명 기자(boan@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=111383&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 렘코스랫 악성코드, ‘Payment Error’ 스팸 메일로 위장해 유포 확산 | |

| 다음글 | [보안뉴스] 시트릭스와 VM웨어 제품들에서 긴급 패치 필요한 취약점 발견돼 | |