SECURITY NEWS

| [보안뉴스] 탄소배출 전문기업 대상 ‘골드 드래곤’ 악성코드 공격 발견 | ||

|---|---|---|

|

||

|

골드 드래곤, 평창 올림픽 및 北 김수키 해킹그룹의 과거 공격에서 사용됐던 악성코드

[보안뉴스 원병철 기자] 최근 탄소배출 전문기업을 대상으로 문서형 APT 공격이 이뤄진 정황이 발견돼 관련 기업들의 주의가 요구된다. 특히, 이번 공격에서 발견된 ‘골드 드래곤(Gold Dragon)’은 최근 北 김수키의 공격과 2018년 평창올림픽 공격 사건에서 발견됐던 악성코드다.

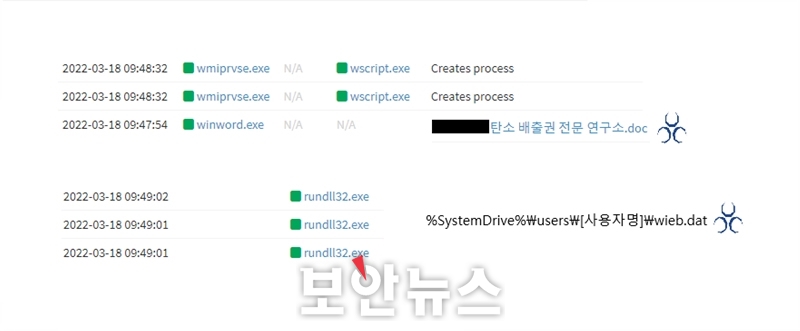

▲ASD 인프라에 확보된 로그[자료=안랩]

안랩 ASEC 분석팀은 3월 18일 탄소배출 전문기업을 대상으로 문서형 APT 공격을 수행하는 정황을 포착했다. 안랩 ASD(AhnLab Smart Defense)에 수집된 로그에 따르면 피해 PC는 ‘ㅇㅇ ㅇㅇ 탄소 배출권 전문 연구소.doc’라는 악성 워드 문서를 웹 브라우저를 통해 다운로드한 것으로 추정된다.

탄소배출 전문기업 타깃 워드문서 공격 악성 문서는 확보하지 못했지만 내부 매크로 코드에 의해 wscript.exe가 실행되는 구조로 추정된다는 게 ASEC 분석팀의 설명이다. 확인된 wscript.exe 실행 인자는 다음과 같다.

wscript.exe %AppData%MicrosoftTemplatesversion.ini

이러한 형태의 실행 인자 구동방식은 과거 해당 공격 그룹이 사용했던 방식과 일치한다. 과거 사례에서는 VBS 코드로 이루어진 version.ini가 실행되면 감염 PC에 작업 스케줄러를 생성하고 추가 페이로드를 공격자 C&C 서버로부터 전달받아 이후 악성행위를 수행했다. 이번 공격에서도 마찬가지로 유사한 방식으로 추가 공격이 수행된 것으로 보인다.

한편, 골드 드래곤은 지난 2018년 평창 동계올림픽에서 발생했던 사이버공격에서도 사용됐던 것으로 알려졌다. 보안기업 맥아피는 2018년 북한 사이버공격그룹이 계속 사용해온 악성코드 중 하나로 골드 드래곤을 지목한 보고서를 공개한 바 있다.

이번 사례의 추가 공격은 감염 PC에 Gold Dragon 악성코드 실행으로 이루어졌다. 공격자는 %HomePath% 경로에 ‘wieb.dat’ 파일명으로 Gold Dragon을 설치하는 DLL을 생성 및 실행한 것으로 추정된다.

실행된 Gold Dragon은 2022년 1월 ASEC 분석팀이 발견한 김수키 공격그룹의 공격방식에서의 그것과 비슷하다. ASD(AhnLab Smart Defense) 인프라에 확보된 로그에 따르면, 공격자는 Gold Dragon의 변종을 1월 24일 최초 감염 PC에 설치했다. 확보된 파일이 Gold Dragon의 변종이라고 추정하는 근거는 다음과 같다.

-기존 Gold Dragon이 사용하는 인젝션 기법이 동일(iexplore.exe, svchost.exe 등에 프로세스 할로잉 하는 행위) -안랩 제품 실시간 탐지 윈도우 클래스 종료 기능(49B46336-BA4D-4905-9824-D282F05F6576) -다음 클리너(daumcleaner.exe) 프로세스 종료

공격자는 Gold Dragon을 설치할 때 전용 인스톨러(installer_sk5621.com.co.exe)를 통해 설치했다. 인스톨러는 공격자 서버에서 GZip 형식으로 압축된 Gold Dragon을 다운받아 %temp% 경로에 ‘in[랜덤4자리].tmp’로 압축해제 한 뒤 rundll32.exe를 통해 실행하는 기능을 지닌다.

그러나 위 사례에서는 정보 유출 모듈이 Gold Dragon에 존재하지 않았지만, 이번에 확인된 Gold Dragon은 정보 유출 모듈이 내부에 존재했다. 정보 유출 모듈은 시스템 정보 유출을 위한 아래의 명령어 실행 기능과 키로깅, 클립보드 유출 기능을 포함하는 것으로 분석됐다.

cmd.exe /c ipconfig/all >>”%s” & arp -a >>”%s” cmd.exe /c systeminfo >>”%s” cmd.exe /c tasklist >>”%s”

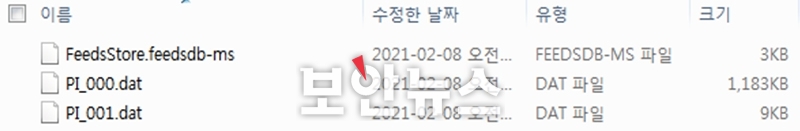

유출된 정보는 ‘%localappdata%Microsoftcommonpre’ 경로에 저장된다.

FreedsStore.feedsdb-ms : 키로깅 데이터 저장 PI_000.dat : C:Program Files, C:users 폴더 내부파일 목록 저장 PI_001.dat : 시스템 정보, 프로세스 리스트, IP 정보 저장 (ipconfig, systeminfo, tasklist 실행 결과 저장)

▲유출된 정보가 저장된 데이터 파일[자료=안랩]

해당 공격 그룹은 다양한 산업 분야에 대해 공격을 수행하고 있다. 따라서 사용자는 출처가 불분명한 게시글 및 이메일의 첨부파일을 열지 않도록 각별한 주의가 필요하다. ASEC 분석팀은 현재 안랩 제품에서는 이러한 APT 공격에 대해 꾸준히 모니터링하고 있으며 Gold Dragon에 대해 대응 중에 있다고 밝혔다. [원병철 기자(boanone@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=105551&page=1&mkind=1&kind=2)] |

||

| 이전글 | [보안뉴스] 통일부 ‘남북관계 주요일지’ 사칭한 해킹 발견... 北 연계 해킹 위협 적신호 | |

| 다음글 | [보안뉴스] 삼성과 LG 해킹한 랩서스, 옥타와 마이크로소프트도 뚫었다 | |