SECURITY NEWS

| [보안뉴스] 한국인터넷정보센터(KRNIC) 사칭 정보수집 악성 이메일 유포 | ||

|---|---|---|

|

||

|

‘[인터넷주소정책위원회 알림] 인터넷주소 정책결정 내역’ 제목으로 유포 문서 열람시 절대로 [콘텐츠 사용] 기능을 허용하지 말아야

[보안뉴스 권 준 기자] 최근 한국인터넷정보센터(KRNIC)를 사칭한 악성 이메일이 발견되어 사용자들의 각별한 주의가 요구된다. 한국인터넷진흥원(KISA)이 운영하는 한국인터넷정보센터는 국내 인터넷주소자원 관리와 IP 주소 및 도메인 등록 업무 등을 담당하고 있다.

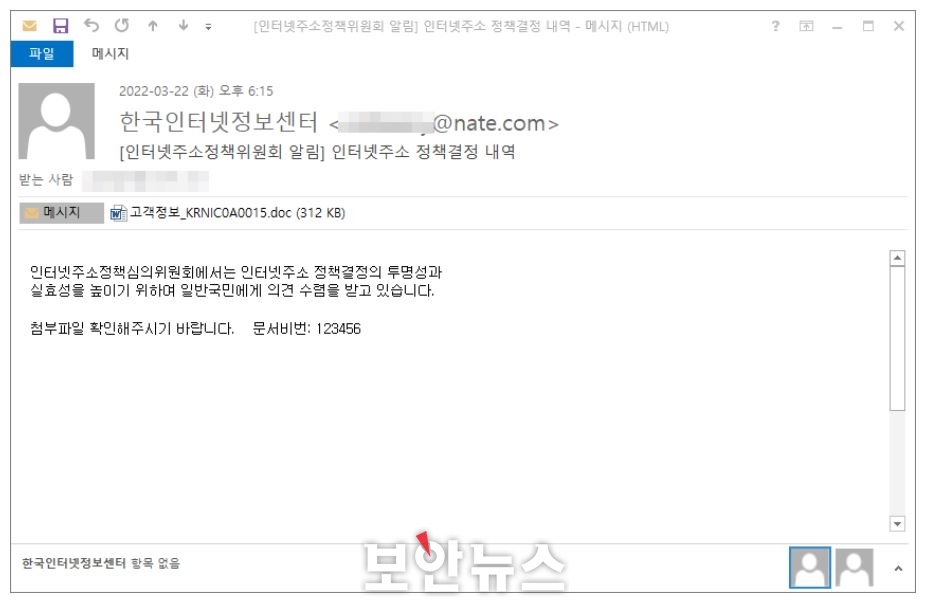

▲한국인터넷정보센터 사칭 악성 이메일[자료=이스트시큐리티 ESRC]

이스트시큐리티 시큐리티대응센터(이하 ESRC)에 따르면 이번에 발견된 메일은 ‘[인터넷주소정책위원회 알림] 인터넷주소 정책결정 내역’이라는 제목을 사용하며, 인터넷주소 정책 결정의 투명성과 실효성을 높이기 위해 일반 국민의 의견 수렴을 빌미로 발송됐고, 비밀번호가 설정된 ‘고객정보_KRNIC0A0015.doc’ 문서파일이 첨부되어 있다.

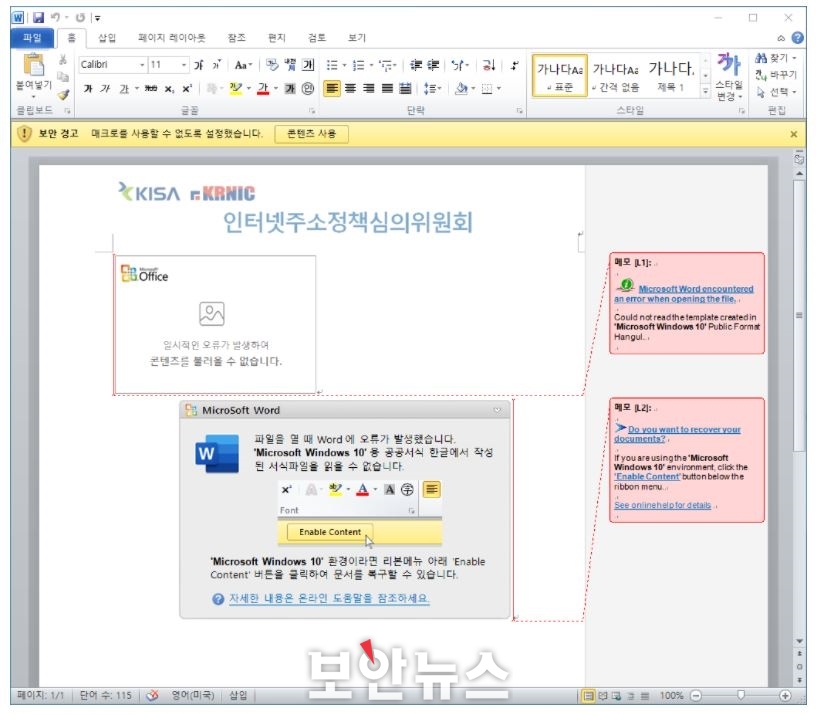

유포된 악성 메일에 첨부된 doc 문서 파일은 매크로가 포함되어 있으며, 문서가 실행되면 인터넷이 연결되지 않아 콘텐츠를 불러올 수 없다는 내용과 함께 ‘콘텐츠 사용(Enable Conten)’ 버튼의 클릭을 유도하는 것으로 분석됐다.

▲고객정보_KRNIC0A0015.doc 문서 실행 화면[자료=이스트시큐리티 ESRC]

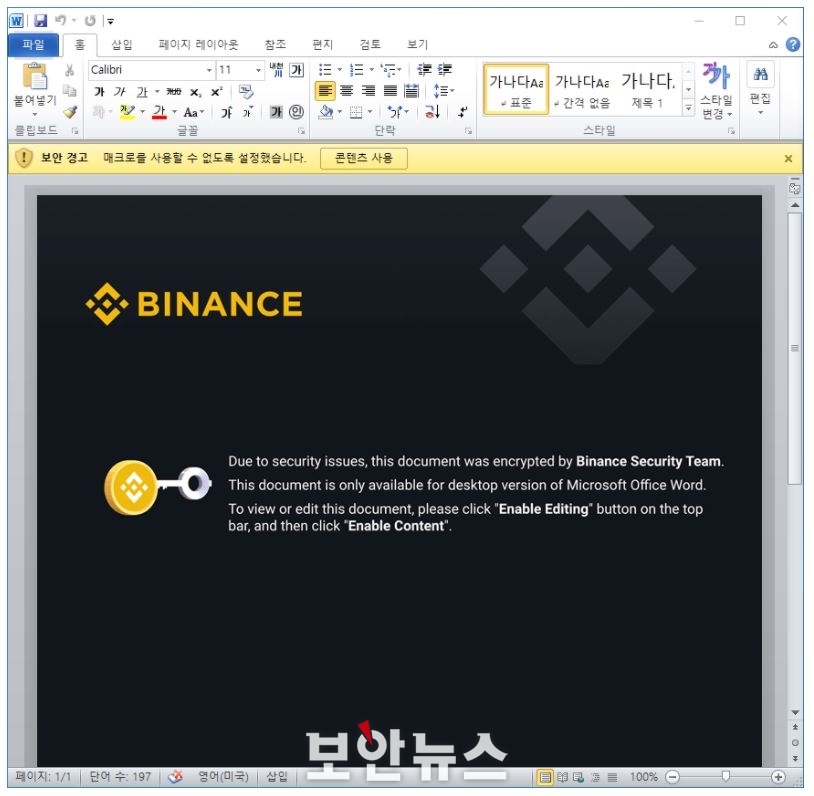

추가로 발견된 또 다른 doc 문서는 가상화폐 거래소 바이낸스(Binance)를 사칭해 이전 문서와 동일하게 ‘콘텐츠 사용(Enable Conten)’ 버튼의 클릭을 유도하는 것으로 드러났다.

▲ Binance_Guide (1).doc 문서 실행 화면[자료=이스트시큐리티 ESRC]

2개의 문서 파일 모두 삽입된 매크로는 외부에서 추가 페이로드(32Bit/64Bit) 다운로드 후, 별도의 디코딩 작업을 거쳐 실행파일로 만들어지며, 이후 ‘word.exe’ 파일을 생성시킨 뒤 인젝션하는 기능을 수행한다.

인젝션된 실행파일은 사용자 시스템에서 실행 중인 프로세스에 ‘v3l4sp.exe’가 있는 경우 프로그램을 종료시키며, C:ProgramDataIntel 경로에 IntelRST.exe 이름으로 페이로드 디코딩해서 드롭시키는 드롭퍼 역할을 수행한다는 게 ESRC 측의 설명이다.

추가 생성된 IntelRST.exe 파일은 클라우드 서버 드롭박스(Dropbox)를 중개로 사용자 정보를 전달하고, 추가 페이로드를 다운로드하는 기능이 있다. 전달하는 사용자의 정보는 사용자 이름, 백신제품(v3l4sp.exe, AYAgent.aye), 운영체제 종류, 운영체제 버전 등이다.

이와 관련 ESRC 측은 “출처가 불분명한 사용자에게서 수신한 이메일의 열람을 지양하고, 알약과 같은 신뢰할만한 백신 프로그램을 사용해야 한다”며, “특히. 문서 열람시 절대로 [콘텐츠 사용] 기능을 허용하지 않는 것이 중요하다”고 강조했다. 이어 “유사한 위협 사례들이 꾸준히 발견되고 있다는 점을 명심해 철저한 보안수칙 준수와 노력이 필요하다”며, “현재 알약에서는 해당 악성코드를 Trojan.Downloader.DOC.Gen, Trojan.Agent.101376A, Trojan.Agent.107520B, Trojan.Downloader.Agent 로 탐지 중에 있다”고 밝혔다. [권 준 기자(editor@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=105691&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 삼성과 LG 해킹한 랩서스, 옥타와 마이크로소프트도 뚫었다 | |

| 다음글 | [보안뉴스] 대북 방송 출연하라고? 탈북자 노려 이력서 양식 악성코드 유포 | |