SECURITY NEWS

| [보안뉴스] 대북 방송 출연하라고? 탈북자 노려 이력서 양식 악성코드 유포 | ||

|---|---|---|

|

||

|

제출용 이력서 파일로 가장한 악성 VBS스크립트 파일 첨부해

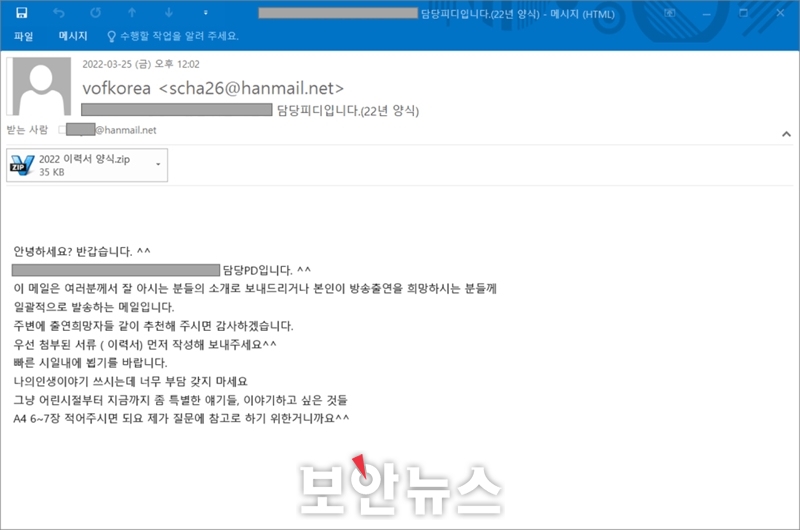

[보안뉴스 원병철 기자] 최근 대북 관련 내용의 피싱 메일을 통해 정보 유출 목적의 악성코드가 유포되고 있다고 안랩 ASEC 분석팀이 밝혔다. 대북 관련 방송의 섭외 내용을 담고 있으며, 압축 파일이 첨부되어 있다. 이력서 작성을 언급하며 첨부된 파일의 실행을 유도하는 데, 압축 파일 내부에는 악성 VBS 스크립트 파일이 존재한다.

▲유포중인 악성 이메일[자료=ASEC]

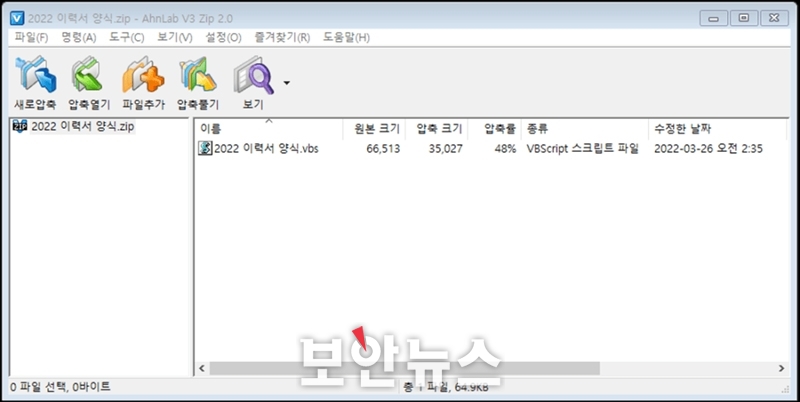

▲메일에 첨부된 압축파일[자료=ASEC]

‘2022 이력서 양식.vbs’ 파일의 간략한 행위는 다음과 같다.

① 정보 수집 및 전송 ② 정상 한글 파일 생성 ③ 추가 악성 스크립트 파일 생성 및 작업 스케줄러 등록

VBS 파일 실행 시 명령어를 통해 사용자 PC의 정보를 수집한다. 이후 수집한 정보를 Base64로 인코딩 한 후 ‘hxxp://fserverone.webcindario[.]com/contri/sqlite/msgbugPlog.php’로 전송한다.

·파라미터 값 : Cache=error&Sand=[User명]&Data=[base64로 인코딩된 수집 정보]&Em=[base64로 인코딩된 사용자명]

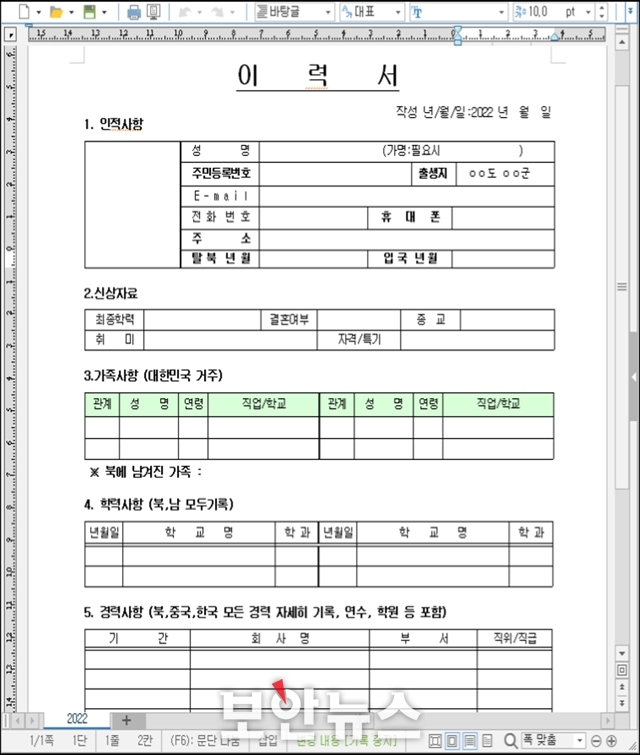

또한, 정상 파일로 위장하기 위해 ‘2022 이력서 양식.vbs’ 파일을 실행한 폴더에 ‘2022.hwp’ 명령어로 생성된 한글 파일을 실행한다. 한글 파일은 이력서 양식 내용을 담고 있다.

▲실행된 한글 파일[자료=ASEC]

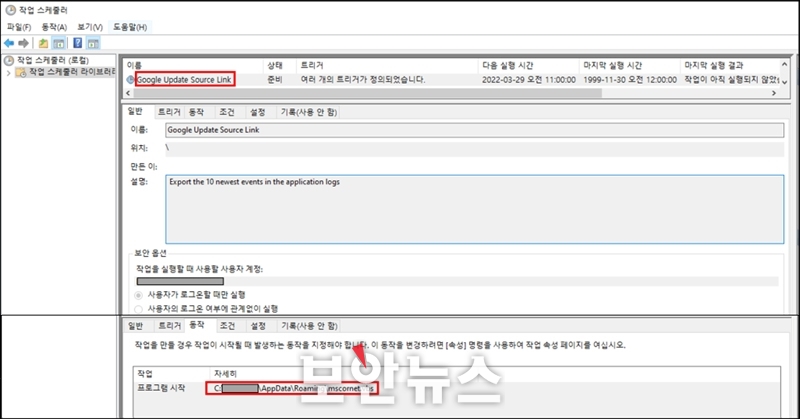

이후 정보를 전송한 URL로부터 수신한 응답에 존재하는 데이터를 파워쉘을 활용해 실행한다. 또한, 해당 응답을 통해 생성된 %appdata%mscornet.vbs 파일을 Google Update Source Link 명으로 작업 스케쥴러에 등록한다. 뿐만 아니라 시작프로그램 폴더에 mscornet.vbs를 복사해 VBS 파일이 자동으로 실행될 수 있도록 한 후, ‘2022 이력서 양식.vbs’ 파일을 자가 삭제한다.

▲생성된 작업 스케줄러[자료=ASEC]

현재는 정보를 전송한 hxxp://fserverone.webcindario[.]com/contri/sqlite/msgbugPlog.php에서 특별한 응답이 수신되지 않지만, 안랩의 자동 분석 시스템인 RAPIT에 기록되어 있는 수신 응답(3/26 확인)에는 추가 명령어가 존재한다고 밝혔다. 해당 응답 메시지에는 파워쉘을 활용하여 base64로 인코딩 된 데이터를 %AppData%~KB3241.tmp에 저장한다. 이후 ~KB3241.tmp를 디코딩해 %AppData%mscornet.vbs로 저장한 후 ~KB3241.tmp를 삭제하는 것으로 분석됐다.

mscornet.vbs는 hxxp://cmaildowninvoice.webcindario[.]com/contri/sqlite/msgbugGlog.php?Cache=fail&Sand=[PC명]에 접속해 받아온 응답을 Excute 명령어로 실행한다. 현재 해당 URL에서 추가 명령어는 확인되지 않지만, 공격자에 의해 다양한 악성 행위를 수행할 수 있다.

안랩 ASEC 분석팀은 “최근 대북 관련 내용으로 위장한 악성코드가 워드 문서뿐만 아니라 VBS 스크립트 형태로도 유포되고 있어 사용자들의 주의가 요구된다”고 지적했다. [원병철 기자(boanone@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=105766&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 한국인터넷정보센터(KRNIC) 사칭 정보수집 악성 이메일 유포 | |

| 다음글 | [보안뉴스] 클라우드에 빈틈만 보이면 암호화폐 채굴을 시작하는 사이버 공격자들 | |