SECURITY NEWS

| [보안뉴스] 소닉월 차세대 방화벽, 원데이 공격 주의... 디도스·원격코드 실행 공격 위협 | ||

|---|---|---|

|

||

|

2년 전 패치된 소닉월 방화벽 취약점...아직도 ‘위험’ “자동 업데이트·권고 아니더라도 주기적으로 업데이트하는 습관 중요”

[보안뉴스 박은주 기자] 네트워크 보안 전문기업 소닉월(SonicWall)의 차세대 방화벽 약 17만 8,000대가 디도스와 원격코드 실행 공격에 노출돼 있다는 미국의 사이버 보안 업체 비숍 폭스(Bishop Fox)의 연구결과가 발표됐다.

▲소닉월 방화벽 이미지(기사 내용과 무관함)[이미지=소닉월 홈페이지]

해당 취약점은 ‘CVE-2022-22274(CVSS 9.4)’과 ‘CVE-2023-0656(CVSS 7.5)’으로, 결함은 소닉월 방화벽의 SonicOS에서 인증되지 않은 스택 버퍼 오버플로우(A Stack-Based Buffer Overflow)로 인해 비롯됐다. 스택 버퍼 오버플러우란 프로그램의 스택 메모리 영역을 초과해서 데이터를 입력받을 때 발생하는 취약점을 말한다.

블록스텔라 강인욱 대표는 “해당 취약점을 활용하면 공격자의 원격 코드 실행 공격과 DoS 공격을 진행할 수 있다”며 “두 취약점 모두 스택 버퍼 오버플로우 취약점으로 유사하지만, CVE-2022-22274는 특정 데이터 영역을 덮어씌워 프로그램을 원하는 곳으로 이동시킬 수 있어 더 치명적”이라고 설명했다.

그러나 CVE 번호에서 알 수 있듯, 해당 취약점은 이미 2022년과 2023년에 패치가 완료됐다. 따라서 위협에 노출된 소닉월 방화벽은 취약점 패치를 되지 않아 원데이 공격(One-Day Attack) 위협에 노출된 것이다.

스틸리언 문형일 연구원은 “원데이 공격은 아직 패치가 개발되지 않은 제로데이 공격만큼 위험하고 큰 파급력을 일으킬 수 있고 IoT 기기, 핸드폰 애플리케이션, 아파치 서버 등 다양한 소프트웨어를 대상으로 공격이 진행된다”며 주의를 당부했다.

문 연구원은 “공격자는 시스템을 업데이트하지 않았다는 가정 하에 원데이 공격을 감행하고, 최악의 경우 서버 탈취까지 이어질 수 있다”며 “자동 업데이트나 업데이트 권고가 아니더라도 사용자가 주기적으로 업데이트하는 습관을 들이는 게 중요하다”고 조언했다.

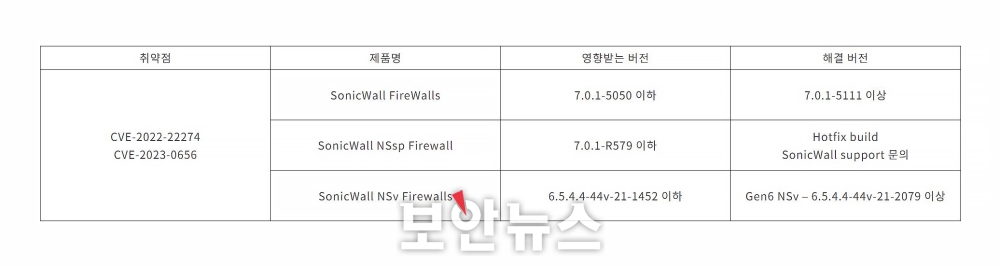

▲소닉월 방화벽 중 취약점에 영향받는 제품 및 해결 버전[표=KISA 보호나라]

한국인터넷진흥원에서도 보안공지를 통해 소닉월 방화벽에 대한 보안 업데이트를 권고했다. 해당 취약점 영향을 받는 제품과 해결 버전은 위 표와 같다.

한편, 한국 소닉월은 한국에서 사용되는 소닉월 제품은 이미 보안 업데이트를 마쳤다는 입장이다. 소닉월 측은 “소닉월은 (한국에서) 파트너 세일즈를 통해 판매하는데, 취약점이 발표되고 바로 펌웨어 업데이트 및 보안 조치를 완료했다”며 “취약점 발견 당시 고객사와 관계사에 개별적으로 연락하고, 홈페이지를 통해 취약점을 공지했다”고 당시 상황을 설명했다. [박은주 기자(boan5@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=125883&page=1&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 시스코 제품, 인증되지 않은 임의 파일 업로드 취약점 발견 | |

| 다음글 | [보안뉴스] 국내 인터넷 강의 사이트 ‘대성마이맥’ 해킹... 9만 5천여명 개인정보 유출 | |