SECURITY NEWS

| [보안뉴스] 北 해커조직 김수키, 인터넷 공유기 설치파일 위장 AppleSeed 유포 | ||

|---|---|---|

|

||

|

김수키, 공유기 펌웨어 인스톨러로 위장한 악성코드 유포 정황 포착 APT 공격에 주로 사용되는 백도어 악성코드로 파일명은 ‘firmware upgrade installer.exe’ 출처가 불분명한 사용자의 첨부 파일은 되도록 열지 않도록 주의해야

[보안뉴스 기획취재팀] 북한 해커조직인 김수키(Kimsuky)가 제작한 것으로 추정되는 악성코드가 유포된 정황이 포착됐다. 지난 5월 26일 포착된 AppleSeed 악성코드는 김수키의 APT 공격에 주로 사용되는 백도어 악성코드로, 파일명은 ‘firmware upgrade installer.exe’이며, 공유기 펌웨어 인스톨러로 위장한 게 특징이다.

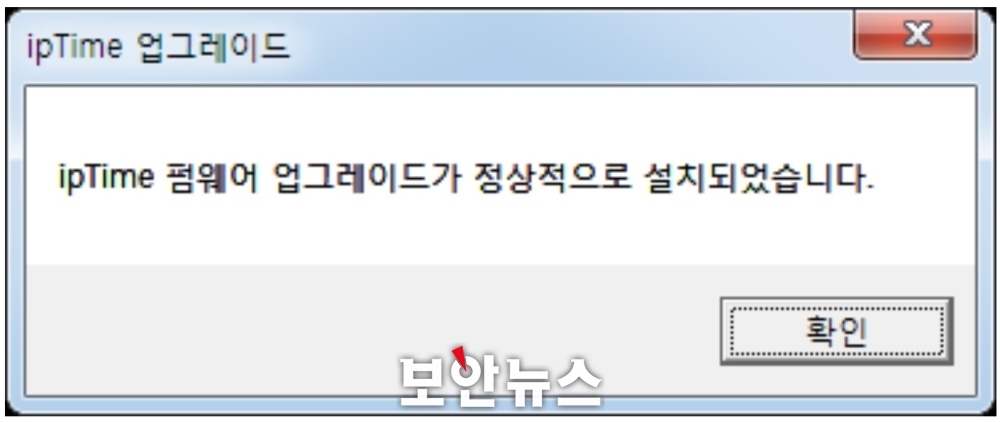

▲특정 공유기 펌웨어 업그레이드 위장 팝업창[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 “EXE 실행 파일의 동작 방식의 경우 사용자가 해당 파일을 실행시키면 특정 공유기의 펌웨어 업그레이드 설치로 위장한 팝업창이 발생한다. 하지만 해당 공유기 펌웨어와 AppleSeed 악성코드와는 관련이 없다”며 “팝업창의 확인 버튼을 클릭하면 EXE는 내부적으로 ‘ShellExecuteExW’ API에 ‘iptime.com’를 API 파라미터로 전달해 마치 정상적으로 펌웨어 업데이트가 진행되어 제조사 홈페이지에 접속하는 것처럼 보이도록 한다. 그러나 웹사이트 접속과 동시에 사용자 PC의 백그라운드에서는 AppleSeed 악성코드가 설치된다”고 설명했다.

AppleSeed는 백도어 악성코드로서 명령제어(C&C) 서버로부터 명령을 받아 정보 탈취 및 추가 악성코드 생성 등 다양한 악성 행위를 수행할 수 있다.

현재까지 유사한 사례를 분석한 결과 공격자는 타깃 PC에 주로 원격 제어를 위한 RDP Patcher, HVNC, TightVNC 및 메타스플로잇 미터프리터를 추가로 설치했다. AppleSeed는 정상 프로그램을 위장한 경로에서 동작하며, 안랩의 ASD 로그 확인 결과 공격자는 또 다른 AppleSeed를 추가적으로 설치하는 것으로 드러났다.

특히, 최근 확인된 AppleSeed는 Anti Sandbox 기능이 포함돼 있으며, DllInstall() 함수에 악성 루틴이 포함돼 있어 옵션을 통해 추가적인 인자를 받아 매칭되어야 정상적으로 동작할 수 있다.

이와 관련 안랩 ASEC 분석팀은 “대체로 해당 악성코드는 단독으로 유포되지 않고, 사용자가 악성코드에 감염되었다는 사실을 인지하지 못하도록 미끼 문서가 함께 실행되도록 유포된다”며 “최초 유포는 주로 스피어피싱 메일을 통해 이루어지므로 출처가 불분명한 사용자의 첨부파일은 되도록 열지 않도록 주의가 필요하다”고 당부했다.

또한, 익명을 요청한 악성코드 분석가는 “드라이버나 패치를 찾아보면 정식 사이트가 아닌 곳에 올라가 있는 경우가 많은데, 공격자는 거기를 노린다”며 “공식 사이트가 아닌 곳에서 받은 파일에는 악성코드가 포함됐을 가능성이 더 높기 때문에 가급적 공식 사이트에서 파일을 다운로드 받아야 한다”고 당부했다.

특히, 악성코드 유포 조직으로 지목된 북한 해커조직 김수키의 사이버 공격 활동이 심상치 않다. 이전부터 국내를 타깃으로 정찰용 악성코드를 유포하던 그들이 최근에 더욱 활발한 사이버 공격 활동을 펼치고 있기 때문이다.

이스트시큐리티 문종현 이사는 “‘AppleSeed’라고 불리는 악성코드 시리즈는 2019년 청와대 상춘재 행사 견적서로 위장해 발견된 바 있는데, 이스트시큐리티는 블루에스티메이트라고 분류해 조사 중인 대표적인 북한발 악성파일 시리즈 중에 하나다. 주로 방위산업체와 코로나19 연구 제약회사 등을 공격한 이력이 있으며, 한국 비트코인 거래소 등을 공격해 실제 피해로 이어진 사례도 보고된 바 있다. 이들의 위협 활동이 다양한 분야에서 지속적으로 발견되고 있는 만큼 보다 각별한 주의가 필요하다. 특히, 북한의 사이버공격 수위가 높아지고 있는 만큼 민관 합동 협력체제가 매우 중요하다”고 강조했다.

또한, 이슈메이커스랩 관계자는 “김수키는 북한 해커조직 중에서도 가장 활발한 활동을 하고 있는 정찰 조직”이라며 “매년 공격대상이 확대되고 공격빈도도 크게 증가하고 있는 위협적인 조직인 만큼 그들의 수법을 연구해 피해를 당하지 않도록 하는 것이 매우 중요하다”고 강조했다.

리니어리티 한승연 대표도 “최근 많이 사용되는 스크립트 기반의 공격이나 LotL(Lliving off the land) 공격 등은 초기 단계에서 탐지를 어렵게 하는 요인이 된다”면서, “특정 악성코드에 집중하기보다는 Mitre Att&ck 프레임워크 등을 이용해 공격행위 자체를 이해하고 대응하는데 집중해야 한다”고 말했다. [기획취재팀(boan3@boannews.com)]

[출처 : 보안뉴스(https://www.boannews.com/media/view.asp?idx=107188&page=1&mkind=1&kind=)] |

||

| 이전글 | [보안뉴스] OT 환경에서 널리 사용되는 OAS 플랫폼 여러 버전에서 다양한 취약점 발견돼 | |

| 다음글 | [보안뉴스] 유명 협업 플랫폼인 아틀라시안 컨플루언스에서 제로데이 공격 진행 중 | |